✔Microsoft: группировка Lazarus взломала CyberLink ради атаки на цепочку поставок - «Новости»

Эксперты обнаружили, что северокорейская хак-группа Diamond Sleet (она же ZINC, Labyrinth Chollima и Lazarus) взломала тайваньскую компанию CyberLink, разрабатывающую мультимедийное ПО, и заразила трояном один из ее установщиков, чтобы организовать атаку на цепочку поставок, направленную на жертв по всему миру.

По данным специалистов Microsoft Threat Intelligence, активность, связанная с измененным установщиком CyberLink, впервые проявилась еще 20 октября 2023 года.

Зараженный малварью инсталлятор размещался в принадлежащей CyberLink инфраструктуре обновлений и к настоящему времени обнаружен более чем на 100 устройствах по всему миру, включая Японию, Тайвань, Канаду и США.

Полезная нагрузка второго этапа, обнаруженная в ходе изучения этой атаки, взаимодействует с инфраструктурой, которую ранее скомпрометировала Lazarus. Поэтому Microsoft с высокой степенью уверенности приписывает атаку именно этой северокорейской кибершпионской группировке.

«Для подписи вредоносного исполняемого файла Diamond Sleet использовал легитимный сертификат подписи кода, выданный CyberLink Corp., — говорится в сообщении компании. — Этот сертификат был добавлен Microsoft в список запрещенных, чтобы защитить пользователей от его использования в будущем».

Самого вредоноса и связанные с ним полезные нагрузки в компании отслеживают под названием LambLoad, и он представляет собой загрузчик малвари.

Интересно, что LambLoad нацелен на системы, не защищенные продуктами FireEye, CrowdStrike и Tanium. Если защита обнаружена, вредоносный исполняемый файл продолжит работать, но не будет выполнять поставляемый с ним вредоносный код.

Если же все в порядке, малварь соединяется с одним из трех управляющих серверов для получения полезной нагрузки второго этапа, скрытой в файле, замаскированном под изображение в формате PNG, и использует статический User-Agent Microsoft Internet Explorer.

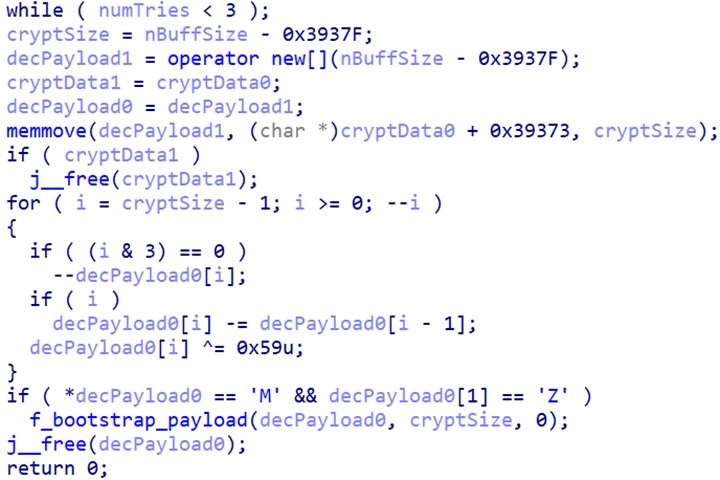

«Файл PNG содержит встроенную полезную нагрузку внутри фальшивого внешнего заголовка PNG, который извлекается, расшифровывается и запускается в памяти», — рассказывают исследователи.

Полезная нагрузка в PNG

Хотя пока Microsoft не обнаружила никаких признаков активности хакеров после атаки LambLoad, группировка Lazarus известна тем, что:

- похищает конфиденциальные данные из взломанных систем;

- проникает в среды сборки ПО;

- занимается боковым перемещением для взлома других жертв;

- закрепляется на взломанных машинах для сохранения постоянного доступа.

Обнаружив эту атаку, Microsoft уведомила о происходящем CyberLink, а также клиентов Microsoft Defender for Endpoint, пострадавших в ходе случившегося. Кроме того, исследователи сообщили об атаке специалистам GitHub, которые уже удалили полезную нагрузку второго этапа со своей платформы.