✔Android-вредонос Chameleon отключает биометрию ради кражи PIN-кодов - «Новости»

Обнаружена новая версия банковского трояна Chameleon для Android, которая использует интересную технику для захвата устройств — отключает разблокировку устройства по отпечатку пальца и лицу, чтобы похитить PIN-коды.

Предыдущие версии Chameleon, обнаруженные в апреле 2023 года, маскировались под приложения австралийских госучреждений, банки и криптовалютную биржу CoinSpot, осуществляя на взломанных устройствах кейлоггинг, кражу cookie и SMS, а также отображая оверлеи поверх настоящих приложений.

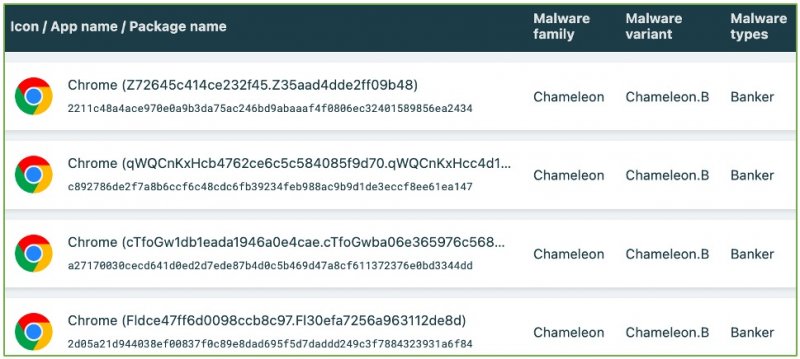

Исследователи из компании ThreatFabric, сообщают, что в настоящее время малварь распространяется через сервис Zombinder, который помогает осуществлять привязку малвари к легитимным приложениям для Android. Таким образом Chameleon маскируется под Google Chrome.

APK Chameleon, замаскированные под Chrome

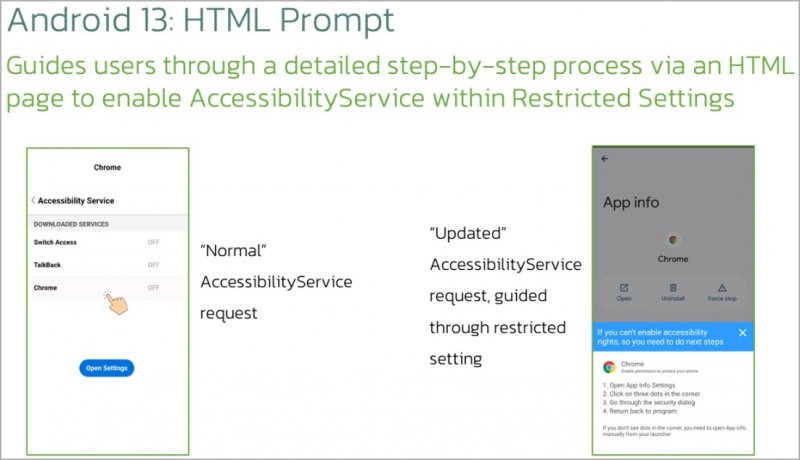

Первая новая функция, которую исследователи обнаружили в этом варианте Chameleon, — это возможность отображать HTML-страницу на устройствах под управлением Android 13 и более поздних версий, предлагая жертвам дать приложению разрешение на использование Accessibility service.

Дело в том, что Android 13 и более поздние версии защищены функцией Restricted setting, которая не позволяет сторонним приложениям запрашивать привилегии службы специальных возможностей, ограничивая эту функциональность только APK-файлами из Google Play.

Поэтому, если Chameleon обнаруживает, что работает в Android 13 или 14, он загружает HTML-страницу, которая позволяет пользователю вручную включить Accessibility service для приложения, минуя защиту ОС.

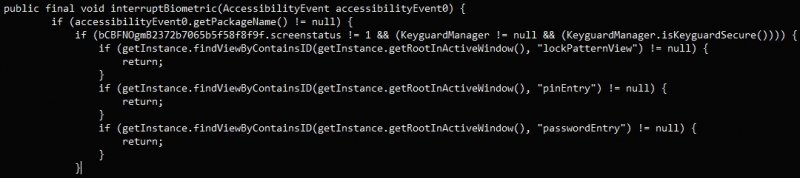

Вторая новая функция, связана с прерыванием биометрических операций на устройстве (таких, как разблокировка по отпечатку пальца или лицу), с помощью Accessibility service. В итоге происходит принудительный откат к аутентификации через PIN-код или пароль.

Часть кода, ответственного за отключение биометрии

Затем Chameleon перехватывает все PIN-коды и пароли, введенные для разблокировки устройства, и впоследствии может использовать их для разблокировки устройства по своему усмотрению, чтобы выполнять вредоносные действия, скрытые от посторонних глаз.

Наконец, исследователи сообщают, что Chameleon добавляет запланированную задачу через API AlarmManager для управления периодами своей активности и определения типа активности. В зависимости от наличия доступа к Accessibility service, малварь либо запускает атаки с оверлеями, либо переходит к сбору данных об использовании приложений, чтобы выбрать наилучший момент для инжекта.

Для защиты от Chameleon эксперты рекомендуют избегать загрузки файлов APK из неофициальных источников, поскольку это основной способ распространения малвари, связанной с Zombinder.