✔Малварь OpcJacker маскируется под VPN-сервис - «Новости»

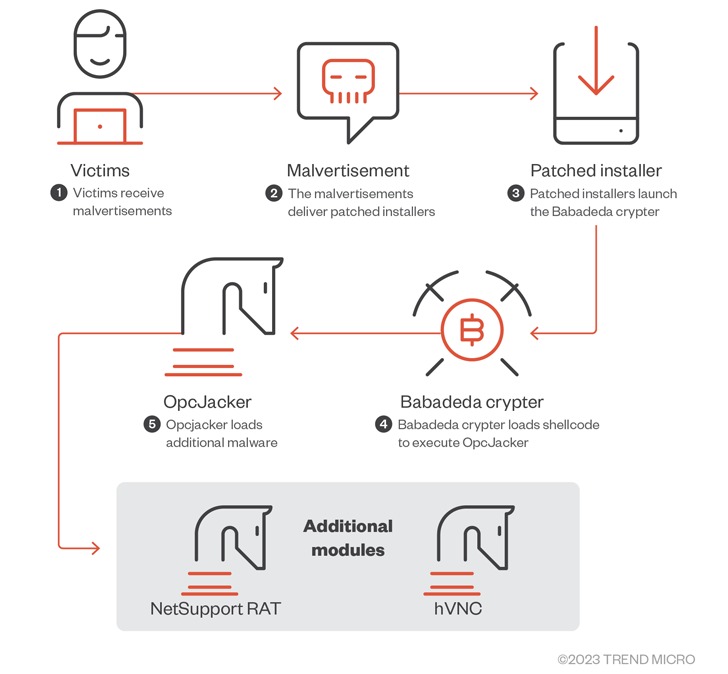

Аналитики компании Trend Micro обнаружили новый инфостилер OpcJacker, активный со второй половины 2022 года. Вредонос распространяется через вредоносную рекламу и маскируется под приложения, связанные с криптовалютой, и другой софт, включая VPN-сервисы.

«Основные функции OpcJacker включают в себя кейлоггер, создание скринштов, кражу конфиденциальных данных из браузеров, загрузку дополнительных модулей и подмену криптовалютных адресов в буфере обмена», — пишут эксперты.

Изначально OpcJacker распространялся через вредоносную рекламу и сеть фейковых сайтов, рекламирующих, казалось бы, безобидное ПО и приложения, чаще всего связанные с криптовалютой. Однако в рамках кампании, обнаруженной в феврале 2023 года, малварь стала ориентироваться на пользователей из Ирана, якобы предлагая им услуги VPN.

Фальшивый VPN-сервис

Файлы установщика такого «VPN-сервиса» используются для развертывания OpcJacker, который также способен загружать на устройство полезные нагрузки следующего этапа, включая NetSupport RAT и hVNC для удаленного доступа.

Общая схема атаки

OpcJacker упакован с помощью криптора Babadeda, и использует файл конфигурации для активации функций для сбора данных. Так, отчет гласит, что малварь загружается путем модификации легитимной библиотеки DLL в установленном приложении, которое загружает другую вредоносную библиотеку DLL. После эта DLL собирает и запускает шелл-код (загрузчик и вредоносный исполняемый файл) и OpcJacker из фрагментов данных, хранящихся в файлах данных различных форматов, включая звуковые файлы WAV и HTML-справку Microsoft (CHM).

Кроме того, отмечается, что вредонос способен запускать на зараженном устройстве произвольный шелл-код и исполняемые файлы.

Исследователи сообщают, что также обнаружили отчет о загрузчике под названием Phobos Crypter (фактически представляющем собой то же вредоносное ПО, что и OpcJacker), который ранее применялся для загрузки вымогателя Phobos.

Хотя, по мнению экспертов, OpcJacker еще может находиться в разработке и его основная цель – хищение криптовалюты, универсальность малвари уже сейчас делает ее удобным загрузчиком для других вредоносных программ.