✔Малварь Sality заражает промышленные системы через инструменты для восстановления паролей - «Новости»

Исследователи из компании Dragos, занимающиеся промышленной кибербезопасностью, обнаружили, что неизвестные злоумышленники заражают промышленные системы управления малварью Sality. При этом вредонос маскируется под ПО для взлома паролей программируемых логических контроллеров.

Эксперты пишут, что в различных социальных сетях можно найти рекламу таких инструментов, якобы предназначенных для восстановления паролей от терминалов ПЛК и HMI таких производителей, как Automation Direct, Omron, Siemens, Fuji Electric, Mitsubishi, LG, Vigor, Pro-Face, Allen Bradley, Weintek, ABB и Panasonic.

Дело в том, что программируемый логический контроллер, используемый для автоматизации процессов на фабриках, электростанциях и других промышленных предприятиях, может быть установлен, а затем практически забыт. Когда спустя время новый инженер обнаружит какую-то проблему, влияющую на ПЛК, он может столкнуться с тем, что его предшественник не оставил ему пароля. В таких случаях и могут пригодится подобные инструменты для «взлома».

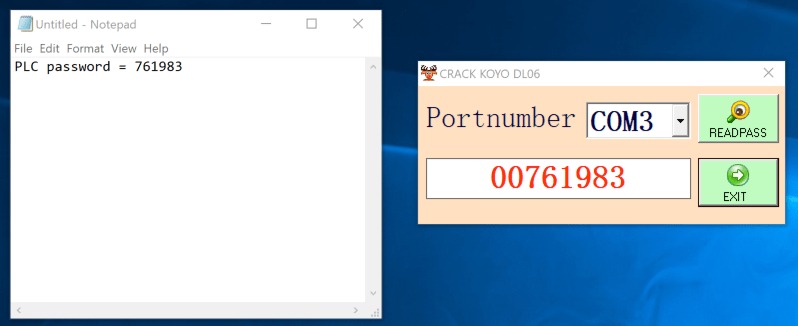

Изучив один инцидент, затронувший ПЛК DirectLogic от Automation Direct, исследователи обнаружили, что программа для восстановления паролей действительно использовала уязвимость для извлечения пароля. Однако вместе с этим инструмент заразил систему малварью Sality, которая создает P2P-ботнет для выполнения различных задач (от взлома паролей до добычи криптовалюты).

Sality Sality — это довольно старая малварь, которая продолжает развиваться по сей день и умеет завершать процессы, открывать соединения с удаленными сайтами, загружать дополнительные полезные нагрузки и воровать данные зараженного с хоста. Также этот вредонос способен внедряться в запущенные процессы и злоупотреблять функцией автозапуска Windows, чтобы копировать себя на внешние диски и съемные устройства, а также в любые доступные сетевые локации.

Конкретный образец, изученный экспертами Dragos, похоже, был ориентирован на кражу криптовалюты. Дело в том, что малварь каждые полсекунды проверяла буфер обмена в поисках любых данных, связанных с адресами криптовалютных кошельков.

Что касается уязвимостей, которые использовал инструмент для «взлома», они получили идентификаторы CVE-2022-2033 и CVE-2022-2004, и одна из них позволяла восстанавливать пароли и отправлять их удаленному злоумышленнику, получив 7,5 балла из 10 возможных по шкале CVSS. В настоящее время баги уже исправлены производителем.

Эксперты предупреждают, что такие программы для взлома паролей – это целая экосистема. И если преступники, стоящие за этой конкретной малварью, охотились лишь за деньгами, то другие хакеры могут пойти намного дальше и, к примеру, саботировать работу плотины, электростанции и других объектов критической инфраструктуры, что повлечет за собой гораздо более серьезные последствия.