✔У пользователей Signal и WhatsApp воруют данные с помощью фальшивых мессенджеров - «Новости»

Хакеры используют фейковое Android-приложение Safe Chat для заражения устройств шпионским ПО, которое ворует журналы вызовов, текстовые сообщения и данные о местоположении. Кроме этого малварь похищает данные из Telegram, Signal, WhatsApp, Viber и так далее.

Специалисты Cyfirma считают, что новый вредонос представляет собой вариант малвари Coverlm, и за этими атаками стоит индийская хакерская группа Bahamut. В последнее время эта группа проводит свои атаки через целевые фишинговые сообщения в WhatsApp, отправляя вредоносную полезную нагрузку жертве напрямую (жертв уговаривают установить другой мессенджер, чтобы перевести разговор на более безопасную платформу).

Также исследователи отмечают сходство этой кампании, нацеленной на пользователей из Южной Азии, с атаками другой индийской группы, DoNot (APT-C-35), которая ранее проникала в магазин Google Play, так же используя фиктивные чат-приложения, действующие как шпионское ПО.

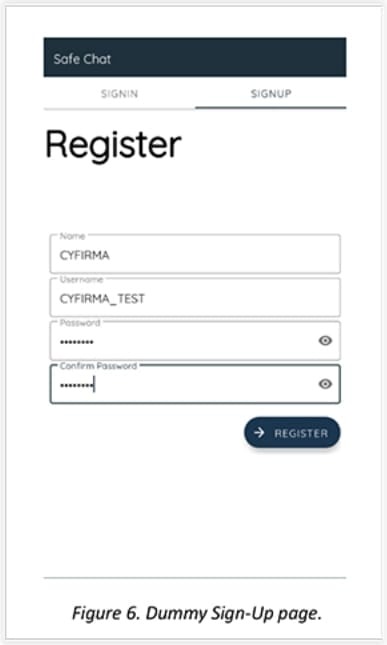

Интерфейс Safe Chat похож на настоящий мессенджер, а также жертве предлагается пройти процесс регистрации, который выглядит весьма убедительно и служит отличным прикрытием для спайвари.

Регистрация в Safe Chat

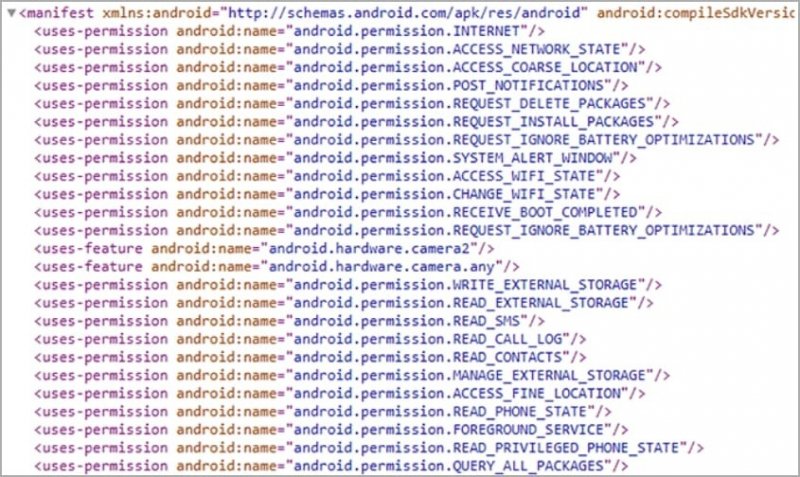

Одним из важнейших шагов такой атаки является получение разрешения на использование Accessibility Services, что впоследствии применяется для автоматического предоставления шпионскому ПО дополнительных прав. Эти дополнительные права в итоге позволяют малвари получить доступ к списку контактов жертвы, SMS, журналам вызовов, внешнему хранилищу устройства, а также точным данным о местоположении.

Все разрешения в манифесте спайвари

«Один фрагмент из файла манифеста показывает, что злоумышленник разработал приложение для взаимодействия с другими уже установленными мессенджерами, — говорят исследователи. — Взаимодействие будет происходить с использованием намерений (intents): разрешение OPEN_DOCUMENT_TREE будет выбирать определенные каталоги и получать доступ к приложениям, упомянутым в intent».

В Cyfirma сообщают, что у компании достаточно доказательств, чтобы связать Bahamut с индийским властями. Кроме того, использование Bahamut и DoNot одного и того же удостоверяющего центра, схожие методы кражи данных, сходство в выборе жертв и использование приложений Android для заражения целей, указывают либо на тесное сотрудничество между этими группами, либо предполагают, что Bahamut и DoNot – это практически одно и то же.