✔Хакеры усилили натиск на нефтегазовую отрасль и системы автоматизации зданий - «Новости»

Специалисты «Лаборатории Касперского» подготовили отчет об угрозах для систем промышленной автоматизации в России за первое полугодие 2022 года. По данным компании, выросла доля атакованных компьютеров АСУ ТП в нефтегазовой отрасли, а основными источниками угроз стали интернет, съемные носители и почтовые клиенты.

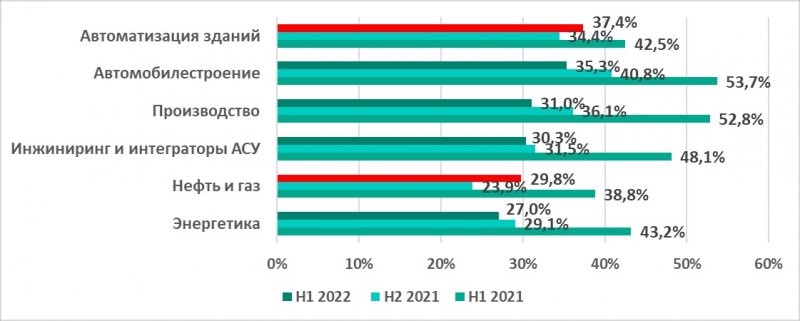

В целом, по доле компьютеров АСУ, на которых была заблокирована какая-либо малварь, в России и в мире лидируют системы автоматизации зданий. Вредоносные объекты в таких системах могут использоваться для проведения целевых кибератак, и эксперты пишут, что уже фиксировали подобные примеры: нападению подвергались одновременно и системы автоматизации зданий, и информационные системы расположенных в этих зданиях организаций.

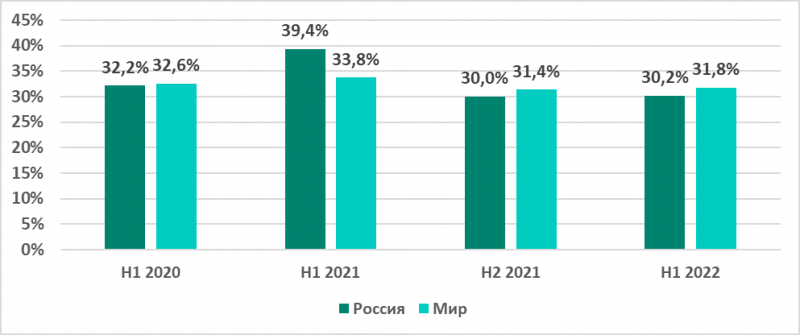

Если сравнивать процент атакованных компьютеров АСУ в России в первом полугодии 2022 с предыдущими полугодиями, то значимых изменений нет. В среднем по миру этот процент довольно стабилен.

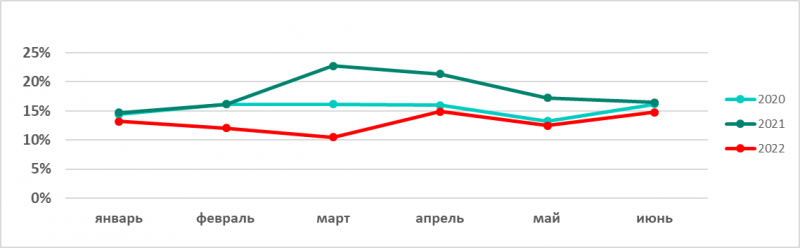

Только в феврале и в марте 2022 года исследователи отметили не характерное для предыдущих лет снижение процента атакованных компьютеров АСУ. В компании связывают это с началом спецоперации в Украине и отмечают, что похожая картина наблюдалась при анализе угроз для IT-сектора.

«По всей видимости, некоторая часть злоумышленников вынуждена была временно приостановить или уменьшить свою активность. К апрелю, впрочем, показатель вернулся к своим прошлогодним значениям», — гласит отчет.

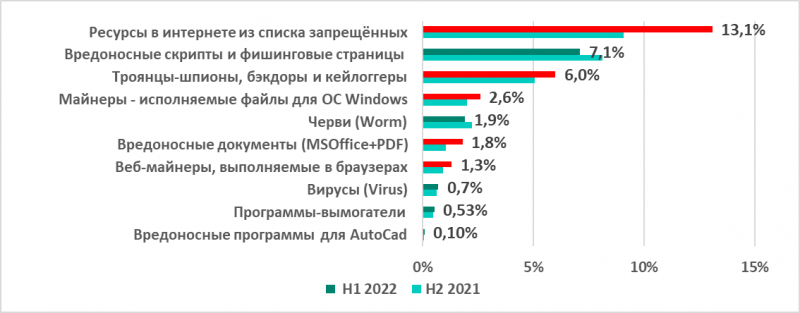

Чаще всего вредоносы проникают на компьютеры АСУ из интернета. Доли таких угроз в первом полугодии 2022 года значительно выросли: опасных интернет-ресурсов на 44%; троянов-шпионов на 18%; вредоносных документов на 80%.

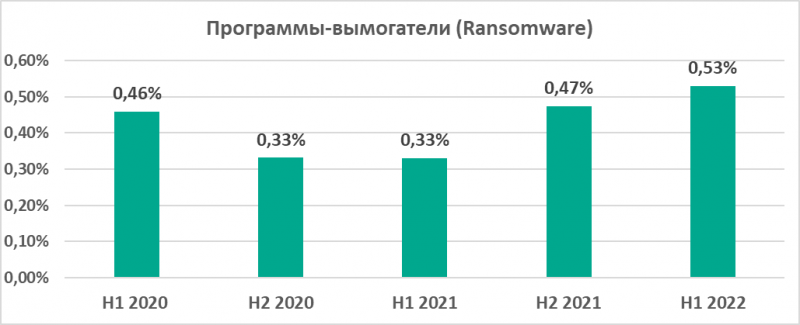

Также подчеркивается, что процент компьютеров АСУ, на которых в первом полугодии 2022 были заблокированы программы-вымогатели, оказался самым высоким с 2020 года. Этот процент вырос на 0,2 п.п. Хотя разница может показаться незначительной, исследователи подчеркивают, что «на деле это означает повышение риска серьезных финансовых потерь для сотен атакованных промышленных компаний».

В основном угрозы проникают на компьютеры АСУ через интернет и съемные носители. Эксперты объясняют, что технологическая сеть, помимо SCADA/OPC/Historian/HMI, включает в себя и компьютеры и ноутбуки инженеров, разработчиков ПО и администраторов сети. Именно такие пользовательские машины часто (явно или скрытно) используют доступ к интернету, почте и прочим сервисам, одновременно имея доступ к системам АСУ и обладая повышенными привилегиями.

То же касается и подрядчиков, разработчиков, интеграторов, системных или сетевых администраторов, которые подключаются к технологической сети извне, напрямую или удаленно.

«Далеко не все АСУ ТП на самом деле изолированы от интернета. Вот почему вредоносное ПО часто проникает в технологические сети. Например, корпоративная почта на компьютерах в технологической сети открывает дорогу шпионскому ПО, распространяемому через фишинговые рассылки, часто от одного промышленного предприятия к другому в письмах, замаскированных под корреспонденцию организаций-жертв. Но даже для изолированных от внешнего мира систем угрозы, попавшие с подключённой флешки, более чем актуальны. Нельзя ни игнорировать их, ни гарантированно защититься от них одними лишь организационными мерами. Важно использовать комплексные специализированные защитные решения нового поколения, которые в том числе позволят обеспечить защиту IT- и ОТ-сегмента в рамках единой системы ИБ», — комментирует Евгений Гончаров, руководитель ICS CERT «Лаборатории Касперского».