✔Иранскую железнодорожную систему атаковал вайпер Meteor - «Новости»

Эксперты компаний Amnpardaz и SentinelOne пришли к выводу, что в начале июля иранскую железнодорожную систему атаковал не шифровальщик, как предполагалась ранее, а вайпер (от англ. to wipe), целенаправленно уничтожавший данные.

Атака произошла 9 июля 2021. По данным местных СМИ (1, 2, 3), система, используемая для управления расписанием поездов и билетными службами, вышла из строя. Из-за этого многие поезда были отменены, а другие задерживались.

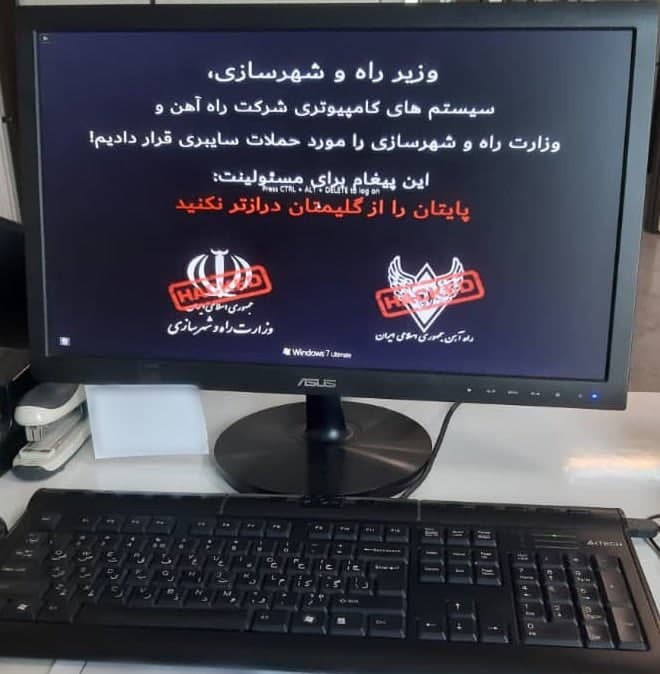

Сначала официальные лица охарактеризовали этот инцидент как техническую проблему, отрицая кибератаку. Они заявляли, что пассажирские и грузовые поезда ходили в обычном режиме с некоторыми задержками, а сотрудники вручную управляли расписанием. Однако позже иранские власти все же подтвердили факт атаки, так как в сеть попали фото заблокированных компьютеров, принадлежащих Министерству дорог и городского развития страны.

Использованный для этой атаки вредонос получил название Meteor, и эксперты SentinelOne подчеркивают, что ранее активность этой малвари не фиксировалась.

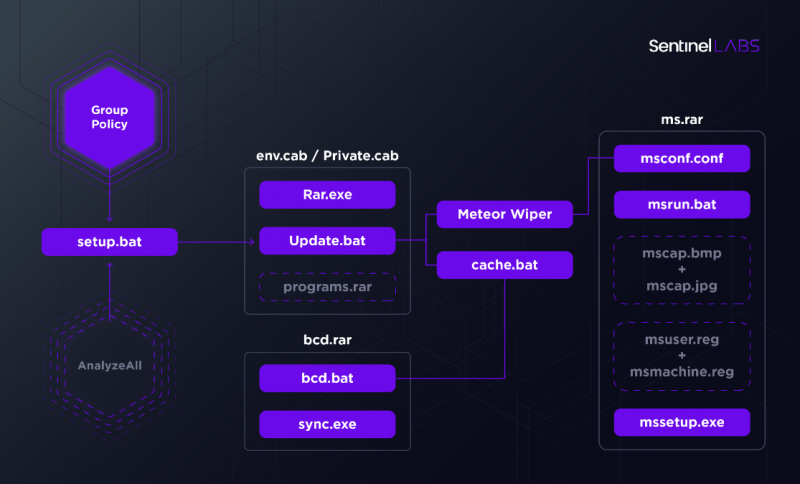

Согласно анализу компании, Meteor был одним из трех компонентов данной атаки, которая состояла из следующих частей:

- Meteor — вайпер, стирающий файловую систему зараженного компьютера;

- файл mssetup.exe, который играл роль старого доброго блокировщика экрана и блокировал доступ пользователя к компьютеру;

- файл nti.exe, который переписывал MBR компьютера жертвы.

Неизвестно, как именно началась атака, и что послужило точкой проникновения для хакеров. Но, уже выяснилось, что проникнув в сеть, злоумышленники использовали групповые политики для развертывания малвари, удаления теневых копий и отключения зараженных хостов от локальных контроллеров домена, чтобы системные администраторы не смогли быстро справиться с последствиями атаки.

После завершения перечисленных выше действий на зараженных компьютерах оказывалась уничтожена файловая система, а на их экраны выводилось сообщение, в котором жертвам предлагалось позвонить по номеру телефона, принадлежащему офису верховного лидера Ирана аятолла Али Хаменеи (на фото выше).

Технический анализ Meteor показывает, что малварь содержала «причудливую смесь кода», где опенсорсные компоненты соседствовали со старым ПО и специально написанными кастомными частями, которые «изобиловали проверками работоспособности, ошибок и демонстрировали избыточность в достижении своих целей».

По мнению исследователей, некоторые части малвари были написаны опытным и профессиональным разработчиком, а весьма хаотичный характер атаки свидетельствует о том, что операция могла быть организована в спешке, и над ней работали несколько команд.

SentinelOne пишет, что пока неясно, был ли Meteor создан только для этой операции или в будущем эту малварь задействуют и в других кибератаках.