✔Обнаружена малварь для Apple M1 - «Новости»

Патрик Уордл (Patrick Wardle), один из ведущих специалистов в мире по безопасности продуктов Apple, обнаружил модификацию малвари Pirrit, предназначенную для работы на чипе M1.

Чипы Apple M1 были представлены в ноябре 2020 года, и с тех пор многие разработчики подготовили новые версии своих приложений, чтобы обеспечить лучшую производительность и совместимость. Уорл пишет, что теперь аналогичные шаги предпринимают и авторы малвари, адаптируя своих вредоносов для Apple M1.

В статье эксперт детально описывает рекламную малварь GoSearch22, замаскированную под расширение для Safari. Оно собирает данные о просмотренных пользователем сайтах, а также показывает огромное количество рекламы, включая баннеры и всплывающие окна, которые ссылаются на подозрительные сайты, распространяющие малварь. Изначально этот «продукт» был написан для работы на Intel x86, но с тех пор его портировали на чипы M1 на базе ARM.

Хотя устройства на базе M1 могут запускать ПО, ориентированное на x86 (с помощью Rosetta), нативная поддержка M1 означает не только повышение эффективности, но также дает злоумышленникам больше шансов остаться незамеченными.

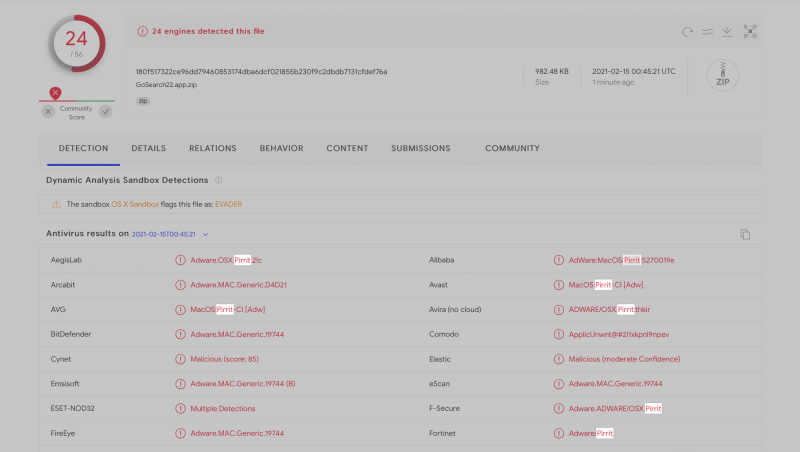

Согласно образцу, загруженному на VirusTotal 27 декабря 2020 года, мошенническое расширение представляет собой вариацию рекламного вредоноса Pirrit, который впервые был обнаружен еще в 2016 году. Новая модификация, судя по всему, появилась в ноябре прошлого года.

«Сегодня мы убедились в том, что злоумышленники действительно создают мультиархитектурные приложения, код которых будет работать в системах M1. Вредоносное приложение GoSearch22 может быть первым примером такой нативной совместимости с M1», — пишет Уордл.

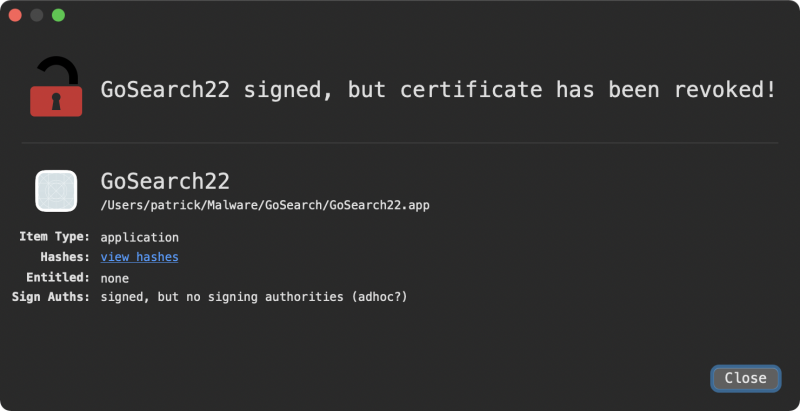

Исследователь отмечает, что в ноябре 2020 года расширение было подписано Apple Developer ID некоего hongsheng_yan, чтобы скрыть вредоносный контент. Но с тех пор подпись была отозвана, а значит, злоумышленникам придется переподписать малварь другим сертификатом, чтобы она продолжила работать.