✔Руткит iLOBleed скрывается в прошивке устройств HP iLO - «Новости»

Специалисты иранской ИБ-компании Amnpardaz заявили, что обнаружили уникальный руткит, который скрывается в прошивках устройств HP iLO и используется в реальных атаках для стирания серверов иранских организаций.

Руткит получил название iLOBleed и, по данным исследователей, использует HP iLO (Integrated Lights-Out), аппаратные решения, которые можно добавить к серверам и рабочим станциям в качестве дополнительного аппаратного компонента. iLO комплектуются собственным процессором, пространством для хранения, оперативной памятью и сетевой картой и работают отдельно от локальной операционной системы. Их задача — предоставить администраторам возможность удаленного подключения к системам (даже если эти системы выключены) и выполнения операций по их обслуживанию, включая обновление прошивки, установку обновлений безопасности или переустановку неисправного ПО.

Amnpardaz сообщает, что с 2020 года ее эксперты расследовали несколько инцидентов, во время которых неизвестный злоумышленник компрометировал цели и скрывался внутри iLO, чтобы выдержать переустановку ОС и закрепиться в сети жертвы.

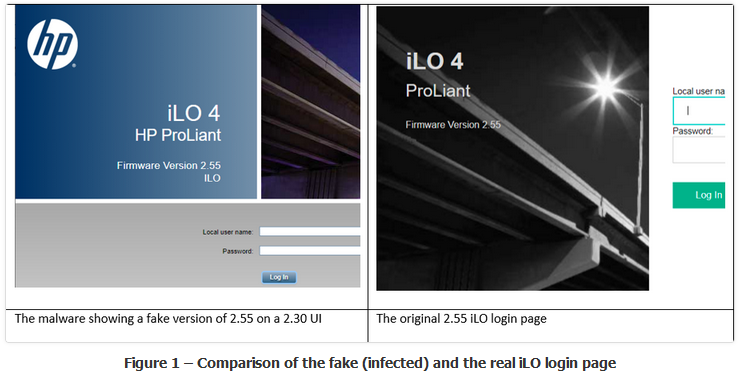

Чтобы избежать обнаружения, злоумышленник маскировал руткит iLOBleed под модуль прошивки iLO, а также создавал поддельный пользовательский интерфейс обновления, который демонстрировался системным администраторам, если те пытались обновить прошивку.

«Вредоносная программа изо всех сил старалась имитировать процесс обновления и сталкивалась с трудностями при отображении фейковых “обновленных” версий в веб-интерфейсе iLO и других местах. К тому же возникла еще одна проблема: HP значительно изменила пользовательский интерфейс iLO», — рассказывают эксперты.

Отмечается, что само обнаружение iLOBleed уж является достижением, так как крайне мало инструментов и защитных продуктов способны обнаруживать активность вредоносных программ на уровне iLO, который работает глубже, чем сама ОС.

Хотя руткит обеспечивал полный контроль над зараженными хостами, злоумышленники, похоже, использовали его только для стирания зараженных систем в рамках какой-то деструктивной операции по удалению данных.

«Когда наша команда обнаружила вредоносное ПО, злоумышленники решили стереть диски сервера и полностью скрыть свои следы, — рассказываю эксперты. — Интересно, что они не удовлетворились одноразовым стиранием данных и настроили вредоносное ПО для многократного уничтожения информации через определенные промежутки времени. Вероятно, они думали, что если системный администратор переустановит операционную систему, через некоторое время жесткий диск снова будет очищен. Очевидно, они не предполагали, что их малварь будет обнаружена.

Разумеется, стоимость выполнения такой атаки относит ее к категории APT. Но использование таких мощных и дорогостоящих вредоносных программ для чего-то вроде уничтожения данных, задачи, которая лишь увеличивает вероятность обнаружения вредоносных программ, кажется нам вопиющей ошибкой со стороны этих преступников», — пишут эксперты.