✔Уязвимость в Windows MSHTML оказалась серьезнее, чем предполагалось - «Новости»

Ранее на этой неделе компания Microsoft выпустила предупреждение о новой уязвимости нулевого дня в Microsoft MHTML (он же Trident), проприетарном движке браузера Internet Explorer. Сообщалось, что проблема уже используется в реальных атаках на пользователей Office 365 и Office 2019 в Windows 10, но патча для нее пока нет.

Уязвимость получила идентификатор CVE-2021-40444 и затрагивает Windows Server 2008-2019 и Windows 8.1-10 (8,8 баллов из 10 по шкале CVSS). Хотя MHTML в основном использовался для браузера Internet Explorer, этот компонент также применяется в приложениях Office для рендеринга размещенного в интернете контента внутри документов Word, Excel и PowerPoint.

Как объясняли представители Microsoft, при помощи этого бага злоумышленник может создать вредоносный компонент ActiveX, который будет использоваться документом Microsoft Office и обрабатываться MHTML. По сути, злоумышленнику придется лишь убедить пользователя открыть такой вредоносный файл, после чего атаку можно считать удавшейся.

При этом сообщалось, что от атак можно защититься, если Microsoft Office работает с конфигурацией по умолчанию и документы открываются через Protected View или Application Guard для Office 365. Так, Protected View, это режим только для чтения, в котором большинство функций редактирования отключено, а Application Guard изолирует недоверенные документы, запрещая им доступ к корпоративным ресурсам, внутренней сети и другим файлам в системе.

Как теперь рассказал журналистам Bleeping Computer аналитик CERT/CC Уилл Дорманн, опасность все равно есть и все дело в Mark of the Web (MoTW), то есть отметке, которую получают документы из интернета. Если такая отметка присутствует, Protected View сработает, и Office откроет документ в режиме только для чтения, эффективно блокируя эксплоит (если пользователь не разрешит редактирование сам).

Дорманн предупреждает, что пользователи очень часто игнорируют такие предупреждения, и, хуже того, существует множество ситуаций, когда документ не получает метку MoTW в принципе.

«Например, когда 7Zip открывает архив, полученный из интернета, извлеченное содержимое не будет иметь никаких указаний на то, что оно пришло из интернета. Так что ни MotW, ни Protected View.

Точно так же, если документ находится в контейнере, таком как файл ISO, пользователь Windows может просто дважды кликнуть на ISO, чтобы открыть его. Но Windows не рассматривает содержимое как полученное из интернета. Итак, опять же, нет MotW и нет Protected View.

Эта атака более опасна, чем макросы, поскольку любая организация, которая решила отключить или иным образом ограничить выполнение макросов, по-прежнему уязвима для выполнения произвольного кода в результате простого открытия документов Office», — говорит Дорманн.

Кроме того, эксперт обнаружил, что использовать уязвимость можно и при помощи файлов RTF, на которые защита Office Protected View не распространяется.

Inspired by @buffaloverflow, I tested out the RTF attack vector. And it works quite nicely.

— Will Dormann (@wdormann) September 9, 2021

WHERE IS YOUR PROTECTED MODE NOW? pic.twitter.com/qf021VYO2R

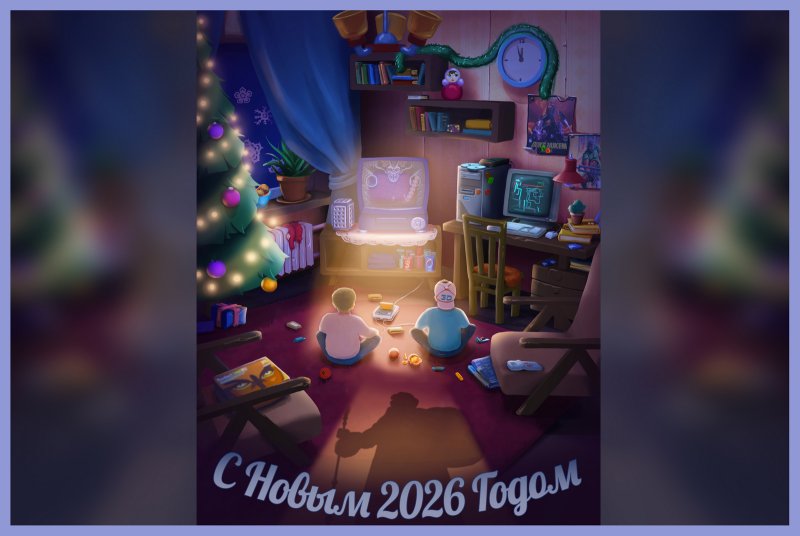

Другой известный ИБ-исследователь, Кевин Бомонт, изучил вредоносный документ Word, чтобы лучше понять, как работает эксплоит для CVE-2021-40444. Так, одно из известных вредоносных вложений, использованных в атаках, это документ «A Letter before court 4.docx». Поскольку файл загружен из интернета, он получает метку MotW и открывается в режиме Protected View.

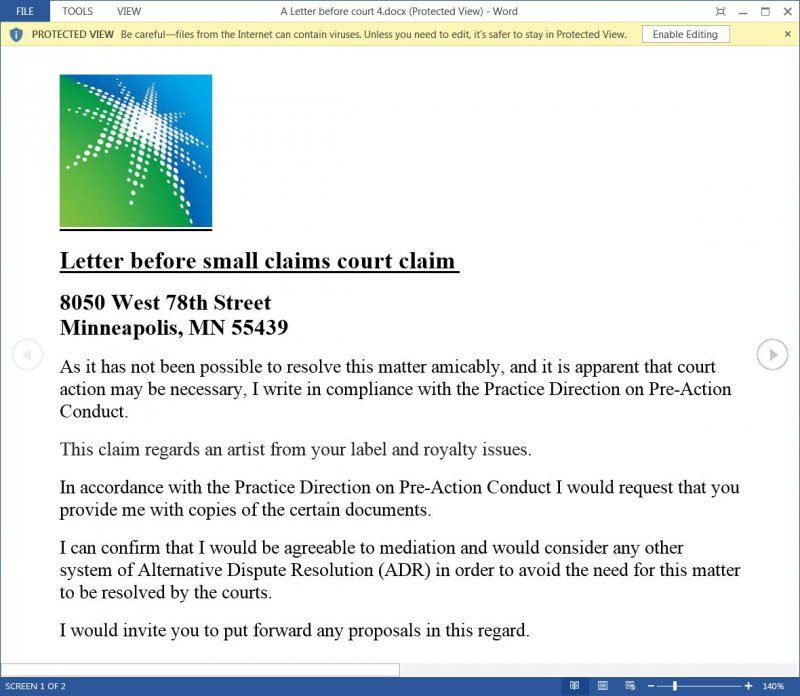

Но если пользователь нажимает кнопку «Разрешить редактирование», эксплоит использует MHTML и загружает файл «side.html», размещенный на удаленном сайте, который загружается как шаблон Word.

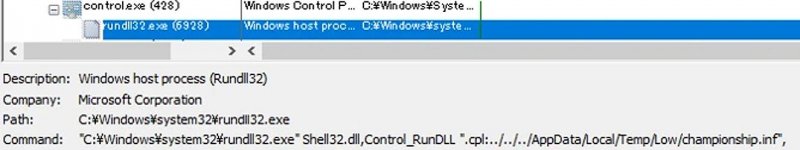

Когда MHTML URL «замечает» Internet Explorer, он запускает загрузку HTML, и обфусцированный код jаvascript эксплуатирует CVE-2021-40444, создавая вредоносный элемент управления ActiveX. Этот элемент управления ActiveX загрузит файл «ministry.cab» с удаленного сайта, извлечет файл «Championship.inf» (на самом деле, это DLL) и выполнит его как файл Control Panel CPL.

Исследователи Trend Micro, тоже изучившие эти атаки, пишут, что основной полезной нагрузкой в данном случае является маяк Cobalt Strike, который позволит злоумышленнику получить удаленный доступ к устройству.