✔Efimer ворует криптовалюту, взламывает WordPress и рассылает спам - «Новости»

Эксперты «Лаборатории Касперского» зафиксировали волну атак с использованием трояна Efimer. Малварь распространяется через взломанные сайты на WordPress, торренты и электронную почту. Ее основная цель — кража и подмена криптокошельков, но при помощи дополнительных скриптов вредонос брутфорсит пароли к WordPress-сайтам и собирает базы email-адресов для дальнейшей рассылки спама.

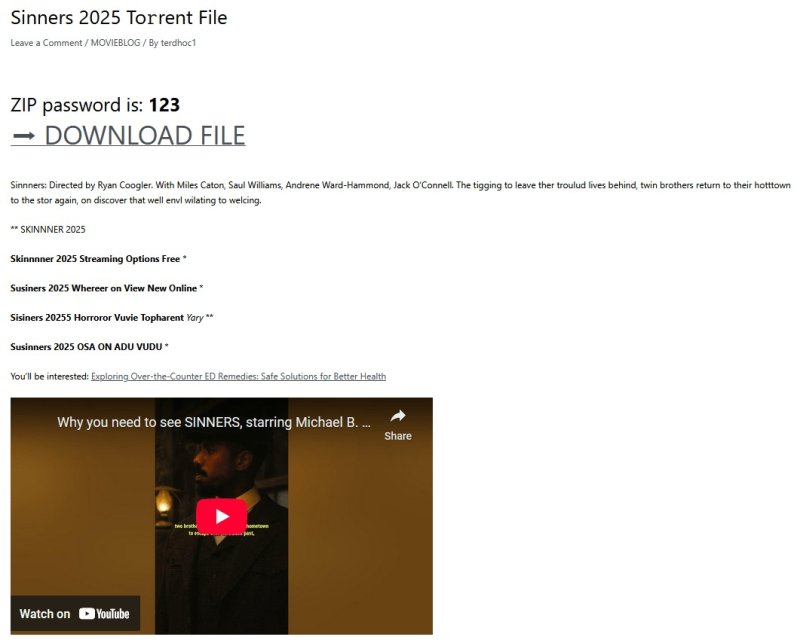

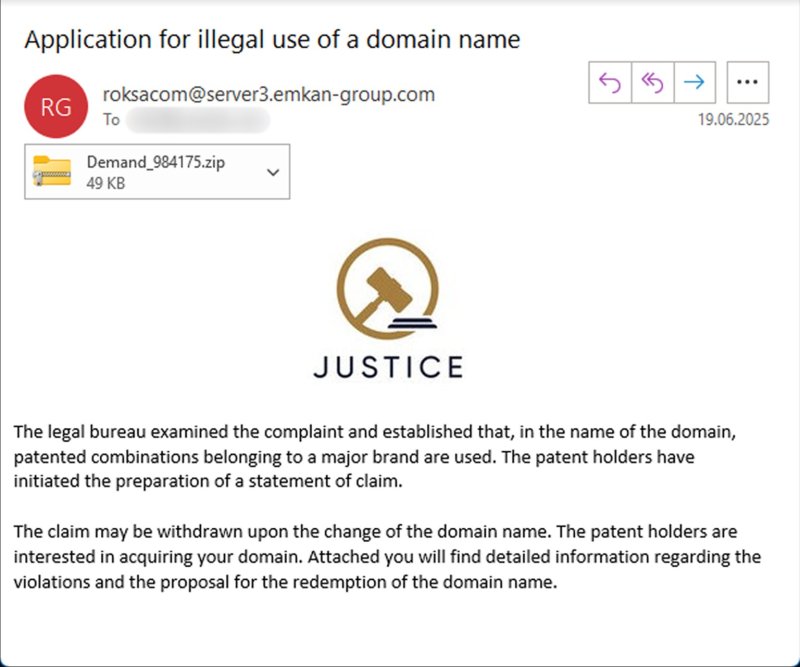

Отличительной чертой этой кампании является то, что авторы Efimer атакуют как частных лиц, так и корпоративных пользователей. В первом случае злоумышленники используют в качестве приманки торрент-файлы якобы с популярными фильмами, во втором — фишинговые письма, которые замаскированы под претензии о неправомерном заимствовании слов или фраз, зарегистрированных другой компанией.

Предполагается, что первые версии трояна появились еще в октябре 2024 года. Тогда он распространялся только через взломанные сайты под управлением WordPress. Эту схему злоумышленники используют до сих пор, однако летом 2025 года они также начали рассылать малварь по электронной почте.

Исследователи пишут, что операторы Efimer ищут плохо защищенные WordPress-сайты, подбирают к ним пароли и размещают на взломанных ресурсах сообщения с предложением скачать один из недавно вышедших фильмов, к которому прикладывают ссылку на запароленный архив с торрент-файлом. Вредоносный файл в нем маскируется под проигрыватель xmpeg_player.exe.

В июне 2025 года специалисты обнаружили, что теперь троян распространяется и по корпоративным почтовым адресам. Целью может быть как небольшой, так и крупный бизнес.

В фишинговых письмах говорится, что юристы некой корпорации проверили домен, принадлежащий получателю, и заметили, что в его названии есть слова или фразы, якобы уже зарегистрированные этой организацией. Юристы якобы собираются подать в суд, но могут этого не делать, если владелец сменит название домена. Более того, они даже готовы выкупить этот домен.

Детали (в чем именно состоит нарушение, и что предлагают за выкуп) якобы можно узнать, если открыть вложение. К письму прикреплен защищенный паролем архив, в котором находится вредоносный файл. Если его запустить, компьютер будет заражен Efimer, а пользователь увидит только уведомление об ошибке.

На машине жертвы Efimer развертывает скрипт controller.js, который представляет собой троян типа ClipBanker с функцией подмены адресов криптокошельков в буфере обмена на адреса кошельков злоумышленника (также малварь ищет в буфере обмена строки, похожие на seed-фразы). Кроме того, он способен выполнять сторонний код, полученный от управляющего сервера.

Отмечается, что для взаимодействия с управляющим сервером скрипт запускает процесс установки на компьютер жертвы прокси-клиента Tor. Скрипт имеет несколько жеско закодированных адресов для загрузки Tor, чтобы в случае блокировки одного из них была возможность загрузить ПО из других источников.

На некоторых зараженных машинах был обнаружен ряд дополнительных скриптов, общающихся с тем же .onion-доменом. Предполагается, что они были установлены злоумышленниками при помощи команды eval для запуска полезной нагрузки, поступающей с управляющего сервера.

Среди этих скриптов были:

- файл с именем btdlg.js (MD5: 0f5404aa252f28c61b08390d52b7a054), который подбирает пароли для сайтов на WordPress, черпая списки случайных слов из Wikipedia;

- скрипт с именем assembly.js (MD5: 100620a913f0e0a538b115dbace78589), который похож на controller.js и ntdlg.js, тоже представляет собой ClipBanker, но имеет ряд отличий;

- скрипт для сбора email-адресов Liame, который собирает электронные адреса с заданных сайтов и отправляет их на сервер злоумышленников (список сайтов скрипт получает в форме команды от управляющего сервера).

Сообщается, что с октября 2024 по июль 2025 года с атаками Efimer столкнулись 5015 пользователей решений «Лаборатории Касперского». Малварь наиболее активна в Бразилии, где атаки коснулись 1476 пользователей. Также в числе самых затронутых стран оказались Индия, Испания, Россия, Италия и Германия.

Для защиты от подобных угроз специалисты рекомендуют не скачивать торрент-файлы из незнакомых или сомнительных источников, а также проверять отправителей писем и постоянно обновлять антивирусные базы.