✔В рамках защиты от буткита BlackLotus Microsoft выпустила PowerShell-скрипт - «Новости»

Компания Microsoft продолжает бороться с UEFI-буткитом BlackLotus и выпустила PowerShell-скрипт, который поможет пользователям Windows обновить загрузочные носители, чтобы те использовали новый сертификат Windows UEFI CA 2023.

Напомним, что впервые BlackLotus попал в поле зрения ИБ-специалистов в октябре 2022 года. Тогда его продавец утверждал, что буткит оснащен встроенным обходом Secure Boot, встроенной защитой от удаления на уровне Ring0/Ядра, а также работает в режиме восстановления и в безопасном режиме. Сообщалось, что малварь оснащена антивиртуализацией, антиотладкой и обфускацией, что усложняет ее обнаружение и анализ.

Также, согласно заявлениям продавца, защитное ПО не может обнаружить и уничтожить буткит, так как тот запускается под учетной записью SYSTEM внутри легитимного процесса. Помимо этого BlackLotus способен отключать защитные механизмы на целевых машинах, включая Hypervisor-Protected Code Integrity (HVCI) и Windows Defender, а также обходить User Account Control (UAC).

В 2023 году исходный код UEFI-буткита BlackLotus, который ранее продавался в даркнете за 5000 долларов, был обнаружен на GitHub.

Весной 2023 года, а затем летом 2024 года Microsoft уже выпускала патчи для проблемы обхода Secure Boot (CVE-2023-24932), которые отзывали уязвимые менеджеры загрузки, используемые BlackLotus.

Однако по умолчанию эти исправления были отключены, и в компании предупреждали, что неправильная установка патчей может привести к тому, что Windows вообще перестанет запускаться и ее нельзя будет восстановить даже с установочного носителя. В Microsoft писали, что поэтапное развертывание исправлений позволит администраторам протестировать их до момента принудительного развертывания (что должно произойти до 2026 года).

Обновление добавляет сертификат Windows UEFI CA 2023 в базу данных UEFI Secure Boot Signature Database. После этого администраторы смогут устанавливать новые менеджеры загрузки, подписанные этим сертификатом.

Также этот процесс включает обновление базы данных Secure Boot Forbidden Signature Database (DBX) для добавления сертификата Windows Production CA 2011. Сертификат используется для подписи старых, уязвимых менеджеров загрузки, и после отзыва эти менеджеры загрузки станут недоверенными и не будут загружаться.

Однако если в ходе применения этих мер пользователь столкнется с проблемами при загрузке устройства, ему придется сначала обновить загрузочный носитель, чтобы использовать сертификат Windows UEFI CA 2023 для устранения неполадок.

«Если вы столкнулись с проблемой после применения защитных мер, и устройство перестало загружаться, возможно, вы не сможете запустить или восстановить устройство с имеющегося носителя, — объясняет Microsoft в бюллетене, посвященном поэтапному развертыванию патчей для CVE-2023-24932.— Носители для восстановления или установки понадобится обновить, чтобы они работали с устройством, на котором применены исправления».

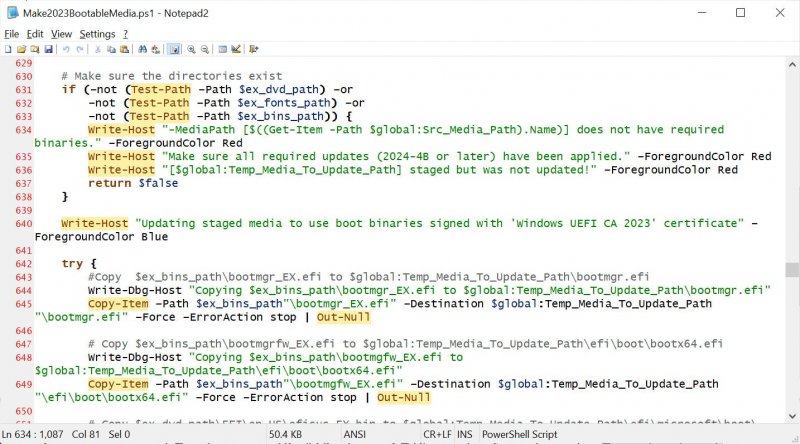

Теперь разработчики Microsoft выпустили PowerShell-скрипт, который поможет обновить загрузочный носитель таким образом, чтобы тот использовал сертификат Windows UEFI CA 2023.

«Описанный в этой статье PowerShell-скрипт можно использовать для обновления загрузочных носителей Windows, чтобы ни могли применяться в системах, которые доверяют сертификату Windows UEFI CA 2023», — сообщается в новом бюллетене безопасности.

Скрипт уже доступен для загрузки на сайте Microsoft и может использоваться для обновления загрузочных носителей, включая образы ISO для CD и DVD, флеш-накопители USB, локальные или сетевые диски.

После запуска скрипт обновит медиафайлы для использования сертификата Windows UEFI CA 2023 и установит менеджеры загрузки, подписанные этим сертификатом.