✔Проблемы LogoFAIL позволяют внедрять UEFI-буткиты через картинки - «Новости»

Эксперты компании Binarly обнаружили ряд уязвимостей в библиотеках для парсинга изображений, включенных в прошивку UEFI. Эти уязвимости, получившие общее название LogoFAIL, эксплуатируют функцию прошивки, которая позволяет компаниям добавлять свои логотипы на загрузочный экран компьютера. В итоге с помощью вредоносных картинок можно добиться выполнения кода в обход Secure Boot и захватить контроль над устройством.

Стоит отметить, что впервые использование парсеров изображений для атак на UEFI было продемонстрировано еще в 2009 году, когда исследователи Рафал Войтчук и Александр Терешкин показали, как уязвимость парсера изображений BMP может использоваться для заражения малварью.

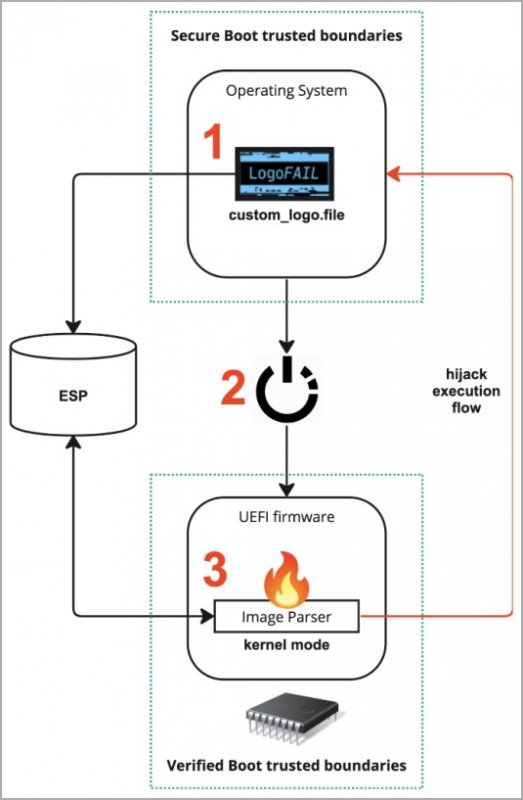

Обнаружение уязвимостей LogoFAIL началось с небольшого изучения возможных векторов атак на компоненты парсинга изображений в контексте кастомного или устаревшего кода в прошивке UEFI. В итоге исследователи обнаружили, что злоумышленник может сохранить вредоносное изображение или логотип в EFI System Partition (ESP) или в неподписанных разделах обновления прошивки.

«Уязвимость может использоваться в процессе парсинга изображений во время загрузки устройства, что может привести к выполнению контролируемой злоумышленником полезной нагрузки, изменит нормальный процесс выполнения и позволит обойти защитные функции, включая Secure Boot и аппаратные механизмы Verified Boot (например, Intel Boot Guard, AMD Hardware-Validated Boot или ARM TrustZone-based Secure Boot)», — пишут специалисты Binarly.

Установка малвари, осуществленная таким образом, обеспечивает надежное закрепление вредоносного ПО в системе, а также гарантирует, что его будет практически невозможно обнаружить. Более того, LogoFAIL не влияет на runtime-целостность, поскольку нет необходимости модифицировать бутлоадер или саму прошивку, как это происходит в случае с уязвимостью BootHole или буткитом BlackLotus.

Как рассказали журналисты издания Bleeping Computer, с которыми эксперты Binarly поделились видео эксплуатации уязвимости, запуск PoC-скрипта и перезагрузка устройства приводят к созданию произвольного файла в системе.

Исследователи подчеркивают, что LogoFAIL затрагивает самых разных производителей и их продукты. Фактически, проблемы присутствуют в самых разных устройствах потребительского и корпоративного класса, использующих прошивку UEFI.

Так, исследователи Binarly выяснили, что потенциально перед LogoFAIL уязвимы сотни устройств Intel, Acer, Lenovo и других производителей, а также три крупных независимых поставщика кастомных прошивок для UEFI: AMI, Insyde и Phoenix. Всех производителей уже уведомили об обнаруженных проблемах.

Ожидается, что дополнительные подробности о LogoFAIL будут раскрыты 6 декабря 2023 года, на ИБ-конференции Black Hat Europe в Лондоне.