✔MEGANews. Cамые важные события в мире инфосека за июнь - «Новости»

Уничтожение активов Nobitex

Произраильская хакгруппа Predatory Sparrow взяла на себя ответственность за взлом крупнейшей иранской криптобиржи Nobitex. Хакеры похитили более 90 миллионов долларов в криптовалюте и умышленно «сожгли» эти средства.

«Сегодня утром 19 июня наша техническая команда обнаружила признаки несанкционированного доступа к части нашей инфраструктуры и горячему кошельку, — гласит официальное сообщение Nobitex. — Сразу же после обнаружения инцидента все доступы были отозваны, и наши внутренние специалисты по безопасности тщательно расследуют масштабы инцидента».

Вскоре после этого группировка Predatory Sparrow взяла на себя ответственность за атаку. В соцсети X хакеры пообещали вскоре опубликовать исходные коды Nobitex и внутреннюю информацию, похищенную в результате взлома. Атакующие предупреждают, что после публикации данных любые активы, которые останутся на Nobitex, «будут под угрозой».

«Биржа Nobitex является сердцем усилий режима по финансированию террора по всему миру, а также любимым инструментом режима для нарушения санкций», — заявили Predatory Sparrow.

Блокчейн‑аналитики из компании Elliptic рассказали, что из кошельков Nobitex было украдено более 90 миллионов долларов в криптовалюте, после чего эти средства направились на адреса, контролируемые хакерами.

Но похоже, Predatory Sparrow не пыталась извлечь выгоду из этого взлома. Дело в том, что хакгруппа отправила почти всю криптовалюту на vanity-адреса с антиисламскими сообщениями (например, F%ckIRGCterrorists).

Исследователи объяснили, что для создания таких адресов требуются огромные вычислительные мощности и создание столь длинных строк в vanity-адресах невозможно технически. То есть хакеры намеренно «сожгли» криптовалюту, чтобы никто не смог получить к ней доступ.

«Эта атака не выглядит финансово мотивированной, — пишут в Elliptic. — Vanity-адреса, использованные хакерами, генерируются посредством брутфорса — с помощью создания большого количества пар криптографических ключей, пока одна из них не будет содержать нужный текст. Но создание vanity-адресов с такими длинными текстовыми строками, какие использовались в этом случае, невыполнимо с вычислительной точки зрения».

Стоит отметить, что за день до атаки Nobitex группировка Predatory Sparrow взломала иранский банк Bank Sepah. Эта атака тоже была ориентирована на нарушение работы банка и нанесение ущерба, и хакеры не преследовали финансовую выгоду.

Шадаев о кадрах в ИТ

Выступая на форуме на TAdviser Summit, министр цифрового развития связи и массовых коммуникаций Максут Шадаев рассказал, что число ИТ‑специалистов в России превысило миллион человек и спрос на них сохраняется, хотя сейчас востребованы более опытные кадры.

«Пока мы не видим какой‑то тотальной заморозки найма и того, что компании, условно, увольняют айтишников, потому что искусственный интеллект пишет код и они больше не нужны. Нам кажется, что здесь такой ажиотаж немножко раздутый. За пять лет количество сотрудников ИТ‑компаний увеличилось на 50%. Их было 990 тысяч на конец 2024 года, а сейчас мы, очевидно, перешагнули миллион. В целом, я считаю, спрос остается.

Другое дело, что ажиотаж привел к тому, что очень многие пошли в эту профессию, прошли курсы онлайн, сейчас они джуны, которые говорят, что они все умеют, а компаниям нужны мидлы, нужны сильные разработчики. В этом есть проблема.

(Все больше) людей хочет устроиться в индустрию, но качество их подготовки пока не соответствует ожиданиям наших крупных компаний, потому что они как раз идут в сторону все более сложных разработок.

Но потребность в кадрах в моем понимании остается. И я призываю молодое поколение связывать свою судьбу с ИТ. Только чуть‑чуть надо смещаться в сторону робототехники, ИИ — это более сложные специальности, но прогресс неостановим», — заявил Шадаев.

ChatGPT запомнит все

Пользователей OpenAI обеспокоило постановление суда, в котором компанию обязали сохранять журналы чатов с ChatGPT, включая удаленные. Компания уже подала апелляцию на постановление, утверждая, что оно затрагивает личную жизнь сотен миллионов пользователей ChatGPT по всему миру.

В официальном заявлении COO OpenAI Брэд Лайткэп (Brad Lightcap) объяснил, что постановление суда было вынесено по иску The New York Times и других новостных организаций. Истцы утверждают, что удаленные беседы с чат‑ботом могут содержать доказательства того, что пользователи побуждали ChatGPT генерировать тексты, в которых могли воспроизводиться фрагменты статей, защищенных авторским правом (например, материалы новостных изданий).

Дело в том, что, по заявлениям истцов, OpenAI неправомерно использовала их материалы для обучения своих моделей. В итоге модели могут генерировать очень близкие к оригиналу тексты и выдавать целые отрывки из защищенных авторским правом публикаций.

Решение суда о сохранении логов было вынесено после того, как новостные организации выразили обеспокоенность тем, что люди, использующие ChatGPT для обхода платного доступа, могут быть напуганы ходом разбирательства и «удалят все свои поисковые запросы и промпты, чтобы замести следы».

Чтобы выполнить судебное предписание, OpenAI обязана «хранить весь пользовательский контент в течение неопределенного периода времени», основываясь на предположении, что истцы могут найти в логах «что‑то, подтверждающее их доводы», объясняют в компании.

Постановление затрагивает все чаты пользователей ChatGPT Free, Plus и Pro, а также пользователей API OpenAI. При этом подчеркивается, что постановление не касается клиентов ChatGPT Enterprise или ChatGPT Edu, а также всех, кто заключил соглашение Zero Data Retention (по сути, специальный режим работы с API компании, при котором данные пользователя вообще не сохраняются и не используются ни для анализа, ни для обучения моделей).

В OpenAI сообщают, что уже подали ходатайство о приостановлении исполнения постановления. Однако в настоящее время компания вынуждена отступить от «давно устоявшихся норм конфиденциальности» и ослабить правила, на которые опираются пользователи в соответствии с условиями предоставления услуг ChatGPT.

Кроме того, в заявлении компании отмечается, что теперь OpenAI не уверена в том, что сможет соблюсти строгий закон ЕС о защите данных — General Data Protection Regulation (GDPR), который предоставляет пользователям «право на забвение».

«Мы твердо убеждены, что The New York Times выходит за рамки, — заявляет Лайткэп. — Мы будем работать над обжалованием этого постановления, чтобы и дальше ставить ваше доверие и конфиденциальность на первое место».

К своему заявлению OpenAI приложила FAQ, в котором объясняет, какие именно данные пользователей компания хранит и как они могут быть раскрыты. Например, как уже отмечалось выше, постановление не затрагивает бизнес‑клиентов OpenAI API и пользователей, заключивших соглашения Zero Data Retention, поскольку их данные не сохраняются вообще.

Что касается всех остальных, OpenAI заявляет, что доступ к удаленным чатам пользователей действительно может быть получен, однако они «не будут автоматически переданы The New York Times». Вместо этого данные будут «храниться в отдельной защищенной системе», и к ним нельзя будет получить доступ или использовать в иных целях, кроме выполнения юридических обязательств.

В компании успокаивают пользователей, подчеркивая, что «только небольшая, проверенная команда юристов и сотрудников службы безопасности OpenAI сможет получить доступ к этим данным, если это будет необходимо для выполнения наших юридических обязательств».

232 материала не удалила Wikipedia

- В Роскомнадзоре сообщили, что Wikimedia Foundation, которой принадлежит Wikipedia, не удалила 232 противоправных материала, 133 из которых содержат фейки о ходе специальной военной операции.

- В ведомстве заявляют, что в доступе остаются материалы экстремистской и террористической направленности, информация о вовлечении несовершеннолетних в совершение противоправных действий (руфинг, зацепинг), статьи об изготовлении взрывчатых веществ, суицидальный, пронаркотический и иной запрещенный контент.

- Wikimedia Foundation уже неоднократно привлекалась к административной ответственности в РФ за неудаление контента. Так, в 2024 году суды назначили в отношении компании штрафы на общую сумму 9 миллионов рублей, в 2025 году сумма штрафов составила 3,5 миллиона рублей.

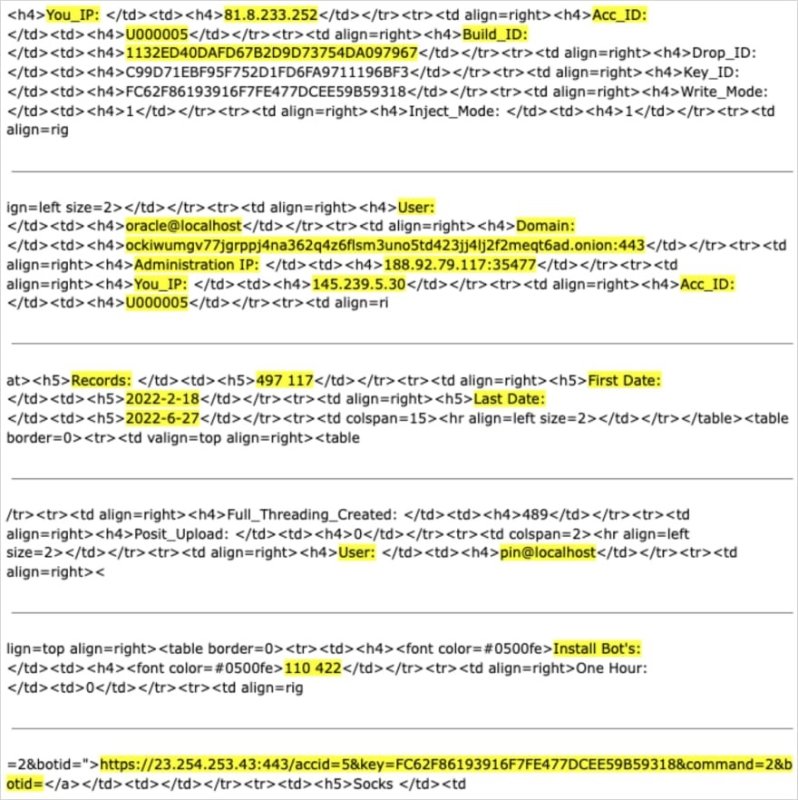

Ошибка ботнета DanaBot

Эксперты рассказали об уязвимости в DanaBot, которая появилась в коде малвари еще в июне 2022 года. Этот баг позволил исследователям выявить операторов DanaBot, предъявить им обвинения, а также нарушить работу ботнета в мае 2025 года.

Ботнет DanaBot появился еще в 2018 году. Изначально вредонос был нацелен на Украину, Польшу, Австрию, Италию, Германию и Австралию, но вскоре расширился и на Северную Америку.

Он распространялся по модели MaaS (malware-as-a-service, «малварь как услуга») и сначала был банковским трояном, позволявшим похищать конфиденциальные данные из зараженных систем. Однако позже он превратился в платформу распространения и загрузчик для других семейств вредоносных программ, включая вымогательское ПО.

Кроме того, позже администраторы DanaBot создали вторую версию своего ботнета для кибершпионажа, нацеленную на военные, дипломатические и правительственные организации в Северной Америке и странах Европы.

Специалисты компании Zscaler, обнаружившие в коде малвари уязвимость, которая получила название DanaBleed, объясняют, что эта утечка памяти позволяла проникнуть во внутренние операции злоумышленников и узнать, кто за ними стоит.

Благодаря уязвимости была собрана ценная информация о киберпреступниках, что позволило правоохранительным органам провести операцию «Эндшпиль» и вывести инфраструктуру DanaBot из строя, а также выдать ордера на арест шестнадцати граждан России, которые якобы связаны с активностью малвари.

По словам специалистов, проблема DanaBleed появилась в коде вредоноса в июне 2022 года, в версии 2380, куда был добавлен новый C&C-протокол. Ошибка в логике нового протокола оказалась связана с механизмом генерации ответов сервера клиентам. Так, сервер должен был включать в ответы случайно сгенерированные байты (padding bytes), однако не инициализировал для них недавно выделенную память.

В итоге исследователи Zscaler смогли собрать и проанализировать большое количество C&C-ответов, которые из‑за бага содержали фрагменты данных из памяти сервера. Проблема получила название DanaBleed, так как напоминала уязвимость HeartBleed, обнаруженную в 2014 году и затронувшую OpenSSL.

С помощью DanaBleed исследователи собрали широкий спектр данных, включая:

- информацию об участниках группировки (имена пользователей, IP-адреса);

- данные о бэкенд‑инфраструктуре (IP-адреса, домены управляющих серверов);

- данные о жертвах (IP-адреса, учетные данные, похищенная информация);

- логи внесенных в малварь изменений;

- приватные криптографические ключи;

- SQL-запросы и журналы отладки;

- фрагменты HTML и веб‑интерфейса панели управления C&C.

Более трех лет DanaBot оставался уязвимым, а разработчики и клиенты малвари даже не подозревали, что все это время за ними внимательно наблюдают ИБ‑специалисты.

После операции «Эндшпиль» подозреваемым были предъявлены лишь заочные обвинения, и арестов не последовало. Исследователи полагают, что конфискация серверов, 2650 доменов и почти 4 миллионов долларов в криптовалюте позволит временно нейтрализовать угрозу. Однако не исключается, что в будущем DanaBot вновь вернется в строй и возобновит активность.

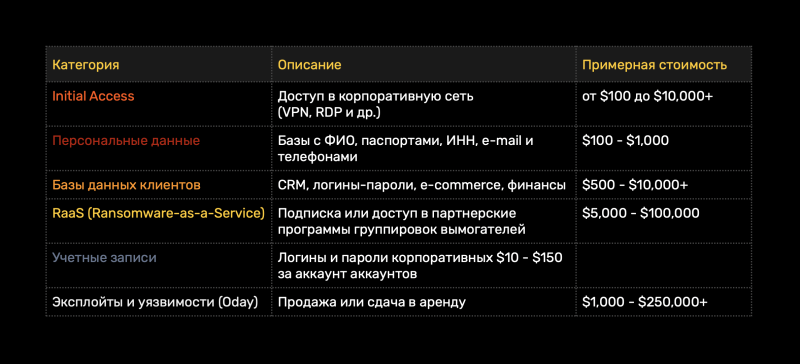

Сколько стоят данные

Специалисты компании F6 представили результаты исследования даркнета, проанализировав криминальные сделки по продаже доступа к корпоративным сетям, БД и вредоносных программ.

- Дешевле всего на хакерских форумах стоят учетные записи — в среднем от 10 долларов за штуку.

- Дороже всего обходятся доступы в партнерские программы вымогателей — до 100 тысяч долларов, а также 0-day-уязвимости, цена которых доходит до 250 тысяч долларов.

- Кроме того, востребованными у злоумышленников оказались доступы к корпоративным сетям. Их стоимость начинается от 100–200 долларов, но может доходить до 10 тысяч долларов в зависимости от масштаба организации, отрасли и уровня доступа.

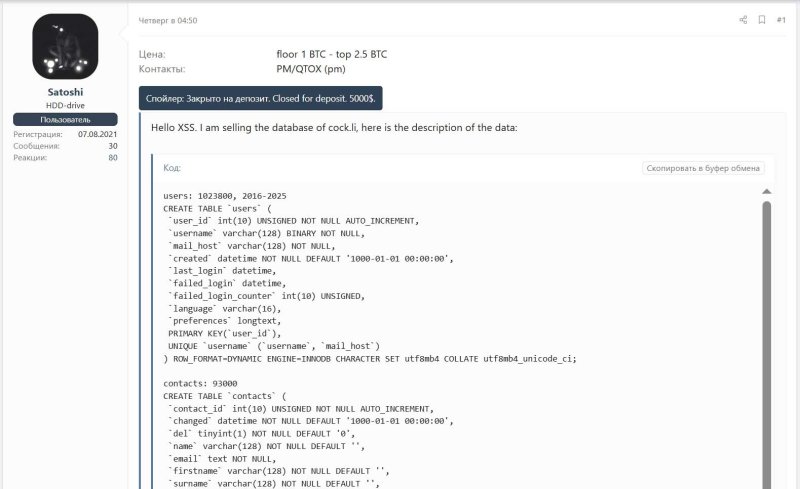

Атака на Cock.li

Почтовый хостинг‑провайдер Cock.li пострадал от утечки данных. Хакеры воспользовались уязвимостями в Roundcube Webmail и похитили более миллиона пользовательских записей.

Инцидент затронул всех пользователей, которые заходили в почтовый сервис с 2016 года (согласно подсчетам, это 1 023 800 человек). Также были раскрыты контактные данные еще 93 тысяч пользователей.

Cock.li — это расположенный в Германии бесплатный почтовый хостинг‑провайдер, ориентированный на конфиденциальность. Сервис существует с 2013 года, и им управляет единственный администратор, известный под псевдонимом Винсент Кенфилд (Vincent Canfield). Сервис рекламируется как альтернатива обычным почтовым провайдерам и поддерживает стандартные протоколы, включая SMTP, IMAP и TLS.

В основном Cock.li используют люди, которые не доверяют крупным провайдерам, а также члены ИБ- и опенсорс‑сообществ. Кроме того, сервис весьма популярен среди киберпреступников, например связанных с вымогательскими группировками Dharma и Phobos.

В прошлом у платформы уже возникали юридические проблемы: в 2015 году немецкие правоохранители конфисковали сервер и жесткие диски Cock.li после того, как неизвестный разослал в учебные учреждения США письма с ложным сообщением о заложенной бомбе.

Теперь же работа Cock.li неожиданно прервалась в начале июня, и какое‑то время пользователи могли только гадать, что произошло.

Однако вскоре на хакфоруме XSS появилось сообщение от злоумышленника, который заявил, что продает две базы данных с дампом Cock.li, содержащие конфиденциальную информацию о пользователях. Хакер оценил дамп как минимум в один биткоин (около 104 тысяч долларов по курсу на момент размещения поста).

Лишь несколько дней спустя на сайте Cock.li было опубликовано официальное заявление, подтверждающее факт взлома. Выяснилось, что хакерам действительно удалось похитить информацию для 1 023 800 учетных записей, включая:

- адреса электронной почты;

- временные метки первого и последнего входа в систему;

- данные о неудачных попытках входа и их количестве;

- языковые настройки;

- сериализованный блоб настроек Roundcube и email-подпись;

- имена контактов (только для 10 400 аккаунтов);

- email-адреса контактов (только для 10 400 аккаунтов);

- vCards (только для 10 400 аккаунтов);

- комментарии (только для 10 400 аккаунтов).

В заявлении подчеркивалось, что пароли пользователей, содержимое писем и IP-адреса не были скомпрометированы, поскольку их не было в украденных БД. Также сообщалось, что 10 400 пользователей, у которых похитили контактную информацию третьих лиц, получат отдельные уведомления.

В итоге всем, кто пользовался сервисом с 2016 года, рекомендуется как можно скорее сбросить пароли для своих учетных записей.

В Cock.li полагают, что данные были украдены с помощью старой уязвимости SQL-инъекций в Roundcube Webmail (CVE-2021-44026). При этом незадолго до взлома представители сервиса изучали более свежую RCE-уязвимость в Roundcube (CVE-2025-49113), которая уже применяется в атаках. По результатам этого анализа, в июне 2025 года Roundcube был полностью удален с платформы.

«Cock.li больше не будет предлагать пользователям Roundcube Webmail, — пишут представители сервиса. — Неважно, была ли наша версия уязвима, мы узнали о Roundcube достаточно, чтобы навсегда от него отказаться. Мы определенно рассматриваем возможность использования другой веб‑почты, но это не является приоритетной задачей».

В официальном сообщении упоминалось, что более эффективные методы обеспечения безопасности могли бы предотвратить взлом и утечку пользовательских данных. Также представители сервиса признали, что «Cock.li вообще не стоило использовать Roundcube».

Теперь ИБ‑специалисты полагают, что эта утечка может оказаться ценным материалом для исследователей и правоохранительных органов. Дело в том, что раскрытая информация может помочь получить дополнительные данные о злоумышленниках, использующих эту платформу.

80% медицинских организаций уязвимы для хакеров

- По данным «Информзащиты», 83% российских организаций, работающих в сфере здравоохранения, имеют критические уязвимости в ИТ‑инфраструктуре. То есть подавляющее большинство клиник и медучреждений уязвимы перед кибератаками.

- Такая ситуация складывается из‑за недооценки рисков, нехватки денег и специалистов, а также использования старого оборудования и устаревших систем.

- На информационную безопасность тратится лишь 5–10% бюджета медучреждений.

- С начала 2025 года 76% медорганизаций столкнулись с атаками (чаще всего — с фишингом и шифровальщиками). У каждой четвертой организации под угрозой оказались данные пациентов: диагнозы, планы лечения и прочая конфиденциальная информация.

Отказ от устаревших драйверов

Компания Microsoft объявила, что будет периодически удалять устаревшие драйверы из каталога Windows Update, чтобы снизить риски и улучшить совместимость.

«Целью этой инициативы является предоставление оптимального набора драйверов в Windows Update для различных аппаратных решений в экосистеме Windows, а также обеспечение безопасности Microsoft Windows, — гласит сообщение компании. — Эта инициатива предполагает периодическую очистку драйверов в Windows Update, в результате чего некоторые драйверы не будут предоставляться системам в нашей экосистеме».

Как уточнили в компании, первый этап процедуры «очистки» затронет драйверы, для которых в Windows Update уже имеются более новые альтернативы.

Под «очисткой» понимается удаление привязки драйверов с истекшим сроком действия к аудиториям в Windows Update, в результате чего они не будут предлагаться ни одной системе под управлением Windows. Это будет реализовано путем удаления соответствующих назначений аудиторий старых драйверов в Hardware Development Center.

Также сообщается, что в будущем Microsoft расширит перечень категорий, которые могут быть исключены из Windows Update ради повышения безопасности. Отмечается, что при этом партнеры по‑прежнему смогут повторно публиковать драйверы, удаленные Microsoft, если предоставят для этого бизнес‑обоснование.

«Удаление устаревших драйверов из Windows Update — это проактивная мера компании Microsoft, направленная на обеспечение безопасности и повышение качества драйверов для пользователей Windows, — добавляют разработчики. — В дальнейшем следует ожидать, что очистка станет обычной практикой, а также будут введены новые рекомендации по публикации, которые помогут всем пользователям Windows поддерживать свои системы в безопасном и надежном состоянии».

Другие интересные события месяца

Правоохранители закрыли сервис для проверки малвари AVCheck

Троян проник в npm-пакеты, которые еженедельно загружают более миллиона раз

Расширения для Chrome раскрывают ключи API и содержат учетные данные

Crocodilus добавляет фальшивые контакты на взломанные устройства

Умные часы могут извлекать данные с изолированных машин

Власти РФ рассматривают запрет на авторизацию через иностранные email

Linux Foundation запускает децентрализованный менеджер плагинов для WordPress

Конфискованы домены кардерского маркетплейса BidenCash

Четыре участника группы REvil вышли на свободу

В палате представителей США запретили использовать WhatsApp