✔Эксперты обнаружили еще один UEFI-буткит - «Новости»

Специалисты компании ESET рассказали о ранее неизвестном UEFI-бутките ESPecter, который использовался для целевых атак и шпионажа. Пока эксперты не связывают ESPecter с каким-либо конкретными хак-группами или странами.

Атаки на UEFI – это настоящий Святой Грааль для хакеров. Ведь UEFI загружается до операционной системы и контролирует все процессы на «раннем старте». Отсюда и главная опасность, связанная с компрометацией этой среды: если внести изменения в код UEFI, можно получить полный контроль над компьютером. Например, изменить память, содержание диска или заставить операционную систему запустить вредоносный файл. Поскольку речь идет о низкоуровневой малвари, избавиться от нее с помощью замены жесткого диска или переустановки ОС не выйдет.

Первый буткит для UEFI, LoJax, был обнаружен специалистами компании ESET в 2018 году. Тогда исследователи пришли к выводу, что он был делом рук русскоязычной «правительственной» хак-группы Fancy Bear.

После этого UEFI-буткиты находили уже не раз, и последней такой случай был описан на прошлой неделе: эксперты «Лаборатории Касперского» рассказали об инструментах китайской кибершпионской группировки GhostEmperor.

Теперь список UEFI-буткитов пополнился еще одним пунктом, вредоносом ESPecter. Эксперты ESET рассказывают, что первые атаки с использованием этой малвари были обнаружены еще в 2012 году. Однако тогда ESPecter не использовался как буткит для UEFI, его первоначальным предназначением были атаки на системы с BIOS. Лишь в 2020 году авторы малвари обновили код, и переключились на атаки на UEFI.

«Интересно то, что компоненты вредоносного ПО практически не изменились за все эти годы, а различия между версиями 2012 и 2020 не так значительны, как можно было бы ожидать», — гласит отчет ESET.

Исследователи до сих пор не знают, как именно начинаются атаки этих неизвестных злоумышленников. Неясно, получают ли они физический доступ к целевым системам или используют классический фишинг для развертывания ESPecter в сети жертвы.

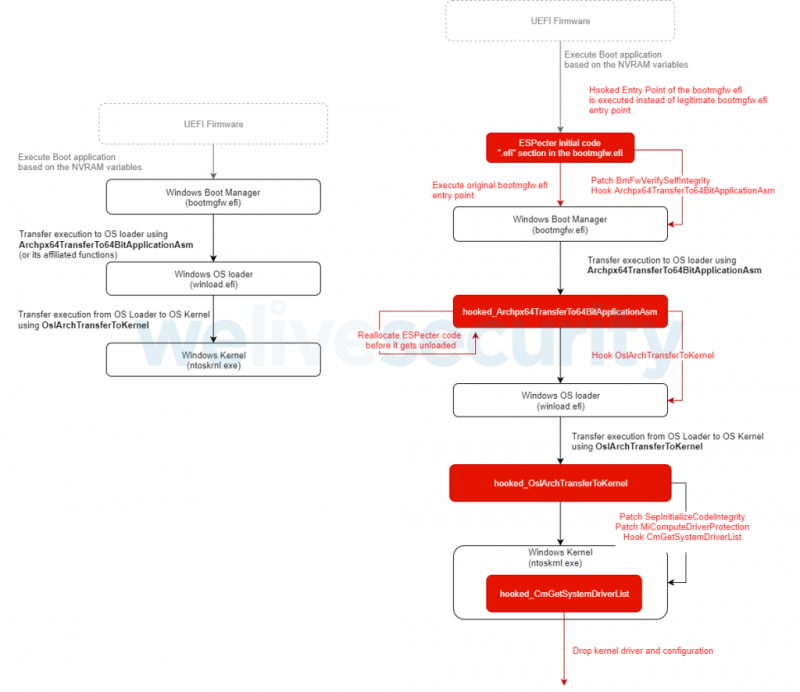

Зато известно, что после начала процесса установки начальные компоненты ESPecter изменяют компонент Windows Boot Manager и обходят Windows Driver Signature Enforcement (DSE), чтобы загрузить и запустить неподписанный вредоносный драйвер — фактическую полезную нагрузку буткита ESPecter.

Сообщается, что хакеры обычно применяют ESPecter для развертывания другой малвари и стремясь закрепиться в системе, чтобы «пережить» переустановку ОС. Малварь, обнаруженная в таких атаках, включает троян-бэкдор, который злоумышленники использовали для поиска конфиденциальных файлов в локальной системе, периодического создания скриншотов и запуска кейлоггера.

Аналитики ESET отмечают, что ESPecter — это второй известный буткит для UEFI, который использует EFI System Partition (ESP) в качестве точки входа. Первой малварью такого рода был недавно обнаруженный «Лабораторией Касперского» буткит, входящий в состав инструментария FinSpy. Дело в том, что другие UEFI-буткиты обычно используют флэш-память UEFI SPI.