✔Исследователи заявили, что нашли в отрытом доступе незащищенную БД DeepSeek - «Новости»

Вскоре после запуска нашумевшей модели DeepSeek R1 специалисты Wiz решили изучить безопасность стоящей за ней компании. Исследователи утверждают, что DeepSeek плохо защитила инфраструктуру своих сервисов, и в результате разговоры с чат-ботом DeepSeek, а также другие данные оказались в открытом доступе.

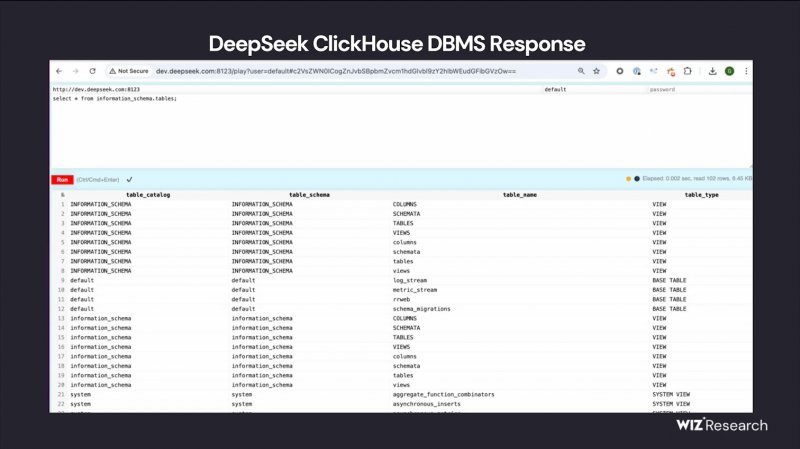

«За несколько минут мы обнаружили общедоступную базу данных ClickHouse, связанную с DeepSeek, полностью открытую и неаутентифицированную, раскрывающую конфиденциальные данные. Она размещалась по адресам oauth2callback.deepseek.com:9000 и dev.deepseek.com:9000, — заявляют исследователи. — База содержала значительный объем историй чатов, данные бэкэнда и конфиденциальную информацию, включая логи, секреты API и оперативные данные».

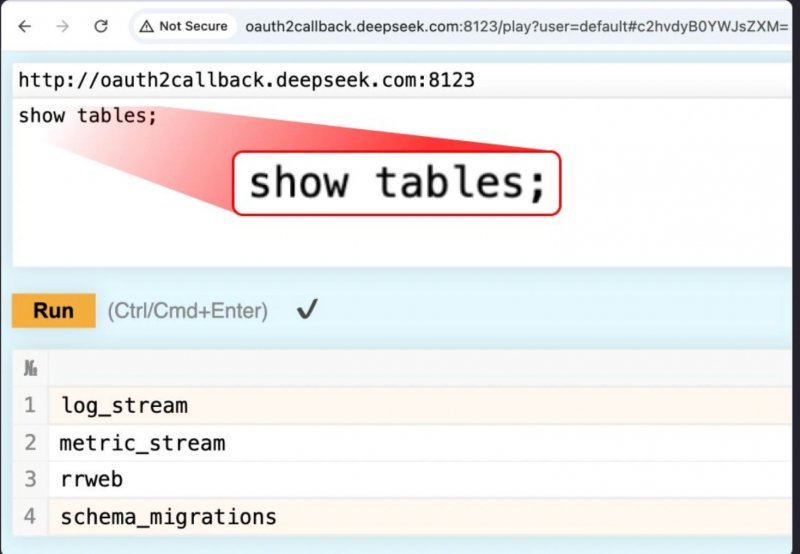

Хуже того, по словам исследователей, потенциальный злоумышленник мог полностью контролировать БД и повышать привилегии в среде DeepSeek, без какой-либо аутентификации. Так, используя HTTP-интерфейс ClickHouse, исследователи смогли обратиться к эндпоинту /play и выполнять произвольные SQL-запросы из браузера. С помощью show tables они получили список доступных датасетов.

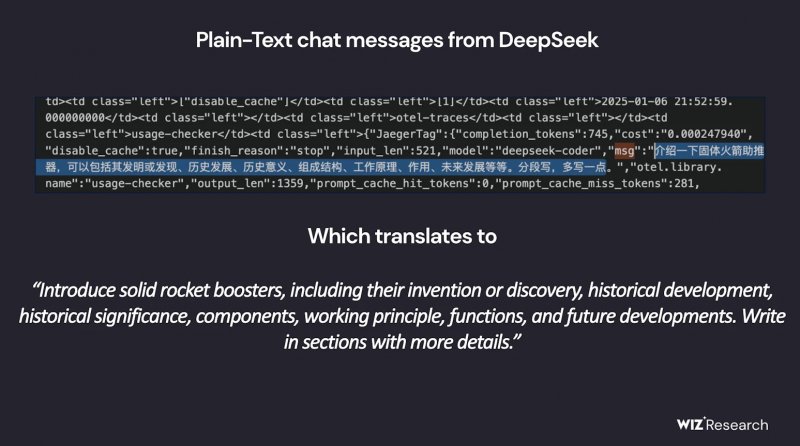

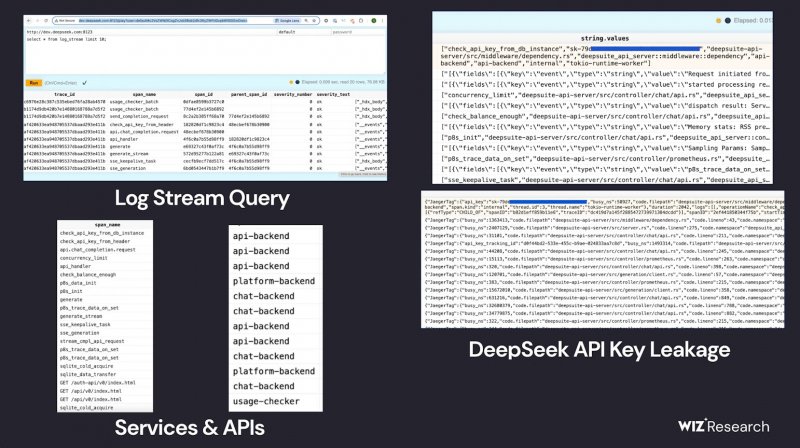

Одна из таблиц, log_stream, якобы содержала всевозможные конфиденциальные данные, и в целом журнал насчитывал более миллиона записей, включая: временные метки, ссылки на эндпоинты API, истории чатов пользователей открытым текстом, ключи API, детали бэкэнда, операционные метаданные и так далее.

Исследователи полагают, что в зависимости от конфигурации DeepSeek ClickHouse злоумышленник мог бы извлечь пароли в открытом виде, локальные файлы и служебные данные, просто выполняя соответствующие SQL-команды.

«Быстрое внедрение ИИ-сервисов без соответствующей безопасности сопряжено с риском, — говорят представители Wiz. — Тогда как значительная часть внимания вокруг безопасности ИИ сосредоточена на футуристических угрозах, реальная опасность часто связана с базовыми рисками, такими как случайное раскрытие БД. Защита данных клиентов должна оставаться главным приоритетом для команд безопасности, и очень важно, чтобы они тесно сотрудничали с ИИ-инженерами для защиты данных и предотвращения их раскрытия».

Исследователи отметили, что после получения информации о проблеме DeepSeek оперативно устранила брешь.