✔OtterCookie атакует разработчиков под видом фальшивых предложений о работе - «Новости»

По данным японской компании NTT Security, северокорейские хакеры используют новую малварь OtterCookie в рамках кампании Contagious Interview (она же DeceptiveDevelopment), нацеленной на разработчиков.

Упомянутая кампания активна как минимум с декабря 2022 года и основной целью злоумышленников являются разработчики ПО, которым хакеры делают фальшивые предложения о работе, а в итоге заражают их системы таким вредоносным ПО, как BeaverTail и InvisibleFerret.

Исследователи обнаружили, что теперь в рамках Contagious Interview также используется новый вредонос OtterCookie, который, вероятно, «дебютировал» еще сентябре текущего года, а в ноябре уже получил обновление.

Во время атак Contagious Interview активно применяется социальная инженерия: хакеры выдают себя за рекрутеров, чтобы обмануть разработчиков, ищущих работу, и заставить их загрузить вредоносное ПО (якобы для прохождения тестового задания).

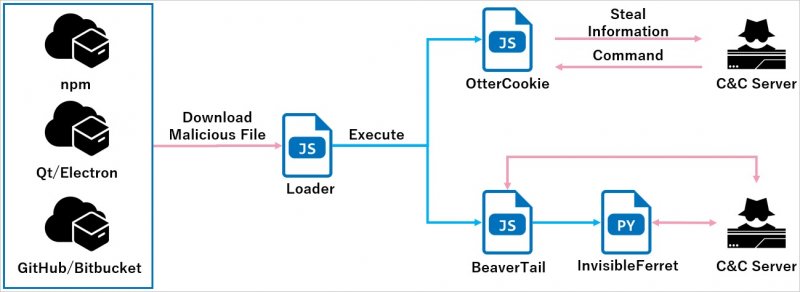

Как и в атаках, задокументированных ранее, малварь проникает в системы жертв через проекты Node.js или пакеты npm, загруженные с GitHub или Bitbucket. Кроме того, в последнее время злоумышленники стали использовать файлы приложений Qt или Electron.

OtterCookie распространяется с помощью загрузчика. И хотя упомянутый вредонос BeaverTail все еще остается наиболее распространенной полезной нагрузкой в этих атаках, OtterCookie зачастую используется вместе с ним или самостоятельно.

После запуска на целевом устройстве OtterCookie устанавливает связь со своей управляющей инфраструктурой с помощью библиотеки Socket.IO и ожидает дальнейших команд от своих операторов. В частности, исследователи наблюдали использование shell-команд, выполняющих кражу данных (например, сбор ключей от криптовалютных кошельков, документов, изображений и другой важной информации).

«Сентябрьская версия OtterCookie содержала встроенную функциональность для кражи ключей, связанных с криптовалютными кошельками, — рассказывают специалисты. — Например, функция checkForSensitiveData использовала регулярные выражения для проверки приватных ключей Ethereum».

При этом в ноябрьском варианте малвари кража данных уже осуществляется с помощью удаленных shell-команд. Кроме того, новейшая версия OtterCookie может передавать своим операторам данные из буфера обмена жертвы, которые так же могут содержать конфиденциальную информацию.

Исследователи напоминают, что разработчикам следует тщательно проверить информацию о потенциальном работодателе и с осторожностью относиться к запуску стороннего кода на личных и рабочих машинах.