✔На фальшивых собеседованиях разработчиков вынуждают установить Python-бэкдор - «Новости»

Аналитики Securonix обнаружили новую кампанию Dev Popper, которая направлена на разработчиков ПО. Хакеры проводят фальшивые собеседования, чтобы склонить жертв к установке Python-трояна удаленного доступа (RAT).

Атаки Dev Popper используют многоступенчатую цепочку заражений, основанную на социальной инженерии и направленную на обман жертв посредством постепенной компрометации. По мнению исследователей, эти атаки, вероятно, организованы северокорейскими злоумышленниками, однако данных для точной атрибуции пока недостаточно.

Исследователи отмечают, что хакеры «используют профессиональную вовлеченность разработчиков и их доверие к процессу приема на работу, где отказ от выполнения действий интервьюера может поставить под угрозу саму возможность трудоустройства», что делает атаки весьма эффективным.

Как правило, хакеры выдают себя за работодателей, у которых якобы есть вакансии для разработчиков. Во время собеседования они просят кандидатов загрузить и выполнить некое задание из репозитория на GitHub. Но реальная цель злоумышленников — вынудить жертву загрузить малварь, которая собирает системную информацию и обеспечивает атакующим удаленный доступ к хосту.

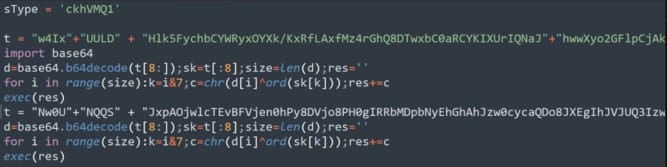

Так, файл с «заданием» обычно представляет собой ZIP-архив, содержащий пакет NPM, в котором содержится README.md, а также каталоги frontend и backend. Когда разработчик запускает этот пакет NPM, активируется скрытый в директории backend обфусцированный jаvascript-файл (imageDetails.js), выполняющий через процесс Node.js команды curl для загрузки дополнительного архива (p.zi) с внешнего сервера.

Внутри этого архива скрывается полезная нагрузка следующего этапа атаки — обфусцированный Python-скрипт (npl), который представляет собой троян удаленного доступа.

Как только RAT активируется в системе жертвы, он собирает и передает на управляющий сервер основную информацию о системе, включая тип ОС, имя хоста и сетевые параметры.

Securonix сообщает, что RAT обладает следующими возможностями:

- установление устойчивого соединения для постоянного контроля;

- поиск и кража определенных файлов и данных из файловой системы;

- возможность удаленного выполнения команд для использования дополнительных эксплоитов и развертывания малвари;

- прямая FTP-эксфильтрация данных из таких папок, как Documents и Downloads;

- слежение за содержимым буфера обмена и нажатиями клавиш для отслеживания действий пользователя и возможного захвата учетных данных.

Стоит отметить, что в последние годы появилось множество предупреждений (1, 2, 3, 4) о том, что северокорейские хакеры используют фальшивые вакансии для установления контактов и последующей компрометации ИБ-исследователей, медиаорганизаций, разработчиков ПО (особенно для DeFi-платформ) и сотрудников аэрокосмических организаций.