✔Китайские хакеры используют шифровальщики в качестве ширмы для шпионажа - «Новости»

Эксперты Secureworks выяснили, что сразу две китайские хак-группы, специализирующиеся на шпионаже и хищении интеллектуальной собственности у японских и западных компаний, используют программы-вымогатели для сокрытия своих действий.

Аналитики пишут, что использование вымогателей в шпионских кампаниях позволяет скрыть следы, усложнить атрибуцию атак и отвлекает внимание ИТ-специалистов компании-жертвы. К тому же, таким образом кража конфиденциальной информации маскируется под финансово мотивированные атаки.

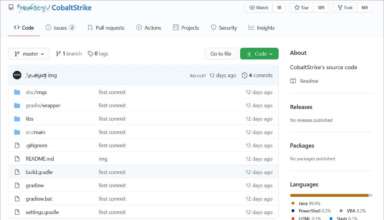

Подобную маскировку практикуют группы Bronze Riverside (APT41) и Bronze Starlight (APT10). И те и другие применяют загрузчик HUI для развертывания троянов удаленного доступа, PlugX, Cobalt Strike и QuasarRAT.

По данным исследователей, начиная с марта 2022 года группа Bronze Starlight использовала Cobalt Strike для развертывания шифровальщиков (в том числе LockFile, AtomSilo, Rook, Night Sky и Pandora) в сетях своих жертв. В этих атаках также использовалась новая версия загрузчика HUI, которая способна перехватывать вызовы Windows API и отключать Event Tracing for Windows (ETW) и Antimalware Scan Interface (AMSI).

«Исходя из порядка появления этих семейств вымогателей, начиная с середины 2021 года, злоумышленники, вероятно, сначала разработали LockFile и AtomSilo, а затем перешли к Rook, Night Sky и Pandora», — говорят эксперты.

Изучение конфигурации маяков Cobalt Strike в трех различных атаках с применением малвари AtomSilo, Night Sky и Pandora позволило выявить общий для них адрес управляющего сервера. Также отмечается, что в этом году тот же источник использовался для загрузки образцов загрузчика HUI на Virus Total.

Отмечается, что в изученных случаях активность LockFile, AtomSilo, Rook, Night Sky и Pandora была необычной, если сравнивать с рядовыми атаками финансово мотивированных вымогателей. Так, атаки были нацеленных на небольшое количество жертв, длились короткий период времени, а затем хакеры полностью отказывались от проекта и переходили к следующему.

Secureworks пишет, что у Pandora и последней версией загрузчика HUI есть сходства кода. LockFile и AtomSilo тоже выглядят похожими, тогда как Night Sky, Pandora и Rook основаны на исходном коде малвари Babuk, но тоже имеют немало общего.

Эксперты резюмируют, что Bronze Starlight явно без труда создает недолговечные варианты вымогательской малвари, которые нужны лишь для того, чтобы маскировать шпионские операции под атаки программ-вымогателей и усложнять атрибуцию. Дело в том, что изученные шифровальщики основаны на общедоступном или утекшем исходном коде, а китайские хакеры известны тем, что охотно делятся друг с другом инструментами и инфраструктурой. То есть в таких случаях крайне трудно отследить атрибуцию, возможные связи и с уверенностью говорить о каких-то выводах.