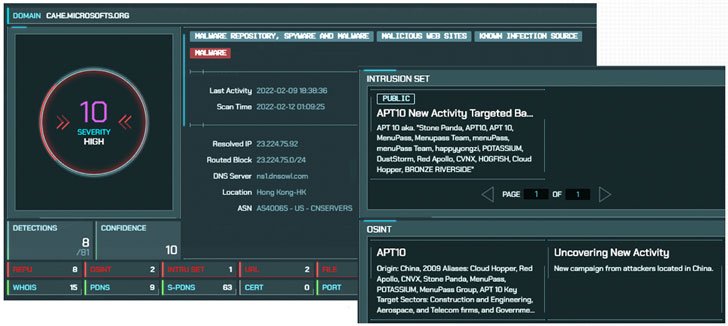

✔Китайская хак-группа APT10 атакует тайваньский финансовый сектор - «Новости»

По данным тайваньской ИБ-компании CyCraft, китайская хак-группа APT10 (она же Stone Panda, MenuPass и Bronze Riverside) много месяцев атакует местный финансовый сектор, эксплуатируя уязвимость в неназванном защитном продукте, который используется примерно в 80% местных финансовых организаций.

Считается, что атаки начались еще в конце ноября 2021 года и продолжаются до сих пор. Название продукта, который эксплуатируют хакеры, пока не раскрывается из-за продолжающегося расследования правоохранительных органов, а также из-за попыток специалистов выпустить и распространить патчи среди местных финансовых учреждений.

Атаки остались незамеченными так долго, так как изначально были неверно классифицированы. Дело в том, что при расследовании ноябрьских атак 2021 года был упущен тот факт, что хакеры использовали уязвимость в ПО, зато было замечено применение тактики credential stuffing, которую APT10 использовала в качестве прикрытия и как способ получить доступ к некоторым торговым счетам, которые затем применялись для выполнения крупных операций на фондовом рынке.

Теперь исследователи говорят, что все это было лишь «ширмой». На самом деле APT10 использовала уязвимость в неназванном защитном продукте, внедряла веб-шелл ASPXCSharp, а затем использовала инструмент Impacket для сканирования внутренней сети цели. После этого злоумышленники применяли технику reflective code loading для запуска вредоносного кода в локальных системах и установки опенсорсной малвари Quasar RAT, которая позволяла хакерам получить удаленный доступ к зараженной системе с помощью использования обратных туннелей RDP.

«Дальнейшее расследование показало, что две отдельные волны кибератак на самом деле были одной продолжительной кампанией, в ходе которой злоумышленники использовали ранее неизвестные методы обфускации. Целью этих атак, по-видимому, была не финансовая выгода, а хищение брокерской информации, данных PII и создание помех в области инвестиций в период экономического роста Тайваня», — говорят эксперты CyCraft.