✔0-day уязвимость в Zimbra используется для взлома европейских СМИ и органов власти - «Новости»

Эксперты ИБ-компании Volexity предупредили, что ранее неизвестная китайская хак-группа эксплуатирует уязвимость нулевого дня в ПО Zimbra, предназначенном для совместной работы.

Согласно официальной статистике, Zimbra используют более 200 000 предприятий в 140 странах мира, в том числе более 1000 государственных и финансовых учреждений. Исследователи пишут, что с помощью 0-day уязвимости злоумышленники получают доступ к почтовым ящикам европейских органов власти и СМИ.

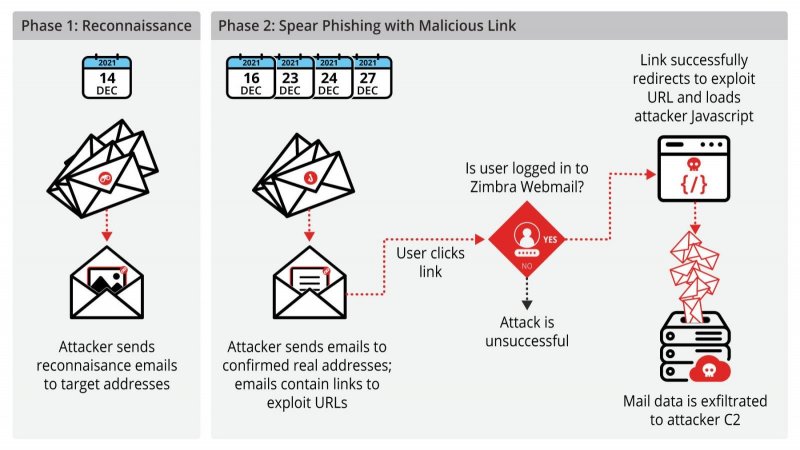

Атаки были обнаружены в середине декабря, и хотя Volexity уведомила разработчиков Zimbra о баге еще 16 декабря, компания до сих пор еще не выпустила патч. По данным исследователей, злоумышленники впервые начали использовать уязвимость 14 декабря 2021 года (тогда были зафиксированы первые атаки на некоторых клиентов Volexity).

Атаки были разделены на два этапа. Сначала хакеры отправляли жертвам безобидный email, чтобы определить, активны ли нужные учетные записи, а также станут ли пользователи открывать подозрительные письма от неизвестных лиц.

Пример письма хакеров

Фактическая атака происходила только с отправкой второго письма, в которое хакеры включали ссылку. Если пользователь обращался к этому URL-адресу, он попадал на сайт хакеров, где вредоносный jаvascript-код выполнял XSSа-атаку на веб-почту Zimbra в организации жертвы.

Уязвимость работает против webmail-клиентов Zimbra версий 8.8.15 P29 и P30 и позволяет похитить файлы cookie сеансов Zimbra. Эти файлы дают хакерам возможность подключиться к чужой учетной записи Zimbra, откуда они получают доступ к электронной почте (могут просматривать письма в почтовых ящиках жертв и похищать их содержимое), после чего рассылают дополнительные фишинговые сообщения контактам пользователя, а также предложат целям загрузить малварь.

Схема атаки

Хотя в настоящее время в сети можно найти более 33 000 серверов Zimbra, в Volexity говорят, что 0-day, к счастью, не представляет опасности для Zimbra 9.х (самой последней версии платформы).

Основываясь на инфраструктуре злоумышленников, использованной в этих атаках, эксперты не смогли связать происходящее ни с одной ранее известной хак-группой. В итоге группировке присвоили название TEMP_Heretic. При этом специалисты сообщают, что «атакующий, вероятно, является китайцем по происхождению».