✔Tor-сайты группировки REvil неожиданно заработали снова - «Новости»

ИБ-специалисты заметили, что даркнет-сайты хак-группы REvil, прекратившей работу в начале 2022 года, снова активны. На сайтах работает редирект на другую вымогательскую кампанию, причем на новом сайте перечислены прошлые жертвы атак REvil, а также две новые.

Деятельность REvil прекратилась в январе 2022 года, после того как ФСБ объявило об аресте 14 человек, связанных с хак-группой, а по 25 адресам в Москве, Санкт-Петербурге, Ленинградской и Липецкой областях прошли обыски. При этом сообщалось, что «основанием для розыскных мероприятий послужило обращение компетентных органов США».

Тогда Тверской суд Москвы заключил под стражу восемь предполагаемых участников хак-группы. Всем им были предъявлены обвинения в приобретении и хранении электронных средств, предназначенных для неправомерного осуществления перевода денежных средств, совершенных организованной группой (ч. 2 ст. 187 УК РФ). Наказание по данной статье — до семи лет лишения свободы.

Bleeping Computer пишет, что первыми активность сайтов REvil заметили ИБ-специалисты pancak3 и Soufiane Tahiri. Дело в том, что новый «сайт для утечек» REvil начал рекламироваться через русскоязычный форум-маркетплейс RuTOR (не путать с одноименым торрент-трекером). Новый сайт размещен на другом домене, но связан с исходным сайтом REvil, который использовался, когда группа еще была в строю.

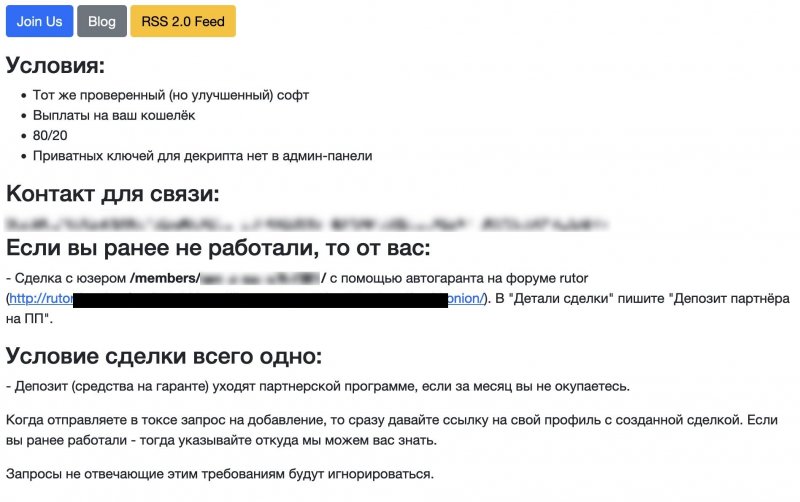

На сайте представлены подробные условия работы для «партнеров», которые якобы получают улучшенную версию малвари REvil и делят выкупы с разработчиками вымогателя в соотношении 80/20.

Также на 26 страницах сайта перечислены компании, пострадавшие от рук вымогателей, большинство из которых — старые жертвы REvil. Лишь две последние атаки, похоже, связаны с новой кампанией, а один из пострадавших — нефтегазовая компания Oil India.

Журналисты отмечают, что еще в январе текущего года, незадолго до прекращения деятельности REvil, исследователь MalwareHunterTeam писал, что с середины декабря прошлого года он наблюдает активность другой группы вымогателей, Ransom Cartel, которая, похоже, каким-то образом связана с шифровальщиком REvil.

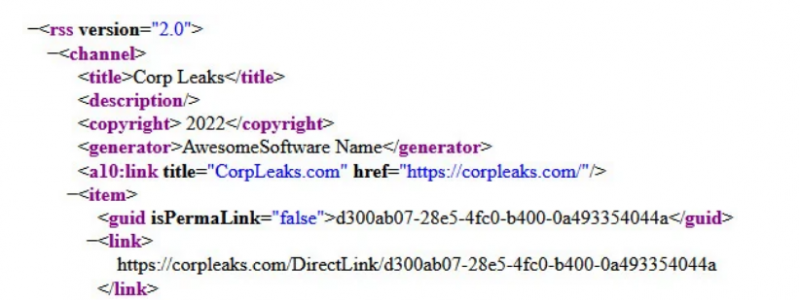

Позже этот же исследователь заметил, что «сайт для утечек» REvil был активен с 5 по 10 апреля, но не содержал контента. Заполняться он начал примерно неделю спустя. Также MalwareHunterTeam обнаружил, что RSS feed имеет строку «Corp Leaks», которая раньше использовалась уже несуществующей сегодня хак-группой Nefilim.

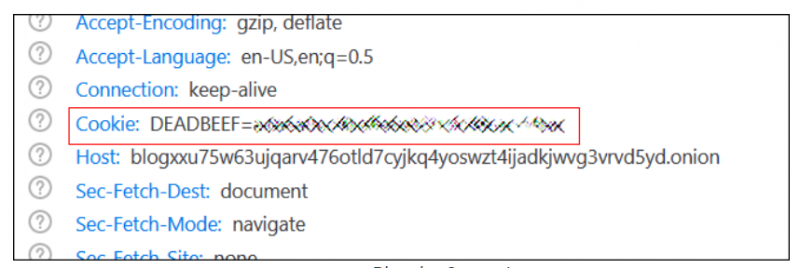

При этом Bleeping Computer утверждает, что новый блог и платежные сайты работают на разных серверах, а блог содержит файл cookie с именем DEADBEEF, который ранее использовался еще одной вымогательской группировкой — TeslaCrypt.

По сути, работа новых редиректов означает, что кто-то, кроме правоохранительных органов, имеет доступ к закрытым ключам Tor, которые позволяют вносить нужные изменения.

По данным издания, на русскоязычных хак-форумах уже идет активное обсуждение того, является ли новая операция мошенничеством, приманкой властей или же это действительно новое предложение от неких участников REvil, которые пытаются исправить испорченную репутацию.

В настоящее время существует несколько вымогателей, которые либо используют модифицированную малварь REvil, а некоторые из них даже выдают себя за исходную хак-группу. К таким относятся LV, которые использовали шифровальщик REvil еще до того, как правоохранительные органы заинтересовались хак-группой, а также Ransom Cartel, который каким-то образом связан с REvil, но как именно, пока неясно.