✔Шифровальщик REvil снова прекратил работу. Теперь после взлома сайтов - «Новости»

Операции вымогателя REvil вновь приостановлены, так как неизвестный человек взломал сайт группировки, через который хакеры принимали платежи от жертв и «сливали» украденные у компаний данные.

Издание Bleeping Computer сообщает, что все Tor-сайты группировки были отключены, а представитель REvil разместил на хакерском форуме XSS сообщение о том, что некто захватил домены злоумышленников.

Первым это сообщение заметил специалист Recorded Future Дмитрий Смилянец, который сообщил, что неизвестный человек захватил onion-домены хакеров, используя те же закрытые ключи, что и сайты REvil. При этом неизвестный, похоже, имел доступ к резервным копиям сайтов хак-группы.

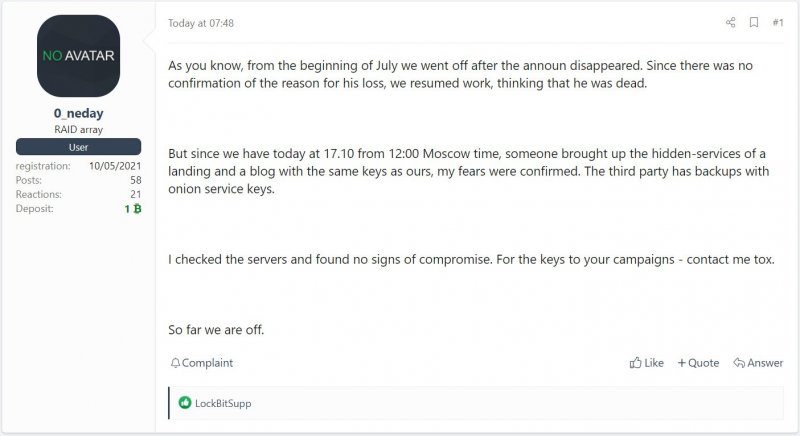

«Поскольку сегодня, 17.10 с 12:00 по московскому времени, кто-то поднял скрытые сервисы лендинга и блога с теми же ключами, что и наши, мои опасения подтвердились. У третьей стороны есть бэкапы с ключами от onion-серсивов», — пишет на форуме представитель REvil под ником 0_neday.

Дело в том, что для запуска onion-домена необходимо сгенерировать пару из закрытого и открытого ключей, которая используется для инициализации службы. Закрытый ключ должен быть защищен и доступен только администраторам, так как любой, кто имеет к нему доступ, может использовать его для запуска того же onion-сервиса на своем собственном сервере. Поскольку третья сторона смогла захватить домены REvil, это означает, что у нее тоже был доступ к закрытым ключам группы.

Хотя сначала никаких признаков взлома серверов хакеры не обнаружили, они все же решили прекратить операции. Партнерам группировки предложили связаться с операторами REvil через Tox для получения ключей дешифрования. Это сделано ради того, чтобы партнеры могли продолжить вымогательство самостоятельно и предоставили пострадавшим дешифратор, если те выплатят выкуп.

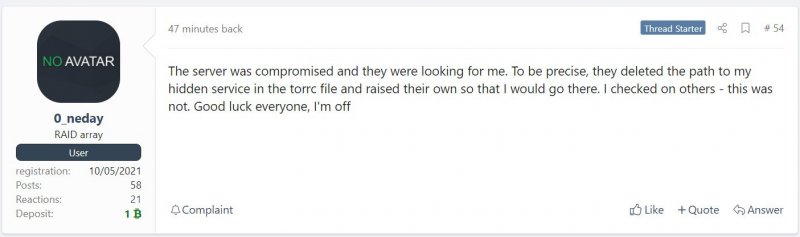

Позже 0_neday сообщил, что сервер группировки был скомпрометирован, и неизвестный атакующий нацеливался именно на REvil.

Bleeping Computer отмечает, что на этот раз REvil, вероятно, прекратил свою работу окончательно. Дело в том, что недавно шифровальщик уже «пропадал с радаров» после скандальных атак на клиентов известного поставщика MSP-решений Kaseya и компанию JBS, которая является крупнейшим в мире поставщиком говядины и птицы, а также вторым по величине производителем свинины.

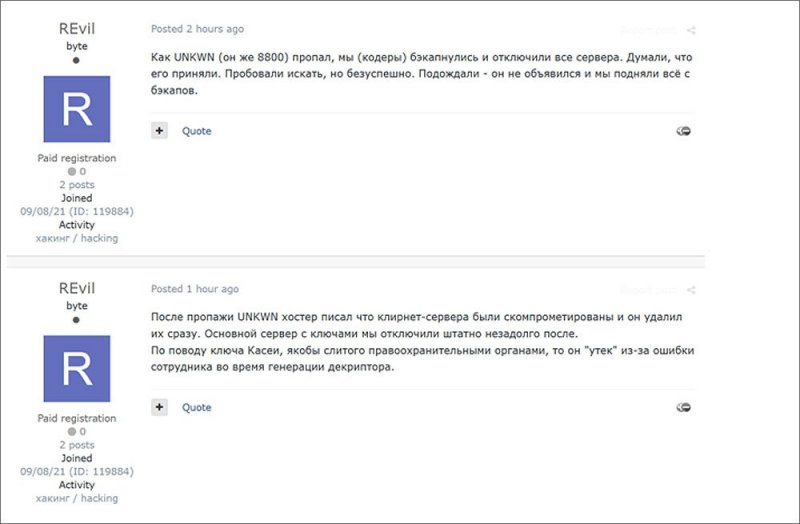

Хотя в итоге, спустя несколько месяцев REvil вернулся, некоторые злоумышленники и ИБ-эксперты полагали, что ФБР или другие правоохранительные органы получили доступ к серверам группировки и контролировали их с момента перезапуска. Ведь пока REvil был неактивен, компания Kaseya каким-то образом получила универсальный ключ для дешифрования данных своих клиентов. Тогда многие полагали, что российские правоохранители получили ключ дешифрования от самих злоумышленников и передали его ФБР в качестве жеста доброй воли.

Кроме того, в прошлом представитель группировки, известный под никами Unknown или UNKN, публиковал на хакерских форумах сообщения с рекламой или последние новости об операциях REvil. После перезапуска операций шифровальщика он исчез, а сами хакеры писали, что Unknown, вероятно был арестован. Что с ним случилось, доподлинно неизвестно до сих пор, он, по мнению журналистов, текущий взлом может быть связан с Unknown и его попытками восстановить контроль.

Также немаловажно, что после перезапуска репутация REvil пострадала, и операторы шифровальщика пытались привлечь новых партнеров любыми способами. Доходило до того, что они предлагали увеличение комиссионных до 90%, лишь бы побудить других злоумышленников работать с ними.