✔Всего три загрузчика малвари ответственны за 80% атак - «Новости»

По информации специалистов из компании ReliaQuest, QakBot, SocGholish и Raspberry Robin — три самых популярных загрузчика малвари среди киберпреступников. На них приходилось 80% всех наблюдаемых атак в период с 1 января по 31 июля 2023 года.

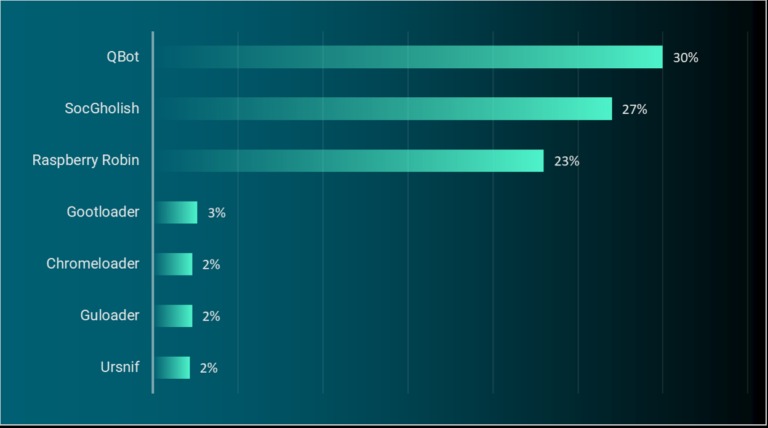

Исследователи подсчитали, что QakBot был ответственен за 30% всех инцидентов, SocGholish — за 27% из них, а Raspberry Robin — за 23%. При этом отмечается, что не инциденты обязательно приводили к компрометации, поскольку зачастую загрузчик обнаруживался на раннем этапе, и его работу прерывали до того, как мог вызвать проблемы.

Другие загрузчики, попавшие в список экспертов, сильно отстают от тройки лидеров, это Gootloader с 3% инцидентов, а также Guloader, Chromeloader и Ursnif с 2%.

В своем отчете ReliaQuest отмечает, что бороться с загрузчиками в целом сложно, так как «защита от одного загрузчика может не сработать против другого, даже если они загружают одно и то же вредоносное ПО».

QakBot (он же QBot и Quakbot), активный с 2009 года, изначально представлял собой банковский троян, а затем превратился в загрузчик вредоносного ПО, способный развертывать дополнительные полезные нагрузки, похищать конфиденциальную информацию и обеспечивать боковое перемещение.

Как правило, QakBot распространяется через фишинговые письма, и ИБ-специалисты связывают его с группой группировокой BlackBasta, состоящей из бывших участников Conti.

«QakBot — это развивающаяся постоянная угроза, используемая для оппортунистических атак на любую отрасль и регион. Его операторы способны и изобретательны в своей адаптации к изменениям, и, скорее всего, QakBot продолжит существовать в обозримом будущем», — отмечает ReliaQuest.

SocGholish (он же FakeUpdates) активен по крайней мере с 2018 года и распространяется через drive-by загрузки, используя для этого обширную сеть скомпрометированных сайтов, предлагающих фейковые обновления.

Этот загрузчик связывают с русскоязычной группировкой Evil Corp, действующей как минимум с 2007 года, и брокером начального доступа, известным под псевдонимом Exotic Lily.

В 2022 и 2023 годах операторы SocGholish были замечены в проведении атак типа watering hole с использованием взломанных сайтов крупных организаций.

Наконец, червь для Raspberry Robin, впервые обнаруженный в сентябре 2021 года, распространяется в основном через подключаемые устройства, такие как USB-накопители, и его тоже связывают с группировками Evil Corp и Silence.

В прошлом след Raspberry Robin обнаруживали при расследовании атак на финансовые учреждения, правительственные организации, телекоммуникационные и производственные компании (в основном в странах Европы). Известно, что червь связан с доставкой широкого спектра вымогателей и вредоносных программ, включая Cl0p, LockBit, TrueBot и так далее.