✔В Firefox и Chrome исправлены уязвимости, выявленные в ходе Tianfu Cup - «Новости»

Разработчики Mozilla и Google исправили критические уязвимости в браузерах Firefox и Chrome, которые недавно были продемонстрированы хакерами на китайском соревновании Tianfu Cup.

Напомню, что хакерское состязание Tianfu Cup, наиболее крупное и престижное в Китае, завершилось в конце прошлой недели. В сущности, Tianfu Cup очень похож на Pwn2Own и был создан именно после того, как в 2018 году китайское правительство запретило местным ИБ-исследователям участвовать в хакерских конкурсах, организованных за рубежом.

Равно как и во время Pwn2Own, обо всех использованных эксплоитах и найденных багах сообщают разработчикам скомпрометированных продуктов, и патчи выходят вскоре после завершения мероприятия. Так как в этом году участникам удалось скомпрометировать iOS, Windows 10, Safari, Chrome, Firefox и другие продукты, исправления и подробная информация о найденных багах не заставили себя ждать.

Уязвимость в Firefox, получившая идентификатор CVE-2020-26950, описывается разработчиками браузера как проблема, связанная с use-after-free багом в MCallGetProperty. Недостаток был исправлен в составе Firefox 82.0.3, Firefox ESR 78.4.1 и Thunderbird 78.4.2

В свою очередь, уязвимость в Chrome, обнаруженная на Tianfu Cup, отслеживается как CVE-2020-16016. В Google ее описывают как некорректную имплементацию в компоненте base. Инженеры компании исправили баг обновлении для Chrome 86, которое было выпущено в начале текущей недели.

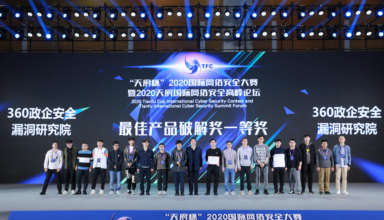

Эксплуатация уязвимостей CVE-2020-26950 и CVE-2020-16016 была продемонстрирована на Tianfu Cup командой китайского технологического гиганта Qihoo 360. Именно эта команда в итоге стала победителем соревнований и забрала с собой 744 500 долларов, то есть почти и две трети всего призового фонда мероприятия, который в этом году составлял 1 210 000 долларов. Так, уязвимость в Firefox принесла специалистам 40 000 долларов, а проблема в Chrome, которая позволила добиться удаленного выполнения кода с выходом из песочницы, была оценена в 100 000 долларов.