✔Обнаружен новый Linux-бэкдор WolfsBane - «Новости»

Аналитики ESET обнаружили новый бэкдор для Linux под названием WolfsBane. По данным исследователей, этот вредонос является аналогом Windows-бэкдора, который с 2014 года применяет китайская хак-группа Gelsemium.

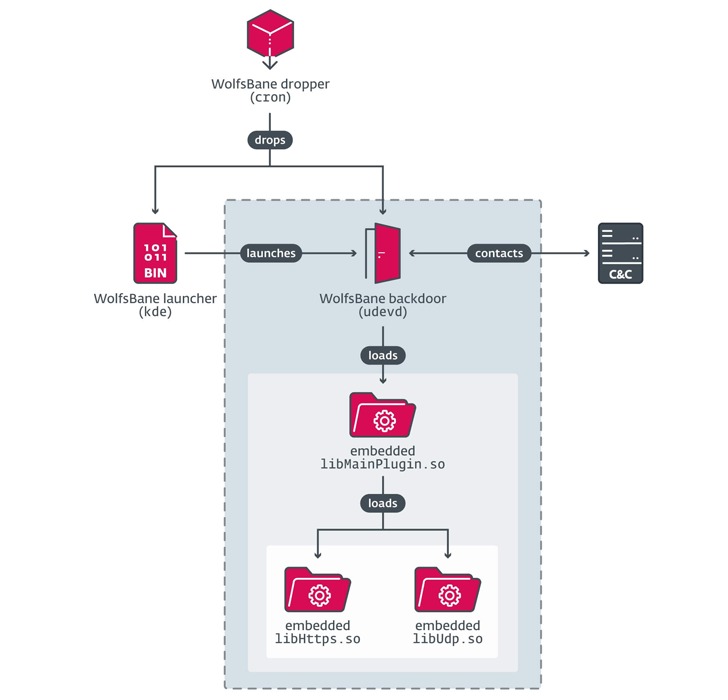

WolfsBane представляет собой полноценную малварь, в состав которой входят дроппер, лаунчер и сам бэкдор, а для уклонения от обнаружения здесь используется модифицированный опенсорсный руткит.

Пока неясно, как происходит исходное заражение, но исследователи полагают, что злоумышленники эксплуатируют некую уязвимость в веб-приложениях для создания веб-шеллов и получения постоянного удаленного доступа.

Сам WolfsBane внедряется в систему с помощью дроппера, который запускает компонент, замаскированный под компонент рабочего стола KDE. В зависимости от полученных привилегий, он отключает SELinux, создает системные служебные файлы или изменяет конфигурационные файлы пользователя, чтобы закрепиться в системе.

Затем лаунчер загружает вредоносный компонент udevd, который скачивает три зашифрованные библиотеки, содержащие основную функциональность и C&C-конфигурацию. А чтобы скрыть процессы, файлы и сетевой трафик, связанные с активностью WolfsBane, через /etc/ld.so.preload загружается модифицированная версия опенсорсного userland-руткита BEURK.

Схема атаки

«Руткит WolfsBane Hider перехватывает множество стандартных функций библиотеки C, включая open, stat, readdir и access, — поясняют в ESET. — Хотя они в итоге вызывают оригинальные функции, отфильтровываются любые результаты, связанные с WolfsBane».

Основная задача WolfsBane заключается в выполнении команд, полученных с управляющего сервера злоумышленников, с помощью предопределенных связок «команда-функция». Причем тот же механизм используется в аналоге малвари для Windows.

Среди таких команд: файловые операции, хищение данных и различные системные манипуляции, обеспечивающие Gelsemium полный контроль над взломанными устройствами.

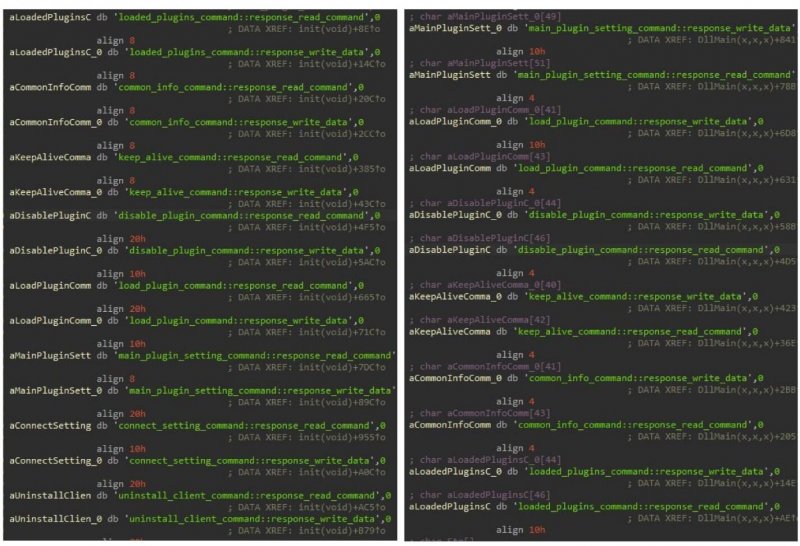

Версия бэкдора для Linux (слева) и Windows (справа)

Также исследователи упоминают, что обнаружили еще одну Linux-малварь — FireWood, которая явно связанная с вредоносом Project Wood, ориентированным на Windows. Однако FireWood, по мнению аналитиков, является общим инструментом для шпионажа, которым пользуются сразу несколько китайских APT. То есть это не эксклюзивная разработка упомянутой группировки Gelsemium.

«Похоже, среди APT развивается тренд на смещение вредоносного ПО в сторону Linux-систем, — заключают аналитики. — С нашей точки зрения, такое развитие событий можно объяснить рядом достижений в области защиты электронной почты и эндпоинтов. Повсеместное внедрение EDR-решений, а также стратегия Microsoft по отключению макросов VBA по умолчанию приводят к тому, что злоумышленники вынуждены искать другие пути для своих атак».