✔Малварь perfctl нацелена на Linux-серверы - «Новости»

Специалисты компании Aqua предупредили, что неправильно настроенные и уязвимые Linux-серверы уже три года атакует вредонос под названием perfctl, основной целью которого является запуск криптомайнера и проксиджекинг (proxyjacking).

Исследователи пишут, что perfctl хорошо уклоняется от обнаружения и закрепляется в зараженных системах. По их мнению, вредонос активен уже несколько лет и успел атаковать миллионы Linux-серверов, заразив нескольких тысяч из них.

«Когда новый пользователь заходит на сервер, perfctl немедленно прекращает всю "шумную" активность и остается в спящем режиме вплоть до возврата сервера к бездействию. После выполнения вредонос удаляет свой двоичный файл и продолжает тихо работать в фоновом режиме, уже в качестве службы», — рассказывают эксперты.

Стоит отметить, что некоторые аспекты этой кампании в прошлом месяце уже описывала компания Cado Security, которая предупреждала о кластере активности, нацеленном на доступные через интернет установки Selenium Grid. В частности, было обнаружено, что бесфайловая малварь perfctl использует уязвимость в Polkit (CVE-2021-4043 или PwnKit) для повышения привилегий до уровня root и запуска майнера perfcc.

Название perfctl происходит от попыток малвари избежать обнаружения и смешаться с легитимными системными процессами. Поскольку perf это отсылка к инструменту для мониторинга производительности в Linux, а ctl — суффикс, часто встречающийся в именах инструментов командной строки, таких как systemctl, timedatectl и rabbitmqctl.

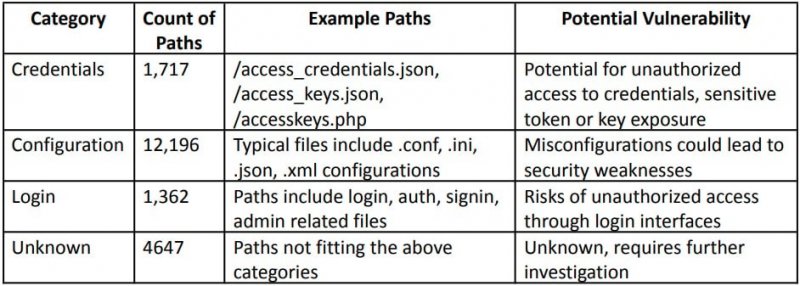

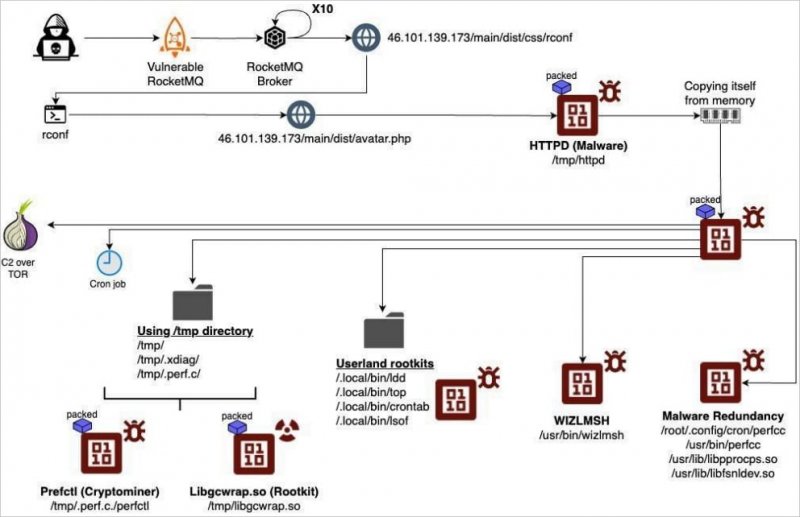

В свою очередь специалисты Aqua считают, что для взлома Linux-серверов злоумышленники используют неправильные настройки и случайно раскрытые секреты (от общедоступных файлов с учетными данными до открытых интерфейсов входа в систему). Также исследователи наблюдали эксплуатацию RCE-проблемы CVE-2023-33246 в Apache RocketMQ и уже упомянутую уязвимость CVE-2021-4034 (PwnKit) в Polkit.

После получения первоначального доступа к системе, с сервера злоумышленников загружается и выполняется упакованная и обфусцированная полезная нагрузка с именем httpd. Она копирует себя в каталог /tmp под именем sh, после чего удаляет исходный бинарник.

Новый процесс получает то же имя (sh), старясь слиться с обычными системными операциями Linux. Дополнительные копии создаются и в других местах системы, например в каталогах /root/.config, /usr/bin/ и usr/lib. Таким образом злоумышленники страхуются от потери доступа на случай обнаружения малвари.

Где малварь размещает файлы

При запуске perfctl открывает Unix-сокет для внутренних коммуникаций и устанавливает зашифрованный канал связи со своими управляющими серверами через Tor. Затем малварь запускает руткит libgcwrap.so, который подключается к различным системным функциям для изменения механизмов аутентификации и перехвата сетевого трафика, что позволяет избегать обнаружения.

Также в систему устанавливаются дополнительные руткиты, подменяющие ldd, top, crontab и lsof вредоносными версиями, что тоже предотвращает обнаружение активности вредоноса. После этого на машине наконец запускается майнер XMRIG, который добывает криптовалюту Monero, используя ресурсы зараженного сервера.

Общая схема атаки

В некоторых случаях специалисты наблюдали развертывание не только майнера, но и малвари для проксиджекинга. Этот термин создан по аналогии с криптоджекингом (cryptojacking), то есть атакой, в ходе которой хакеры воруют ресурсы взломанных систем для добычи криптовалюты. Однако проксиджекинг труднее обнаружить, потому как он «ворует» только неиспользуемую полосу пропускания и не влияет на общую стабильность и использование системы.

Операторам perfctl проксиджекинг приносит дополнительный доход, так как они продают неиспользованную полосу пропускания взломанных машин через такие сервисы, как Bitping, Repocket, Speedshare и так далее.

Так как избавиться от perfctl может быть сложно (ведь малварь изменяет и подменяет легитимные файлы Linux), исследователи советуют полностью стереть и переустановить систему в случае обнаружения заражения.