✔Опубликованные в сети PoC-эксплоиты используются в атаках уже через 22 минуты - «Новости»

Компания Cloudflare подготовила отчет о безопасности приложений за 2024 год (охватывает период с мая 2023 года по март 2024 года). По данным исследователей, злоумышленники начинают применять доступные proof-of-concept эксплоиты в реальных атаках практически сразу. Иногда атаки начинаются всего через 22 минуты после публикации эксплоитов в открытом доступе.

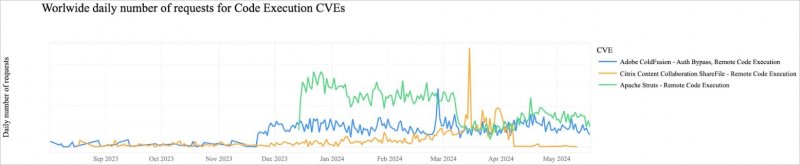

Cloudflare, которая в настоящее время обрабатывает в среднем 57 млн HTTP-запросов в секунду, продолжает наблюдать повышенную активность сканеров на предмет раскрытых CVE. Обычно за сканированием следуют инъекции команд и попытки эксплуатации доступных PoC.

За рассмотренный период чаще всего атакам подвергались следующие уязвимости: CVE-2023-50164 и CVE-2022-33891 в продуктах Apache, CVE-2023-29298, CVE-2023-38203 и CVE-2023-26360 в Coldfusion, а также CVE-2023-35082 в MobileIron.

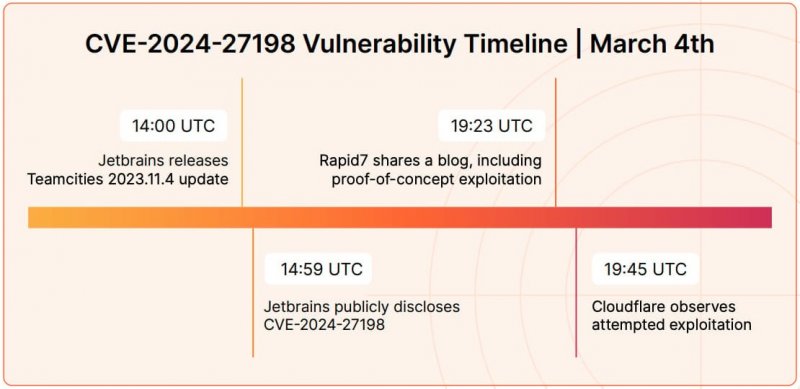

Ярким примером роста скорости использования эксплоитов является CVE-2024-27198, проблема обхода аутентификации в JetBrains TeamCity. Cloudflare сообщает, что наблюдала случай, когда злоумышленник использовал PoC-эксплоит всего через 22 минуты после его публикации, что практически не оставило защитникам шансов на установку исправлений.

По мнению специалистов, единственным способом борьбы с такой скоростью атак является использование ИИ для быстрой разработки эффективных правил обнаружения.

«Скорость эксплуатации раскрытых CVE часто превышает скорость, с которой люди могут создавать правила WAF или создавать и развертывать патчи для смягчения атак, — объясняет Cloudflare. — Это относится и к нашей собственной команде аналитиков по безопасности, которая поддерживает набор управляемых правил WAF. В итоге мы объединили написанные человеком сигнатуры с подходом на основе машинного обучения для достижения оптимального баланса между низким уровнем ложных срабатываний и скоростью реагирования».

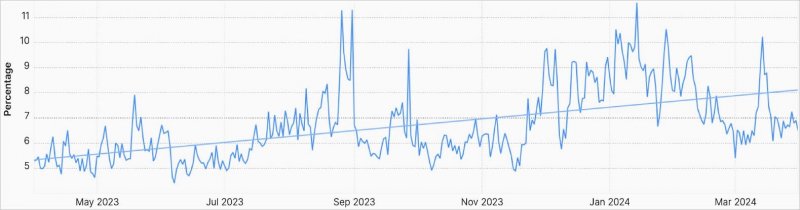

Еще один интересный факт из отчета Cloudflare: 6,8% от общего объема ежедневного интернет-трафика — это DDoS-атаки, направленные вывод из строя онлайн-приложений и сервисов. Так как за предыдущий период (в 2022-2023 годах) этот показатель составлял 6%, это свидетельствует об увеличении общего объема DDoS-трафика.

При этом в Cloudflare отмечают, что во время крупных атак вредоносный трафик может составлять до 12% от всего HTTP-трафика.

«Если рассматривать только HTTP-запросы, то в первом квартале 2024 года Cloudflare блокировала в среднем 209 млрд киберугроз каждый день (на 86,6% больше по сравнению с прошлым годом), что является значительным ростом по сравнению с аналогичным периодом прошлого года», — гласит отчет.