✔Cloudflare: гипробъемных DDoS-атак, использующих HTTP/2 Rapid Reset, стало больше - «Новости»

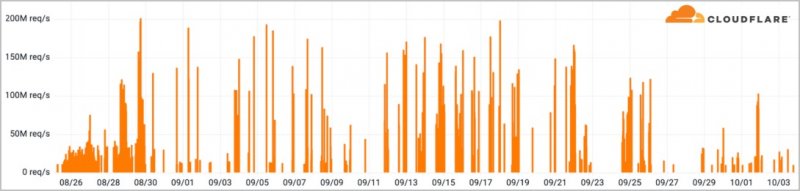

Представители компании Cloudflare заявили, что в третьем квартале 2023 года отразили тысячи гиперобъемных DDoS-атак, в которых использовалась недавно обнаруженная уязвимость HTTP/2 Rapid Reset. Мощность 89 из этих атак превысила 100 млн запросов в секунду (Requests per second, RPS).

В своем отчете компания сообщила, что самая крупная атака этого квартала достигла пиковой мощности в 201 млн запросов в секунду, что в три раза превышает предыдущий рекорд, установленный в феврале 2023 года.

Напомним, что о проблеме HTTP/2 Rapid Reset стало известно ранее в этом месяце. Тогда исследователи обнаружили 0-day уязвимость, связанную с важной особенностью протокола HTTP/2 — мультиплексированием запросов в одном TCP-соединении, что реализовано в виде параллельных потоков.

Оказалось, что злоумышленники используют эту уязвимость для DDoS-атак с августа текущего года. Ранее сообщалось, что благодаря этому багу в протоколе HTTP/2, мощность атак, направленных на облачную инфраструктуру Google, достигла 398 млн запросов в секунду (requests per second, RPS), а атаки направленные на AWS и Cloudflare, превысили 155 млн и 201 млн запросов в секунду.

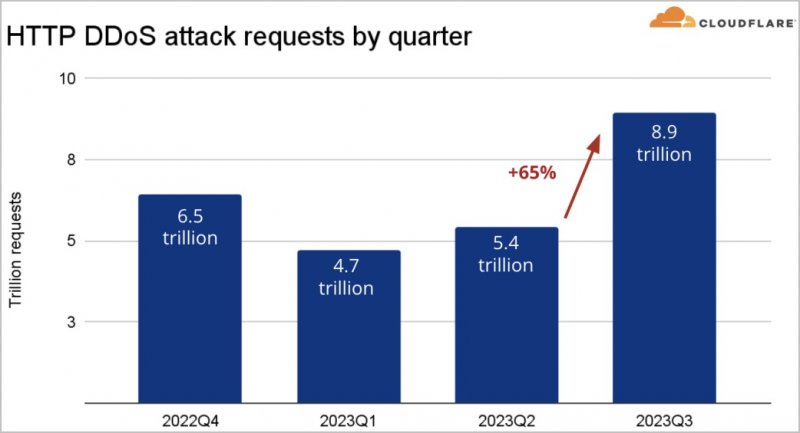

В целом Cloudflare сообщает об увеличении совокупного объема HTTP-трафика DDoS-атак на 65% за последний квартал и увеличении количества DDoS-атак L3/L4 на 14%.

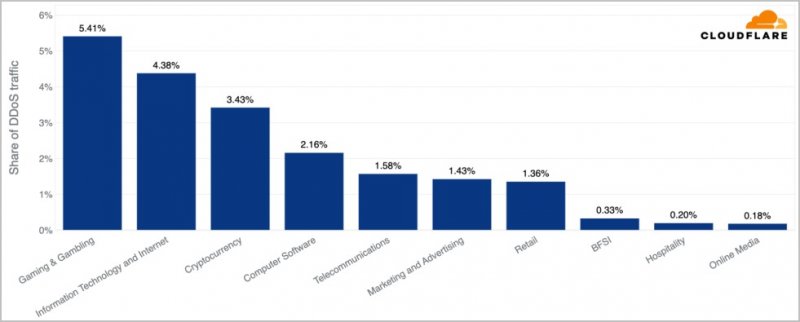

Мишенями для HTTP-DDoS’а в этом квартале в основном становились игровые и игорные компании, за ними следуют ИТ-компании и интернет-сервисы, криптовалютные фирмы, разработчики софта и телекомы.

При этом application-layer DDoS в основном был нацелен на горнодобывающие компании, некоммерческие организации, фармацевтические компании и правительственные учреждения в США.

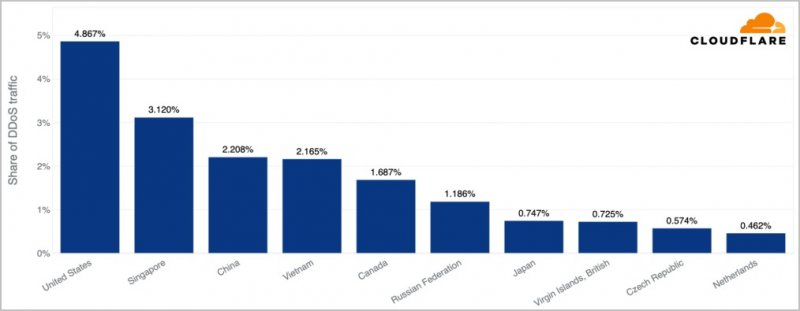

В целом 5% от общего количества HTTP DDoS-трафика было направлено организациям в США, более 3,1% досталось компаниями в Сингапуре, а на третьем месте оказался Китай с 2,2%.

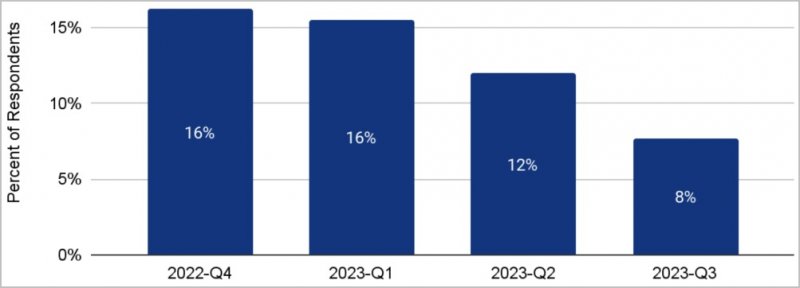

Есть в отчете Cloudflare и хорошие новости: сообщается, что количество вымогательских DDoS-атак снижается второй квартал подряд. По словам исследователей, «злоумышленники осознали, что организации не будут им платить».