✔Cloudflare справилась с DDoS-атакой мощностью 17,2 млн HTTP-запросов в секунду - «Новости»

Компания Cloudflare сообщила о предотвращении крупнейшей на сегодняшний день DDoS-атаки, мощность которой достигала 17,2 млн HTTP-запросов в секунду, что в три раза превышает мощность других известных атак.

Инцидент произошел еще в прошлом месяце и был нацелен на одного из клиентов Cloudflare в финансовой сфере. По данным компании, неизвестный злоумышленник использовал ботнет из 28 000 зараженных устройств, чтобы отправлять HTTP-запросы в сеть клиента.

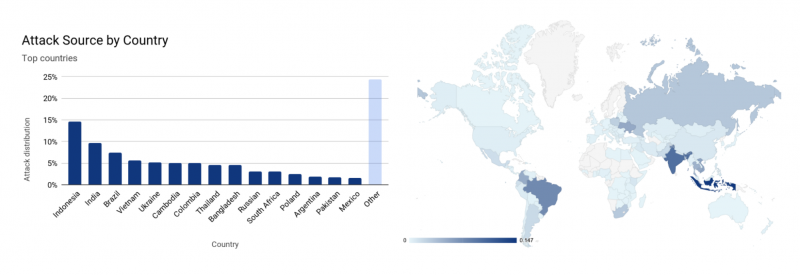

Основываясь на IP-адресах зараженных устройств, эксперты Cloudflare подсчитали, что 15% трафика исходило из Индонезии, а еще 17% — из Индии и Бразилии.

Такие атаки обычно называют «объемными» (volumetric) и они отличаются от классических DDoS-атак тем, что в этом случае злоумышленники сосредотачиваются на отправке как можно большего количества нежелательных HTTP-запросов на сервер жертвы, чтобы загрузить его ЦП и оперативную память, мешая пользователям использовать целевые сайты.

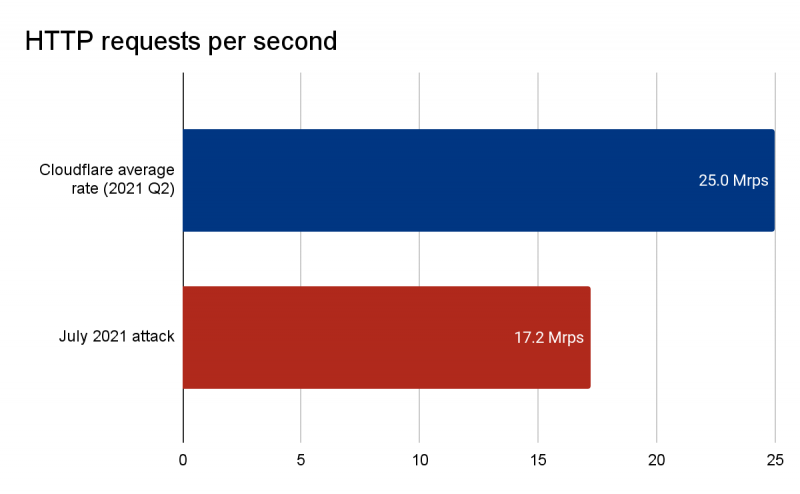

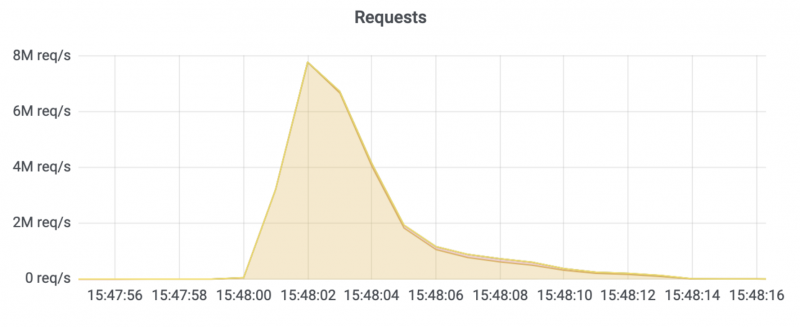

Хотя атака достигла пика в 17,2 млн запросов лишь на несколько секунд, злоумышленник часами заставлял свой ботнет атаковать жертву. В итоге Cloudflare пришлось обработать более 330 млн нежелательных HTTP-запросов. Таким образом, для Cloudflare эта атака была равна 68% легитимного HTTP-трафика, в среднем обрабатываемого компанией во втором квартале 2021 года (около 25 млн запросов секунду).

Более того, хакер не остановился после первого инцидента: в последующие недели тот же ботнет провел две другие масштабные атаки, в том числе еще одну, максимальная мощность которой составила 8 млн запросов в секунду, направленную на неназванного хостера.

Cloudflare сообщает, что в настоящее время отслеживает эволюцию этого ботнета, который, похоже, построен на базе модифицированной версии хорошо известного IoT-вредоноса Mirai.