✔Фальшивые читы обманом вынуждают геймеров распространять малварь - «Новости»

Аналитики McAfee обнаружили нового вредоноса, связанного с инфостилером Redline, который маскируется под демо-версии читерского софта. Интересно, что авторы малвари предлагают пользователям полную бесплатную копию этого «читерского ПО», если те сумеют убедить своих друзей тоже установить его (на самом деле, распространяя малварь).

Исследователи рассказывают, что новый инфостилер использует байт-код Lua, чтобы избежать обнаружения, что позволяет ему внедряться в легитимные процессы, а также использовать преимущества JIT-компиляции.

Эксперты связывают этот стилер с Redline, поскольку он использует управляющий сервер, который ранее ассоциировали с этим вредоносом. Однако издание Bleeping Computer, отмечает, что новая малварь не демонстрирует типичного для Redline поведения (например, кражу информации из браузера, сохраненных паролей и cookie).

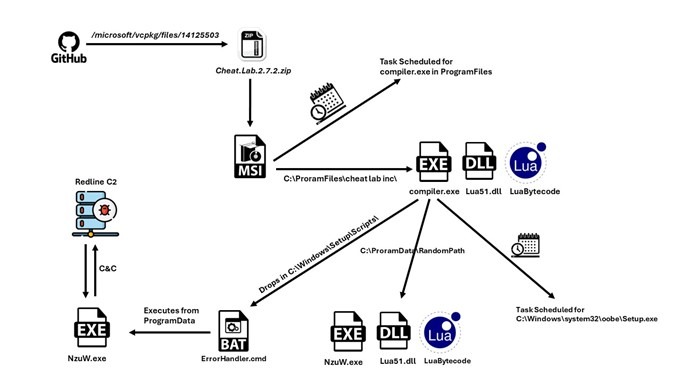

Вредоносные полезные нагрузки этой вариации Redline выдают себя за демо-версии читерских инструментов Cheat Lab и Cheater Pro, при этом используя URL-адреса, связанные с GitHub-репозиторием vcpkg компании Microsoft.

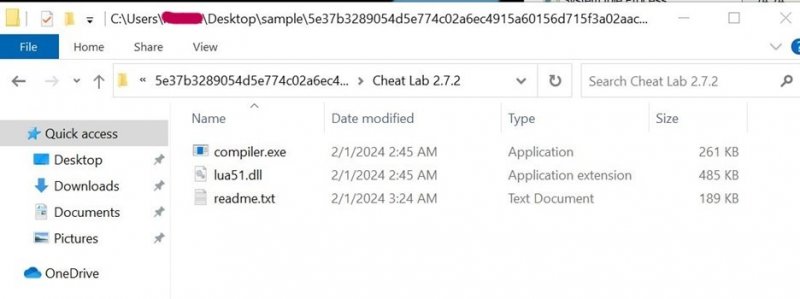

Малварь распространяется в виде файлов ZIP, содержащих инсталлятор MSI, который при запуске распаковывает два файла — compiler.exe и lua51.dll. Кроме того, в него помещается файл readme.txt, содержащий вредоносный байт-код Lua.

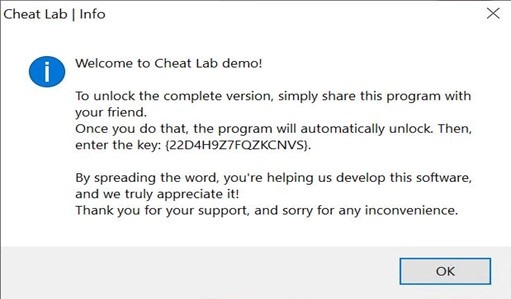

Как уже было сказано выше, интересной особенностью этой кампании является использование необычной приманки: жертвам предлагают получить полную версию читерского инструмента, если они убедят своих друзей его установить. Для большей убедительности сообщение даже содержит ключ активации.

«Чтобы разблокировать полную версию, просто поделитесь этой программой со своим другом. Как только вы это сделаете, программа активируется автоматически», — пишут злоумышленники.

Чтобы избежать обнаружения, пейлоад малвари распространяется не в виде исполняемого файла, а в виде нескомпилированного байт-кода. При установке программа compiler.exe компилирует байт-код Lua, содержащийся в файле readme.txt, и запускает его. Этот же файл обеспечивает устойчивость, создавая запланированные задачи, которые выполняются при каждом запуске системы.

Также специалисты McAfee пишут, что для дополнительной сохранности малварь использует резервный механизм, копируя три файла по длинному случайному пути.

Общая схема атаки

После активации в зараженной системе вредонос связывается с своим управляющим сервером, передавая на него скриншоты активных окон и системную информацию, а затем ожидает дальнейших команд для выполнения на хосте.

Точный способ распространения этой версии Redline пока не установлен, но подобные инфостилеры часто распространяются через вредоносную рекламу, описания роликов на YouTube, P2P-загрузки и мошеннические сайты для скачивания софта.