✔Тысячи устройств Juniper уязвимы перед удаленным выполнением кода - «Новости»

Новое исследование, проведенное специалистами VulnCheck, показало, что около 12 000 подключенных к интернету межсетевых экранов Juniper SRX и коммутаторов EX все еще уязвимы перед недавно обнаруженной RCE-уязвимостью.

В августе текущего года компания Juniper выявила многочисленные уязвимости, связанные с манипулированием переменными среды PHP в интерфейсе J-Web (CVE-2023-36844/CVE-2023-36845), а также отсутствием аутентификации для критически важных функций (CVE-2023-36846/CVE-2023-36847).

Сами по себе эти проблемы оценивались лишь в 5,3 балла по шкале CVSS и, казалось бы, не представляли серьезной угрозы. Но в совокупности эти уязвимости стали критическим багом, который приводит к удаленному выполнению кода без аутентификации и уже оценивается в 9,8 балла из 10 возможных по шкале CVSS.

Так, в техническом отчете компании watchTowr Labs был представлен PoC-эксплоит, который объединил CVE-2023-36845 и CVE-2023-36846, позволяя удаленно выполнять код, посредством загрузки двух файлов на уязвимое устройство.

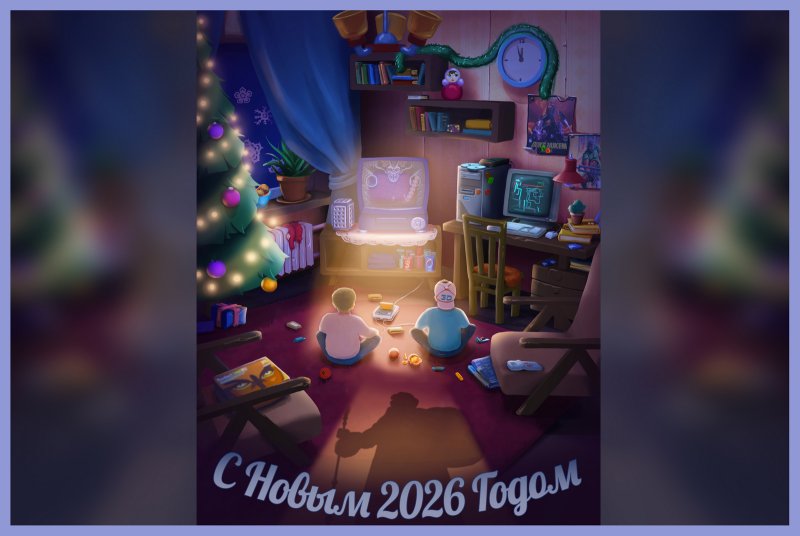

Теперь же свой отчет об этих проблемах представили исследователи из VulnCheck, которые опубликовали еще один PoC-эксплоит. Он задействует только уязвимость CVE-2023-36845 и уже не требует загрузки файлов, по-прежнему позволяя добиться удаленного выполнения произвольного кода.

К своему отчету исследователи приложили ссылку на бесплатный сканер, который помогает обнаруживать в сети уязвимые устройства. К сожалению, исследование показало, что таковых в интернете все еще начитывается около 12 000.

«В этой публикации мы продемонстрировали, как CVE-2023-36845, уязвимость, отмеченная Juniper как проблема средней серьезности, может использоваться для удаленного выполнения произвольного кода без аутентификации, — пишут эксперты. — Мы превратили многоэтапный (но очень хороший) эксплоит [watchTowr] в эксплоит, который можно реализовать с помощью одной команды curl. И, похоже, он затрагивает огромное количество (старых) систем».

Для изучения уязвимостей аналитики VulnCheck приобрели старый межсетевой экран Juniper SRX210, но обнаружили, что на устройстве отсутствует функция do_fileUpload(), необходимая для загрузки файлов. Это не позволяло реализовать цепочку эксплоитов, созданную watchTowr и вынудило экспертов поискать другой способ удаленного выполнения кода. Так выяснилось, что необходимость загрузки двух файлов на целевой девайс можно обойти, и другие уязвимости для удаленного выполнения кода вообще не требуются.

Специалисты предупреждают, что уязвимость CVE-2023-36845, исходно получившая всего 5,4 балла по шкале CVSS, должна быть изучена повторно и переоценена, так как явно должна иметь статус критической.

Известно, что перед проблемой CVE-2023-36845 уязвимы следующие версии Junos OS в линейках оборудования EX и SRX:

- все версии до 20.4R3-S8;

- 21.1 21.1R1 и более поздние версии;

- версии от 21.2 до 21.2R3-S6;

- версии от 21.3 до 21.3R3-S5;

- версии от 21.4 до 21.4R3-S5;

- версии от 22.1 до 22.1R3-S3;

- версии от 22.2 до 22.2R3-S2;

- версии от 22.3 до 22.3R2-S2, 22.3R3;

- версии от 22.4 до 22.4R2-S1, 22.4R3.

Производитель выпустил патчи еще 17 августа 2023 года, однако низкий уровень серьезности проблемы, похоже, усыпил бдительность пользователей, и многие предпочли отложить установку исправлений.

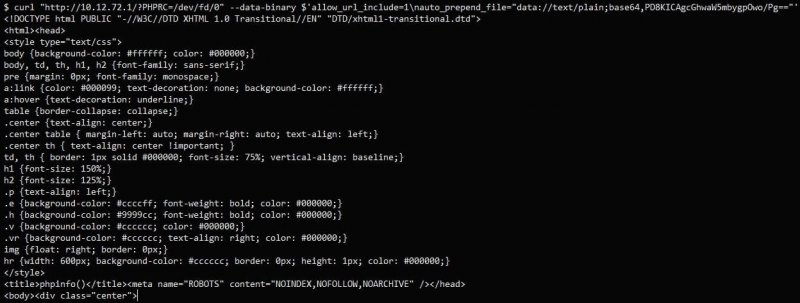

Между тем, проведенное VulnCheck сканирование показало, что в интернете можно обнаружить 14 951 веб-интерфейсов Juniper. Изучив 3000 случайных устройств из этой подборки, исследователи обнаружили, что 79% из них уязвимы перед свежим RCE-багом. Если экстраполировать это на все обнаруженные устройства, получится, что в сети доступны 11 800 уязвимых Juniper.

Хуже того, аналитики компаний Shadowserver и GreyNoise уже предупреждают о том, что злоумышленники тоже ищут в сети эндпоинты с Junos OS на борту и явно изучают возможность использования CVE-2023-36845 в атаках.