✔В протоколе BGP обнаружили ряд проблем - «Новости»

Исследователи предупредили о недостатках в программной реализации протокола BGP (Border Gateway Protocol), которые можно использовать для провоцирования отказа в обслуживании (DoS) на уязвимых одноранговых узлах BGP.

Уязвимости были найдены во FRRouting версии 8.4, популярном наборе протоколов интернет-маршрутизации с открытым исходным кодом для платформ Linux и Unix. В настоящее время он используется многими вендорами, включая NVIDIA Cumulus, DENT и SONiC, что создает риски для цепочки поставок.

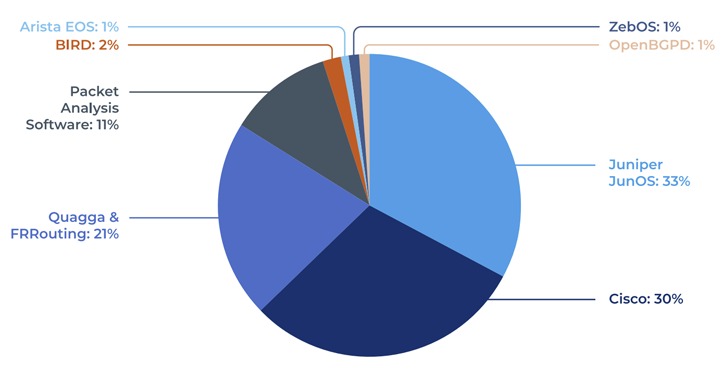

Проблемы были выявлены в ходе анализа семи различных имплементаций BGP, проведенного Forescout Vedere Labs: FRRouting, BIRD, OpenBGPd, Mikrotik RouterOS, Juniper JunOS, Cisco IOS и Arista EOS.

Список обнаруженных недостатков выглядит следующим образом:

- CVE-2022-40302(6,5 балла по шкале CVSS) — out-of-bounds чтение при обработке искаженного сообщения BGP OPEN с опцией Extended Optional Parameters Length;

- CVE-2022-40318(6,5 балла по шкале CVSS) — out-of-bounds чтение при обработке искаженного сообщения BGP OPEN с опцией Extended Optional Parameters Length;

- CVE-2022-43681(6,5 балла по шкале CVSS) — out-of-bounds чтение при обработке искаженного сообщения BGP OPEN.

Эксперты пишут, что эти проблемы «могут использоваться злоумышленниками для провоцирования состояния DoS на уязвимых одноранговых узлах BGP, что приведет к удалению всех сеансов BGP и таблиц маршрутизации, а одноранговый узел перестанет отвечать».

«Отказ в обслуживании может быть продлен на неопределенный срок путем многократной отправки искаженных пакетов. Основная причина — один и тот же уязвимый шаблон кода, скопированный в несколько функций, связанных с разными этапами анализа сообщений OPEN», — пишут исследователи.

К своему отчету аналитики приложили ссылку на опенсорсный инструмент BGP Fuzzer на основе Python, который поможет организациям протестировать безопасность BGP и найти новые недостатки в его имплементациях.

«Современные имплементации BGP по-прежнему имеют проблемы, которыми могут легко злоупотреблять злоумышленники, — говорят в Forescout. — Для снижения рисков использования уязвимых реализаций BGP, лучшей рекомендацией является как можно более частая установка патчей на устройства сетевой инфраструктуры».