✔0-day в Internet Explorer применяли для распространения малвари RokRAT - «Новости»

В мае текущего года северокорейская группировка ScarCruft провела масштабную атаку, в ходе которой использовала 0-day в Internet Explorer для заражения целевых машин RokRAT и кражи данных, предупредили в Национальном центре кибербезопасности Южной Кореи (NCSC) и AhnLab (ASEC).

Группировка ScarCruft (она же APT37, InkySquid и RedEyes) обычно специализируется на кибершпионаже и атакует системы в Южной Корее и странах Европы, используя фишинг, атаки типа watering hole и уязвимости нулевого дня.

Новый отчет NCSC и ASEC описывает недавнюю кампанию ScarCruft, получившую название Code on Toast, в ходе которой хакеры использовали рекламные всплывающие toast-уведомления для zero-click атак.

Уязвимость, которую ScarCruft использовала в атаках, имеет идентификатор CVE-2024-38178 и является type confusion багом в Internet Explorer. Обнаружив вредоносную кампанию, исследователи проинформировали Microsoft о проблеме, и та выпустила патч для CVE-2024-38178 в августе 2024 года.

При этом специалисты обнаружили, что эксплоит ScarCruft очень похож на тот, который хакеры использовали в прошлом для эксплуатации проблемы CVE-2022-41128, с единственным дополнением — тремя строками кода, предназначенными для обхода предыдущих исправлений Microsoft.

Toast-уведомлениями называют всплывающие окна, которые отображаются в углу программ для показа уведомлений, предупреждений или рекламы.

«В Корее под toast-уведомления подразумеваются всплывающие уведомления, которые обычно появляются в нижней части экрана ПК (как правило, в правом нижнем углу)», — пишут исследователи.

По данным AhnLab, атакующие специально скомпрометировала сервер некоего рекламного агентства, чтобы показывать вредоносную toast-рекламу в неназванном бесплатном ПО, которое популярно в Южной Корее и использует устаревший модуль IE для загрузки рекламного контента.

Такие рекламные объявления содержали вредоносный iframe, который при рендеринге в Internet Explorer вызывал jаvascript-файл с именем ad_toast для удаленного выполнения кода и эксплуатации CVE-2024-38178 в файле Internet Explorer JScript9.dll.

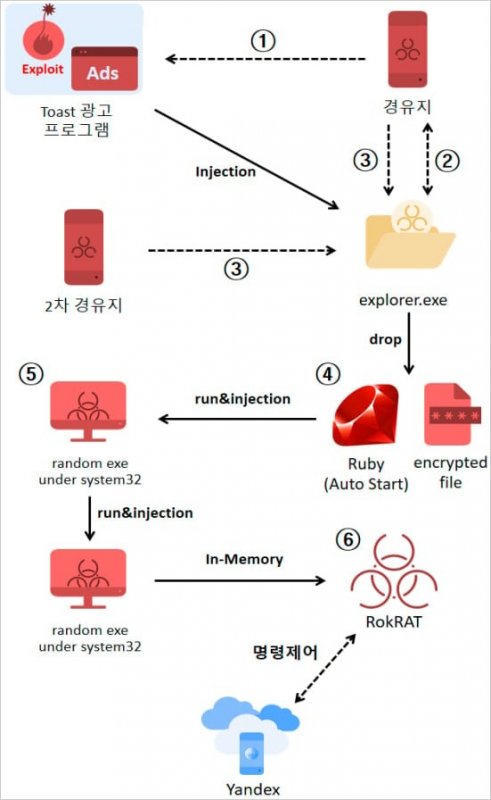

Схема атаки

В итоге на машину жертвы проникала малварь RokRAT, которую ScarCruft использует в своих атаках уже несколько лет. Основная задача RokRAT — каждые 30 минут пересылать в облако файлы, соответствующие 20 расширениям (включая .doc, .mdb, .xls, .ppt, .txt, .amr).

Кроме того, малварь может перехватывать нажатия клавиш, следит за изменениями в буфере обмена, делает скриншоты каждые три минуты, может завершать произвольные процессы, получать и выполнять команды от своих операторов и собирать данные из различных приложений, включая KakaoTalk и WeChat, а также браузеры (Chrome, Edge, Opera, Naver Wales и Firefox).

Хотя Microsoft вывела Internet Explorer из эксплуатации еще в середине 2022 года, многие компоненты браузера все еще используются в Windows и стороннем ПО, что позволяет хакерам изыскивать новые возможности для атак.

Хуже того, хотя Microsoft устранила проблему CVE-2024-38178 еще в августе, это не гарантирует, что патч будет немедленно внедрен в другой софт, использующий устаревшие компоненты. При этом пользователи могут даже не подозревать, что используют ПО, в котором задействованы устаревшие и опасные компоненты IE.