✔Китайские хакеры уже эксплуатируют критический баг React2Shell - «Новости»

Всего через несколько часов после раскрытия информации о критической уязвимости React2Shell злоумышленники начали использовать проблему в атаках. Более того, уже подтверждены атаки на более чем 30 организаций из разных секторов, а количество уязвимых серверов, по оценкам исследователей, превышает 77 000.

React2Shell (CVE-2025-55182) — критическая уязвимость в популярной jаvascript-библиотеке React компании Meta (деятельность компании признана экстремистской и запрещена в России).

Проблема получила 10 баллов из 10 возможных по шкале CVSS, связана с небезопасной десериализацией данных в React Server Components и позволяет удаленно выполнить код на сервере, используя обычный HTTP-запрос (без аутентификации и каких-либо привилегий).

Баг затрагивает свежие версии 19.0, 19.1.0, 19.1.1 и 19.2.0 в конфигурациях по умолчанию, а также популярный фреймворк Next.js.

Исправления выпущены в составе версий React 19.0.1, 19.1.2 и 19.2.1, а также для затронутых релизов Next.js.

Эксперты предупреждают, что аналогичные проблемы могут присутствовать и в других библиотеках с имплементациями React Server, включая: Vite RSC plugin, Parcel RSC plugin, React Router RSC preview, RedwoodSDK и Waku.

Если на прошлой неделе исследователи предупреждали о фальшивых эксплоитах для CVE-2025-55182, теперь эксперты Rapid7 и Elastic Security пишут, что в сети уже появились настоящие proof-of-concept эксплоиты.

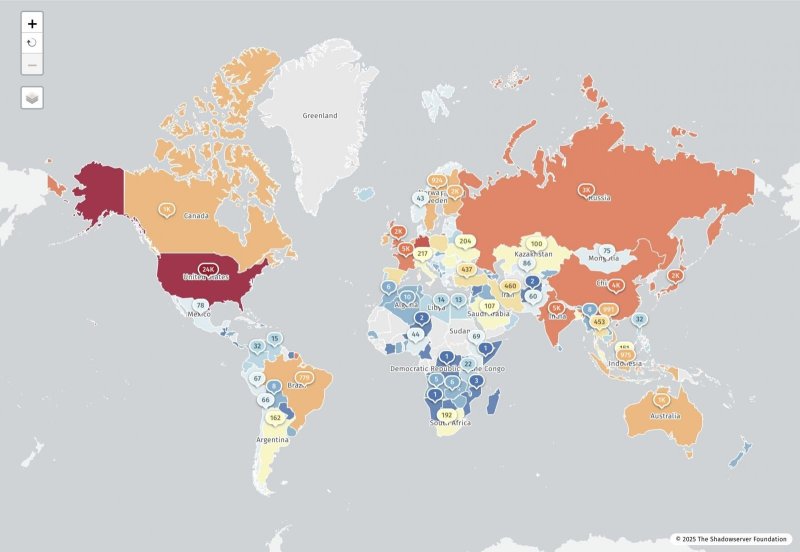

При этом специалисты Shadowserver сообщают, что обнаружили 77 664 IP-адреса, уязвимых перед проблемой React2Shell. Около 3000 из них находятся в России. Для определения уязвимых хостов специалисты использовали методику от Searchlight Cyber и Assetnote: на серверы отправляется специальный HTTP-запрос, и по полученному ответу подтверждается наличие проблемы.

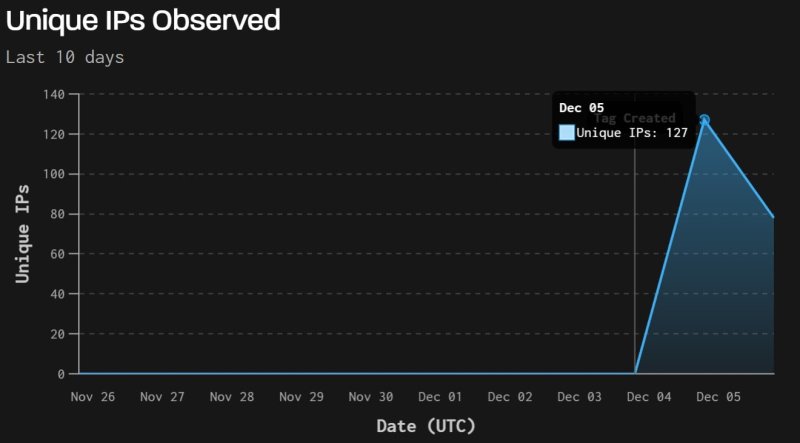

В свою очередь, аналитики из компании GreyNoise пишут, что уже зафиксировали попытки эксплуатации бага, исходящие с 181 уникального IP-адреса. Большая часть вредоносного трафика выглядит автоматизированной, а сканирования исходят преимущественно из Нидерландов, Китая, США, Гонконга и еще ряда стран.

Исследователи отмечают, что злоумышленники часто начинают с выполнения простых PowerShell-команд для проверки уязвимости. Например, они запускают базовые математические операции вроде powershell -c "40138*41979", чтобы убедиться, что удаленное выполнение кода работает. Такие тесты дают предсказуемый результат и оставляют минимум следов.

Если уязвимость обнаружена и ее можно эксплуатировать, атакующие переходят к выполнению PowerShell-команд, закодированных base64, и загружают дополнительные скрипты напрямую в память. Один из обнаруженных примеров — загрузка скрипта с внешнего сервера 23[.]235[.]188[.]3, который отключает AMSI для обхода защиты и доставляет следующую стадию полезной нагрузки.

По данным VirusTotal, PowerShell-скрипт, обнаруженный GreyNoise, устанавливает на целевых устройствах маяк Cobalt Strike, предоставляя злоумышленникам возможность закрепиться в сети.

Также о начале эксплуатации React2Shell предупредили ИБ-аналитики Amazon AWS. По их информации, атаки начались всего через несколько часов после раскрытия данных об уязвимости. При этом эксплуатация связана с инфраструктурой, которую ранее соотносили с китайскими APT-группировками, включая Earth Lamia и Jackpot Panda.

В этих случаях злоумышленники проводят разведку на уязвимых серверах, используя такие команды, как whoami и id, пытаясь записать файлы и читая /etc/passwd

По информации экспертов Palo Alto Networks, уже более 30 организаций пострадали от атак с использованием CVE-2025-55182. Злоумышленники выполняют команды, собирают данные о зараженных системах и пытаются похищать конфигурационные файлы и учетные данные AWS.

Часть этой активности Palo Alto Networks приписывает «правительственной» китайской группировке UNC5174. В частности, исследователи наблюдали развертывание злоумышленниками такой малвари, как Snowlight и Vshell, что соответствует обычным паттернам активности CL-STA-1015 (она же UNC5174).

Snowlight представляет собой дроппер, позволяющий удаленно доставлять дополнительные пейлоады на взломанные устройства. Vshell — это бэкдор, которым китайские группировки часто пользуются для удаленного доступа, постэксплуатации и бокового перемещения по скомпрометированной сети.

Агентство по кибербезопасности и защите инфраструктуры США (CISA) уже внесло проблему CVE-2025-55182 в каталог известных используемых уязвимостей (Known Exploited Vulnerabilities, KEV), обязав все федеральные ведомства установить патчи не позднее 26 декабря 2025 года.

Также следует отметить, что глобальный сбой в работе Cloudflare, произошедший в минувшие выходные, тоже оказался связан с React2Shell, а точнее с исправлением критической уязвимости. Как объяснили разработчики, проблема возникла при развертывании экстренных защитных мер в WAF компании. Подчеркивается, что инцидент затронул около 28% всего HTTP-трафика, проходящего через Cloudflare, и не был связан с кибератакой.