✔GitHub будет автоматически блокировать коммиты с API-ключами и токенами аутентификации - «Новости»

GitHub представил новую функцию, направленную на проактивную защиту разработчиков от случайных утечек. Теперь GitHub Advanced Security будет автоматически блокировать утечки секретов, будь то API-ключи или токены аутентификации.

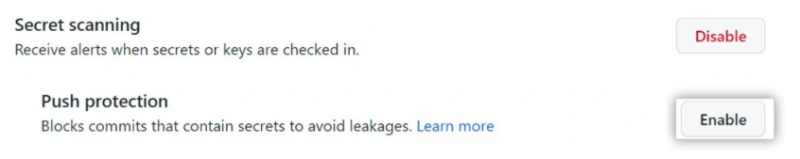

Дополнительная функция безопасности, носящая название push-защита, позволит организациям, использующим GitHub Enterprise Cloud с лицензией GitHub Advanced Security, включить дополнительное сканирования для своих репозиториев.

В сущности, новая функция предназначена для предотвращения случайного раскрытия данных перед коммитом кода в удаленные репозитории. Новинка способна обнаруживать случайно забытые в коде 69 типов токенов, включая ключи API, токены аутентификации, токены доступа, сертификаты управления, учетные данные, закрытые ключи, секретные ключи и так далее. Подчеркивается, что защита полагается только на «четко идентифицируемые шаблоны».

«Благодаря push-защите GitHub будет проверять секреты с высокой степенью достоверности по мере того, как разработчики будут отправлять код, и блокировать отправку, если секрет обнаружен, — рассказывают инженеры GitHub. — Чтобы сделать это возможным и не нарушить эффективность процесса разработки, push-защита поддерживает только те типы токенов, которые точно могут быть обнаружены».

Таким образом, если GitHub Enterprise Cloud обнаружит некий секрет в коде перед его отправкой, git push блокируется, чтобы разработчик мог просмотреть и удалить секреты из кода, который пытался закоммитить. Также разработчики смогут помечать такие предупреждения как ложные, тестовые или оставлять их для последующего исправления.

GitHub отмечает, что на сегодняшний день в тысячах частных репозиториев уже были обнаружены более 700 000 секретов.