✔Вымогатели RansomHub используют инструмент EDRKillShifter для отключения EDR-защиты - «Новости»

Операторы вымогателя RansomHub используют новую малварь для отключения EDR-защиты во время BYOVD-атак (Bring Your Own Vulnerable Driver, «Принеси свой уязвимый драйвер»).

Новый вредоносный инструмент получил название EDRKillShifter, и его обнаружили специалисты компании Sophos, во время расследования вымогательской атаки в мае 2024 года. Сообщается, что малварь используется для доставки легитимных уязвимых драйверов на целевые устройства для повышения привилегий, отключения защитных решений и захвата контроля над системой.

«Во время майского инцидента злоумышленники (мы с умеренной долей уверенности предполагаем, что этот инструмент используется несколькими атакующими) попытались использовать EDRKillShifter для отключения защиты Sophos на целевом компьютере, но инструмент не сработал, — рассказываю эксперты. — Затем они попытались запустить исполняемый файл вымогательского ПО на контролируемой ими машине, но это тоже не удалось, когда сработала функция CryptoGuard».

В ходе расследования Sophos выявила два разных образца малвари, оба с proof-of-concept эксплоитами доступными на GitHub: один использовал уязвимый драйвер RentDrv2, а другой — драйвер ThreatFireMonitor (компонент устаревшего пакета для системного мониторинга).

Также Sophos сообщает, что EDRKillShifter способен доставлять различные полезные нагрузки, в зависимости от потребностей злоумышленников, а языковые свойства малвари указывают на то, что она была скомпилирована на компьютере с русскоязычной локализацией.

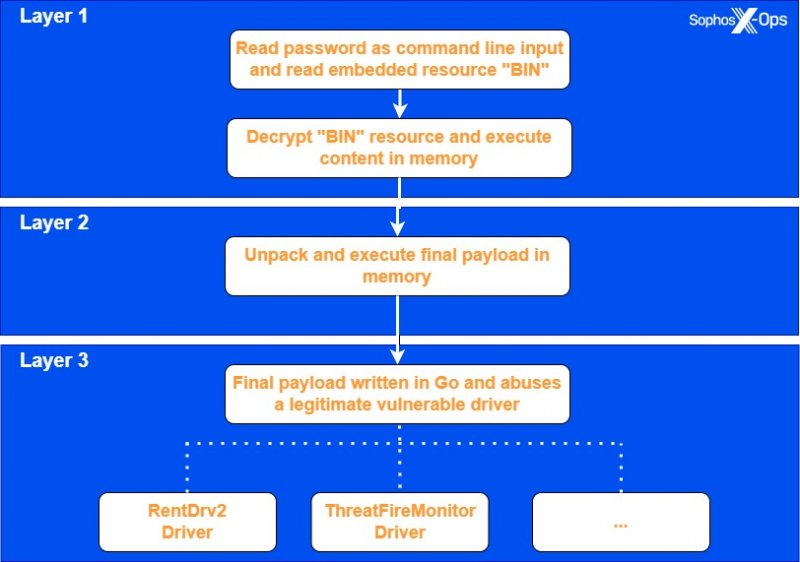

Выполнение загрузчика состоит из трех этапов: сначала злоумышленник запускает бинарник EDRKillShifter с паролем для расшифровки и выполнения встроенного ресурса с именем BIN в памяти. Затем этот код распаковывается и выполняет финальную полезную нагрузку, которая загружает и использует уязвимый легитимный драйвер для повышения привилегий и отключения в системе жертвы активных процессов и служб EDR.

«После того как вредоносная программа создает новую службу для драйвера, запускает службу и загружает драйвер, она вступает в бесконечный цикл, который непрерывно перебирает запущенные процессы, завершая их, если их имя фигурирует в жестко заданном списке целей, — говорят исследователи. — Также стоит отметить, что оба варианта используют легитимные (хотя и уязвимые) драйверы и proofs-of-concept эксплоиты, доступные на Github. Мы подозреваем, что злоумышленники скопировали часть этих proofs-of-concept, изменили их и портировали код на Go».

Для защиты от подобных атак Sophos рекомендует включать защиту от несанкционированного доступа в продуктах для защиты эндпоинтов, разграничивать права пользователя и администратора, чтобы злоумышленники не могли загрузить уязвимые драйверы, и поддерживать системы в актуальном состоянии, поскольку Microsoft регулярно отзывает подписанные драйверы, которые используются в атаках.