✔Unfurling Hemlock разворачивает на компьютерах жертв множество вредоносных программ - «Новости»

ИБ-компания Outpost24 обнаружила активность новой группировки Unfurling Hemlock, которая заражает целевые системы сразу множеством вредоносов и распространяет сотни тысяч вредоносных файлов.

Исследователи описывают этот способ заражения как «кассетную бомбу из малвари», которая позволяет злоумышленникам использовать всего один образец вредоносного ПО, который затем обеспечивает дополнительное заражение машины жертвы.

По данным компании, активность Unfurling Hemlock началась еще в феврале 2023 года, и исследователи обнаружили более 50 000 файлов с такими «кассетными бомбами».

Отмечается, что более половины всех атак Unfurling Hemlock были направлены на системы в США, но относительно высокая активность также наблюдалась в Германии, России, Турции, Индии и Канаде.

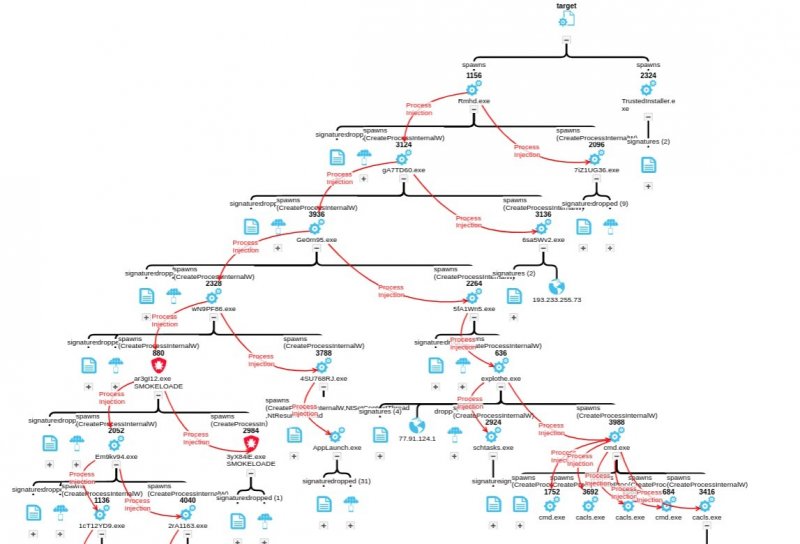

Атаки начинаются с выполнения файла WEXTRACT.EXE, который попадает на целевые устройства либо через вредоносные письма, либо через загрузчики малвари, к которым Unfurling Hemlock имеют доступ (предполагается, что хакеры сотрудничают с их операторами).

Вредоносный исполняемый файл содержит вложенные cabinet-файлы, на каждом уровне которых хранится образец малвари и еще один сжатый файл. На каждом этапе распаковки на машину жертвы устанавливается какой-либо вредонос, а на заключительном этапе все извлеченные файлы выполняются в обратном порядке (то есть сначала выполняется последний извлеченный).

Специалисты Outpost24 пишут, что наблюдали от четырех до семи этапов распаковки, то есть количество малвари, использующейся в атаках Unfurling Hemlock, варьируется.

Загрузка сразу многих полезных нагрузок в скомпрометированную систему обеспечивает высокий уровень избыточности для злоумышленников, дает им больше возможностей для закрепления в системе и монетизации. Невзирая на возрастающий в таких случаях риск обнаружения, многие хакеры придерживаются похожей агрессивной стратегии, рассчитывая, что хотя бы часть их вредоносов сохранится в процессе очистки системы.

Среди пейлоадов Unfurling Hemlock исследователи заметили: стилеры Redline, RisePro и Mystic Stealer, кастомный загрузчик Amadey, загрузчик и бэкдор SmokeLoader, утилиту Protection disabler, предназначенную для отключения Windows Defender и других защитных решений, инструмент для обфускации и сокрытия полезных нагрузок Enigma Packer, утилиту Performance checker, использующуюся для проверки и логирования выполнения вредоносов, а также утилиты, использующие штатные инструменты Windows (wmiadap.exe и wmiprvse.exe) для сбора системной информации.

Хотя исследователи не вдаются в подробности того, как Unfurling Hemlock монетизирует свои атаки, можно предположить, что группировка продает другим преступникам логи стилеров и доступы к взломанным машинам.

Судя по всему, участники Unfurling Hemlock находятся в одной из стран Восточной Европы. На это указывает наличие русского языка в некоторых образцах малвари, а также использование Autonomous System 203727, которая связана с хостингом, популярным среди хак-групп в этом регионе.