✔Ботнет QakBot все еще в строю. Хакеры распространяют вымогателя Ransom Knight - «Новости»

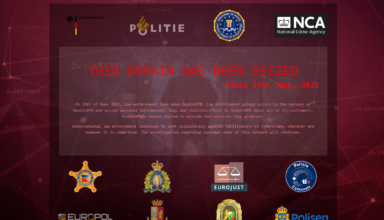

По информации специалистов Cisco Talos, ботнет QakBot (он же QBot, Quakbot и Pinkslipbot) все еще активен и сейчас занимается распространением программ вымогателей и бэкдоров. При этом в августе текущего года правоохранительные органы во главе с ФБР заявляли о ликвидации QakBot в результате масштабной международной операции «Утиная охота» (Duck Hunt).

Напомним, что в операции Duck Hunt участвовали: Европол, правоохранительные органы Франции, Германии, Латвии, Румынии, Нидерландов, Великобритании и США. Также ФБР сотрудничало с Агентством по кибербезопасности и защите инфраструктуры США (CISA), специалистами компаний Shadowserver и Zscaler, подразделением Microsoft по борьбе с цифровыми преступлениями, Национальным альянсом по киберкриминалистике и так далее.

Тогда представители Минюста США назвали эту операцию крупнейшим в истории США финансовым и техническим ударом по инфраструктуре ботнета.

QakBot

QakBot, активный с 2008 года, изначально представлял собой банковский троян, но со временем превратился в мощный загрузчик вредоносного ПО, способный развертывать дополнительные полезные нагрузки, похищать конфиденциальную информацию и обеспечивать боковое перемещение.

Как правило, QakBot распространяется посредством фишинга, в том числе по электронной почте. Если говорить о письмах, обычно они содержат вредоносные документы в виде вложений или ссылки для загрузки вредоносных файлов, которые устанавливают малварь на устройство пользователя.

Как стало известно теперь, в настоящее время операторы QakBot связаны с продолжающейся с начала августа 2023 года фишинговой кампанией по распространению вымогателя Ransom Knight (он же Cyclops) и вредоноса Remcos RAT.

Поэтому эксперты Cisco Talos делают вывод, что «операция правоохранительных органов не повлияла на инфраструктуру операторов QakBot для доставки спама, а скорее затронула только их управляющие серверы».

При этом пока у специалистов нет никаких доказательств того, что хакеры возобновили распространение самого загрузчика малвари после операции «Утиная охота» и удара по их инфраструктуре.

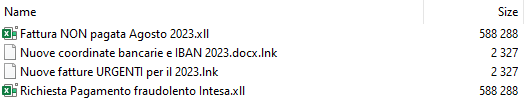

Наблюдаемая активность QakBot начинается с вредоносных LNK-файлов, которые, судя по всему, распространяются через фишинговые письма. При запуске такой файл приводит к заражению системы жертвы и развертыванию вымогателя Ransom Knight (недавний «ребрендинг» RaaS-угрозы Cyclops).

Иногда в ZIP-архивы, содержащие такие LNK-файлы, также помещаются файлы надстроек Excel (.XLL), которые используются для распространения малвари Remcos RAT, которая обеспечивает злоумышленникам полный доступ к системе жертвы посредством бэкдора.

Содержимое вредоносного архива

Отмечается, что некоторые имена файлов из этой кампании написаны на итальянском языке, то есть злоумышленники, похоже, нацелены на пользователей из этого региона.

Изучив метаданные вредоносных файлов, исследователи получили информацию об используемых в атаках машинах и пришли к выводу, что данные соответствуют предыдущим кампаниям Qakbot.

«Несмотря на то, что мы не видели как преступники распространяют QakBot после ликвидации их инфраструктуры, мы считаем, что эта вредоносная программа, скорее всего, продолжит представлять значительную угрозу в будущем. Учитывая, что операторы [ботнета] остаются активными, они могут восстановить инфраструктуру QakBot и полностью возобновить свою деятельность», — предупредили специалисты.