✔Мошенники создали фальшивое ПО для конференций, чтобы воровать криптовалюту - «Новости»

Специалисты Recorded Future обнаружили кроссплатформенную атаку, направленную на пользователей криптовалют. Мошенники продвигают в социальных сетях малварь, замаскированную под софт для проведения конференций, а затем похищают у жертв информацию и воруют крипту.

В рамках этой кампании мошенники рекламируют софт для проведения виртуальных встреч — Vortax и еще 23 приложения, который используются для доставки на машины жертв вредоносов Rhadamanthys, StealC и Atomic macOS Stealer (AMOS).

«Эта кампания в первую очередь нацелена на пользователей криптовалют, а также подчеркивает значительный рост угроз для macOS и демонстрирует обширную сеть вредоносных приложений», — пишут специалисты.

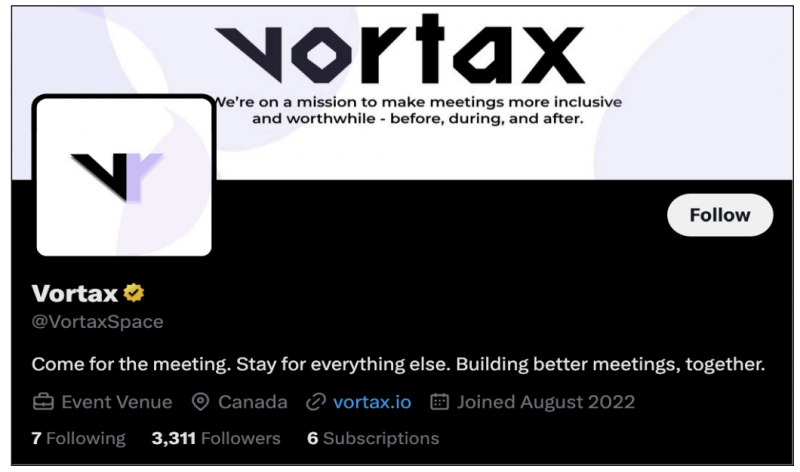

Одним из важных аспектов этой вредоносной операции являются попытки мошенников придать Vortax видимую легитимность в социальных сетях и интернете. Для этого хакеры ведут специальный блог в Medium, наполненный статьями, которые, судя по всему, сгенерированы ИИ, а также создали верифицированный аккаунт в X (бывший Twitter) с золотой галочкой.

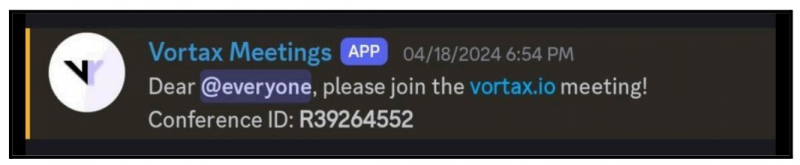

При этом для загрузки вредоносного приложения жертва должна иметь RoomID — уникальный идентификатор приглашения на встречу, который можно получить через ответы в аккаунте Vortax, в личных сообщениях, а также в различных связанных с криптовалютой каналах в Discord и Telegram.

Если пользователь вводит необходимый Room ID на сайте Vortax, его перенаправляют в Dropbox или внешний сайт, где якобы размещается установщик ПО. В конечном итоге это приводит к развертыванию в системе инфостилера.

«Злоумышленник, управляющий этой кампанией, идентифицированный нами как markopolo, использует shared-хостинг и управляющую инфраструктуру для всех сборок, — пишут в Recorded Future. — Это говорит о том, что злоумышленник предпочитает удобство и обеспечивает гибкость кампании, быстро отказываясь от мошенничества, если оно обнаружено или приносит незначительную прибыль, и переключается на новые методы обмана».

Исследователи отмечают, что эта кампания может быть связана с обнаруженной ранее вредоносной активностью, направленной на пользователей Web3-игр, и за этими операциями может стоять один и тот же злоумышленник.

Кроме того, в Recorded Future полагают, что markopolo также может быть связан с масштабной кампанией по сбору учетных данных, которые он потом, возможно, продает в даркнете, на таких маркетплейсах, как Russian Market и 2easy Shop.