✔Уязвимости в роутерах Netgear позволяют перехватить контроль над устройством - «Новости»

Исследователи обнаружили шесть уязвимостей в бюджетном маршрутизаторе Netgear WNR614 N300, который пользуется популярностью как среди обычных пользователей, так и среди представителей малого бизнеса. К сожалению, поддержка этих устройств уже прекращена, и выхода патчей ждать не приходится.

Исследователи из RedFox Security сообщают, что найденные ими баги варьируются от обхода аутентификации и слабой парольной политики до хранения паролей открытым текстом и раскрытия PIN-кодов для Wi-Fi Protected Setup (WPS).

- CVE-2024-36787: позволяет злоумышленнику обойти аутентификацию и получить доступ к административному интерфейсу. Фактически эта проблема позволяет получить несанкционированный доступ к настройкам маршрутизатора.

- CVE-2024-36788: на устройствах некорректно установлен флаг HTTPOnly для файлов cookie. Злоумышленник может использовать этот баг для перехвата и получения доступа к конфиденциальным сообщениям, которыми обмениваются маршрутизатор и подключенные к нему устройства.

- CVE-2024-36789: позволяет злоумышленникам создавать пароли, не соответствующие стандартам безопасности, и даже использовать всего один символ в качестве пароля для учетной записи администратора.

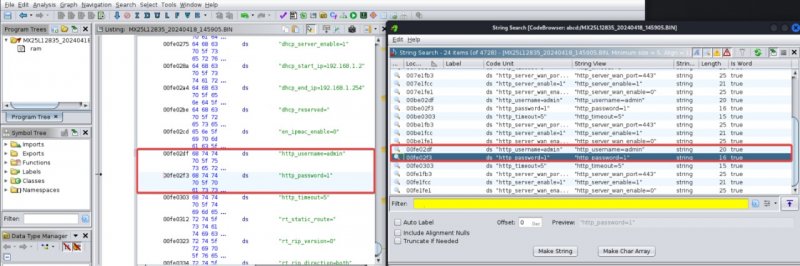

- CVE-2024-36790: маршрутизатор хранит учетные данные открытым текстом, что позволяет получить несанкционированный доступ, управлять устройством, а также раскрывает конфиденциальные данные.

- CVE-2024-36792: имплементация WPS позволяет получить доступ к PIN-коду маршрутизатора. Это делает устройства потенциально уязвимым для несанкционированного доступа.

- CVE-2024-36795: небезопасные права позволят злоумышленникам получить доступ к URL-адресам и каталогам, жестко закодированным в прошивке маршрутизатора, что повышает риск несанкционированного доступа к сети.

Данные администратора открытым текстом

Поскольку поддержка роутеров Netgear WNR614 N300 уже прекращена, специалисты Netgear вряд ли выпустит патчи для этих проблем.

Исследователи настоятельно советуют владельцам уязвимых устройств как можно скорее заменить их новыми, поддерживаемыми моделями. Если же это по каким-то причинам невозможно, рекомендуется предпринять следующие защитные меры:

- отключить функции удаленного управления, чтобы снизить риск несанкционированного доступа;

- использовать сложные и длинные пароли и регулярно их менять;

- отделить маршрутизатор от критически важных систем в сети, чтобы ограничить последствия потенциальной атаки;

- убедиться, что маршрутизатор использует HTTPS, а также использовать настройки браузера, которые обеспечивают принудительное использование HTTPS для всех соединений;

- отключить WPS, чтобы злоумышленники не смогли воспользоваться этой функцией и получить несанкционированный доступ к роутеру;

- перейти на WPA3, который повышает безопасность по сравнению со старыми протоколами;

- ограничить доступ к административному интерфейсу маршрутизатора.