✔Хакеры могут удаленно получить root-доступ к 90 000 телевизоров LG - «Новости»

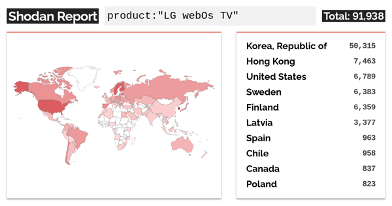

Уязвимости в умных телевизорах LG, работающих под управлением WebOS, позволяют злоумышленниками обойти авторизацию и получить root-доступ к устройству, предупредили специалисты Bitdefender. По данным Shodan, в сети можно обнаружить 91 000 телевизоров, уязвимых для таких атак.

Сразу четыре проблемы, которые затрагивают WebOS версий с 4 по 7, обнаружил эксперт компании Bitdefender Labs Александру Лазар (Alexandru Lazăr). При этом в опубликованном компанией отчете подчеркивается, что уязвимый сервис предназначен для работы исключительно в локальной сети, однако в интернете, как было отмечено выше, доступны более 91 000 устройств.

Уязвимости позволяют получить несанкционированный доступ и контроль над затронутыми моделями телевизоров, включая обход авторизации, повышение привилегий и внедрение команд.

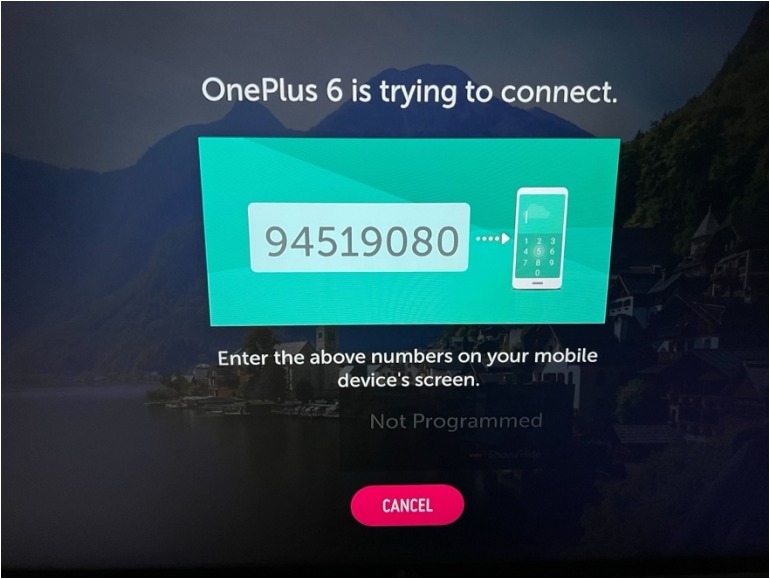

Потенциальные атаки основаны на возможности создания произвольных учетных записей с помощью сервиса, работающего на портах 3000/3001. В обычных обстоятельствах он позволяет подключить смартфон к телевизору при помощи ввода PIN-кода. Однако из-за уязвимости этап с PIN-кодом можно пропустить.

- CVE-2023-6317 (7,2 балла по шкале CVSS) — позволяет обойти механизм авторизации телевизора путем модификации настройки переменных, что позволяет добавить нового пользователя без авторизации;

- CVE-2023-6318 (9,1 балла по шкале CVSS) — уязвимость повышения привилегий, позволяющая получить root-права после получения первоначального доступа к устройству через CVE-2023-6317;

- CVE-2023-6319 (9,1 балла по шкале CVSS) — проблема инъекции команд, связанная с библиотекой, отвечающей за отображение текстов песен, которая позволяет выполнять произвольные команды;

- CVE-2023-6320 (9,1 балла по шкале CVSS) — аутентифицированная инъекция команд через использование конечной точки API com.webos.service.connectionmanager/tv/setVlanStaticAddress, позволяет выполнять команды от имени пользователя dbus, который имеет права, схожие с root.

Перечисленные проблемы затрагивают WebOS 4.9.7–5.30.40 на телевизорах LG43UM7000PLA, WebOS 04.50.51–5.5.0 на телевизорах OLED55CXPUA,WebOS 0.36.50–6.3.3-442 на телевизорах OLED48C1PUB, а также WebOS 03.33.85-7.3.1-43 на телевизорах OLED55A23LA.

Сообщается, что Bitdefender уведомила LG о найденных уязвимостях еще 1 ноября 2023 года, но производитель выпустил соответствующие обновления безопасности только 22 марта 2024 года.

Хотя телевизоры LG предупреждают пользователей о выходе важных обновлений для WebOS, исследователи рекомендуют проверить наличие этих обновлений вручную и как можно скорее.

Дело в том, что скомпрометировав телевизор, злоумышленники, к примеру, могут добраться до других, более важных устройств, подключенных к той же сети, или получить доступ к учетным записям жертвы в установленных на устройстве приложениях (например, стриминговых сервисов).