✔Неизвестные «окирпичили» 600 000 маршрутизаторов с помощью малвари Chalubo - «Новости»

В октябре прошлого года пользователи интернет-провайдера Windstream массово пожаловались, что их маршрутизаторы внезапно вышли из строя, перестав реагировать на перезагрузку и любые другие попытки восстановления. Как теперь выяснили исследователи, эта массовая атака, получившая имя Pumpkin Eclipse («Тыквенное затмение», ведь все произошло накануне Хэллоуина), затронула более 600 000 устройств и использовала малварь Chalubo.

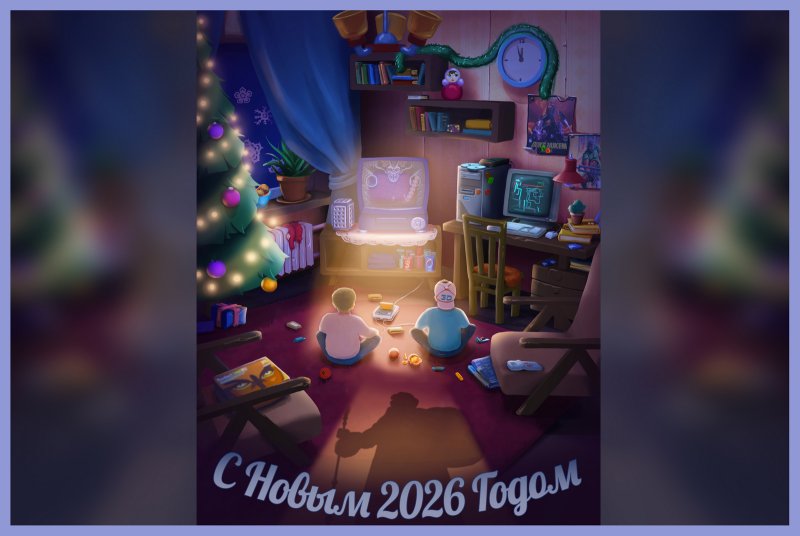

Как рассказали исследователи из Black Lotus Labs компании Lumen, наблюдавшие за инцидентом с 25 по 27 октября 2023 года, доступ в интернет перестал работать для пользователей во многих штатах, включая Айову, Алабаму, Арканзас, Джорджию и Кентукки.

«Теперь наши роутеры просто стоят, а передняя панель светится ровным красным светом, — писал один из пострадавших пользователей о маршрутизаторах ActionTec T3200, которые Windstream предоставила ему и соседу. — Они даже не реагируют на кнопку RESET».

«У нас трое детей и мы оба работаем дома, — рассказывал другой пострадавший на том же форуме. — Этот простой обошелся нам в 1500 долларов, учитывая потери бизнеса, отсутствие телевизора, Wi-Fi, часы, проведенные на телефоне и так далее. Так грустно, что компания может относиться к клиентам подобным образом».

В результате компания Windstream была вынуждена срочно заменить пострадавшие роутеры, предоставив пользователям новые устройства.

Несмотря на масштабность, инцидент имел ограниченное распространение, затронув одного интернет-провайдера и три модели маршрутизаторов, используемых этой компанией: ActionTec T3200s, ActionTec T3260s и Sagemcom F5380. По данным исследователей, в результате «Тыквенного затмения» количество работающих устройств Windstream сократилось на 49%, то есть пострадала почти половина абонентов провайдера.

«Лаборатория Black Lotus Labs выявила разрушительный инцидент: более 600 000 SOHO-маршрутизаторов, принадлежащих одному интернет-провайдеру, были выведены из строя. Инцидент длился 72 часа в период с 25 по 27 октября, и привел к окончательному выходу зараженных устройств из строя, потребовав их замены», — рассказывают аналитики в опубликованном теперь отчете.

Исследователи не смогли обнаружить уязвимость, использованную для получения первоначального доступа к роутерам, поэтому считается, что злоумышленники либо использовали неизвестный 0-day, либо слабые учетные данные в сочетании с открытым административным интерфейсом.

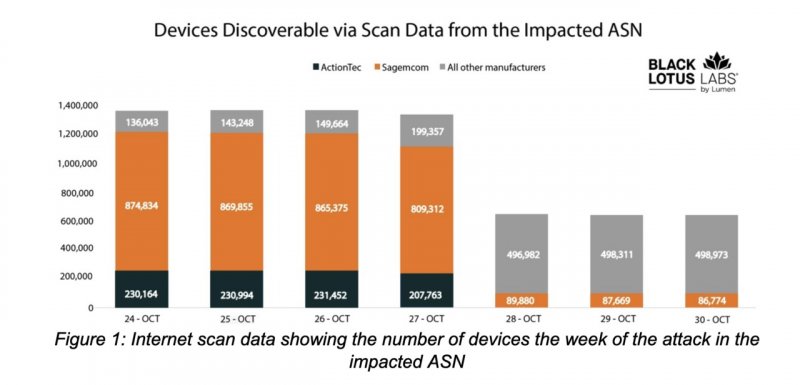

Сама атака выглядела следующим образом. На первом этапе полезной нагрузкой выступал bash-скрипт get_scrpc, который выполнялся для получения второго скрипта get_strtriiush, отвечающего за извлечение и выполнение основной полезной нагрузки — малвари Chalubo (mips.elf).

Отмечается, что Chalubo выполняется в памяти, чтобы избежать обнаружения, использует шифрование ChaCha20 для общения со своими управляющими серверами, а также стирает все файлы с диска и меняет имя процесса после запуска.

Злоумышленник может отправлять боту команды через Lua-скрипты, которые позволяют осуществлять эксфильтрацию данных, загружать дополнительные модули или внедрять новые полезные нагрузки на зараженное устройство.

После выполнения и 30-минутной паузы, необходимой для обхода песочниц, вредонос собирает информацию о хосте, в том числе MAC-адрес, ID, тип и версию устройства, а также локальный IP-адрес. При этом Chalubo не умеет закрепляться в системе, поэтому перезагрузка зараженного роутера нарушает работу малвари.

Также отмечается, что Chalubo оснащен функциональностью для организации DDoS-атак, хотя исследователи не наблюдали такой активности со стороны ботнета.

Согласно данным телеметрии Black Lotus Labs, в период с 3 октября по 3 ноября 2024 года Chalubo использовал 45 вредоносных панелей, поддерживающих связь с 650 000 уникальными IP-адресами, большинство из которых располагались в США.

Лишь одна из этих панелей использовалась для разрушительной атаки на американского провайдера, поэтому исследователи полагают, что некий злоумышленник специально приобрел доступ к Chalubo именно с целью установки деструктивной малвари на маршрутизаторы Windstream.

«Еще один уникальный аспект случившегося заключается в том, что эта кампания ограничивалась конкретной ASN, — объясняют эксперты. — Большинство предыдущих кампаний были нацелены на определенную модель маршрутизатора или распространенную уязвимость, то есть оказывали влияние на сети сразу нескольких провайдеров. В данном случае мы заметили, что устройства Sagemcom и ActionTec пострадали одновременно, только в сети одного провайдера. Это позволяет предположить, что причиной стало не обновление прошивки конкретным производителем, ведь тогда проблема коснулась бы только одной модели или моделей только одной компании. Эта совокупность этих факторов привела нас к выводу, что произошедшее, скорее всего, было преднамеренной атакой неизвестного злоумышленника, хотя нам не удалось восстановить сам деструктивный модуль».

Так как экспертам не удалось найти и восстановить использованную злоумышленниками полезную нагрузку, они не смогли определить, как именно произошла атака, и какую цель преследовали взломщики. Chalubo, позволял выполнять произвольные Lua-скрипты на зараженных устройствах, и исследователи считают, что малварь загрузила и запустила код, который перезаписал прошивку маршрутизаторов, намеренно ее повредив.

По данным Black Lotus Labs, что это первый случай (не считая инцидента с AcidRain), когда ботнету было приказано уничтожить устройства и нанести финансовый ущерб компании-жертве.