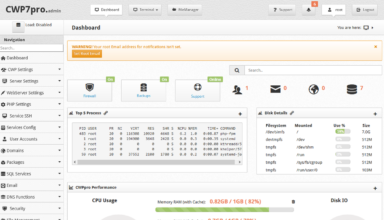

✔Критическая проблема в Control Web Panel используется для создания реверс-шеллов - «Новости»

ИБ-специалисты предупреждают, что хакеры атакуют критическую уязвимость CVE-2022-44877 (9,8 балла из 10 по шкале CVSS), недавно исправленную в Control Web Panel (CWP), инструменте для управления серверами, ранее известном как CentOS Web Panel.

3 января 2023 года специалисты Gais Cyber Security, исходно сообщившие о проблеме в октябре прошлого года, опубликовали PoC-эксплоит для уязвимости, а также показали использование бага в отдельном видео.

Всего три дня спустя исследователи заметили, что хакеры уже взяли уязвимость на вооружение, так как с ее помощью можно получить удаленный доступ к незащищенным системам и обнаружить другие уязвимые машины.

Нужно сказать, что CVE-2022-44877 была исправлена еще в октябре прошлого года, в составе CWP 0.9.8.1147.

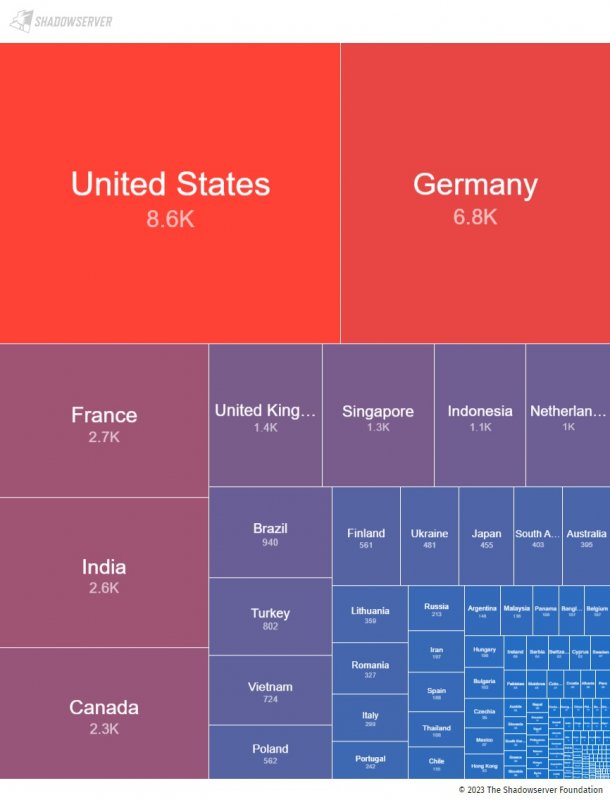

При этом специалисты Shadowserver Foundation, наблюдавшие за использованием уязвимости, отмечают, что их сканирование ежедневно обнаруживает в сети около 38 000 экземпляров CWP (это общее количество систем, вовсе не обязательно, что все они уязвимы).

По информации специалистов, замеченные попытки атак основаны на оригинальном общедоступном эксплоите, который злоумышленники слегка модифицировали для своих нужд. Так, чаще всего хакеры находят уязвимые хосты и эксплуатируют CVE-2022-44877 для создания терминала и взаимодействия с машиной. Как правило, они используют уязвимость для создания реверс-шеллов.

ИБ-исследователи из компании GreyNoise, так же наблюдающие за атаками на непропатченные CWP, говорят, что в основном атаки исходят с IP-адресов в США, Таиланде и Нидерландах.