✔Cuttlefish заражает роутеры и ищет в трафике учетные данные - «Новости»

Исследователи нашли новую малварь Cuttlefish, которая заражает SOHO-маршрутизаторы ради отслеживания проходящих через них данных и кражи аутентификационной информации.

Эксперты Black Lotus Labs компании Lumen Technologies рассказывают, что Cuttlefish предназначен для кражи данных, содержащихся в веб-запросах, которые проходят через маршрутизатор из соседней локальной сети. Вредонос создает прокси- или VPN-туннель на взломанных устройствах и незаметно ворует данные, при этом обходя защитные меры, которые обычно обнаруживают необычную активность, связанную с входом в систему.

Малварь способна выполнять перехват DNS и HTTP, вмешиваясь во внутренние коммуникации и, возможно, внедрять дополнительные полезные нагрузки.

Метод первоначального взлома маршрутизаторов пока не установлен, но предполагается, что это может быть банальный брутфорс или использование известных уязвимостей.

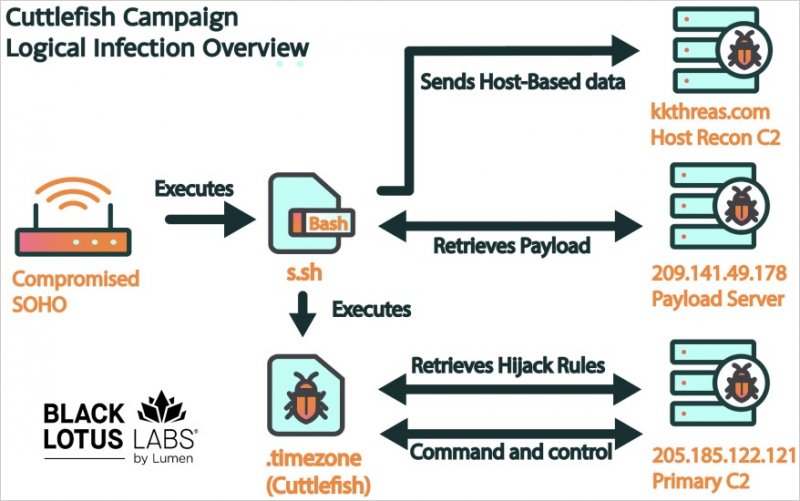

Схема заражения

После получения доступа к роутеру запускается bash-скрипт (s.sh), который собирает данные о хосте, включая информацию о списке каталогов, запущенных процессах и активных соединениях. Этот скрипт загружает и выполняет основную полезную нагрузку Cuttlefish (.timezone), которая загружается в память, чтобы избежать обнаружения, пока файл стирается из файловой системы.

Cuttlefish доступен в различных сборках с поддержкой ARM, i386, i386_i686, i386_x64, mips32 и mips64, то есть охватывает большинство архитектур маршрутизаторов.

После выполнения Cuttlefish использует пакетный фильтр для наблюдения за всеми соединениями устройства. Обнаружив нужные данные, малварь выполняет определенные действия на основе наборов правил, регулярно обновляемых с управляющего сервера хакеров.

Cuttlefish пассивно «слушает» пакеты в поисках «маркеров учетных данных» в трафике, например, имен пользователей, паролей и токенов, особенно связанных с публичными облачными сервисами, такими как Alicloud, AWS, Digital Ocean, CloudFlare и BitBucket.

Данные, соответствующие нужным параметрам, записываются локально и после достижения определенного размера журнала (1048576 байт) передаются на управляющий сервер помощью peer-to-peer VPN (n2n) или прокси-туннеля (socks_proxy), поднятого на устройстве.

«Это привлекло наше внимание, ведь перехват учетных данных может позволить злоумышленникам получать данные из облачных ресурсов, которые не имеют такой же системы логирования и контроля, как традиционные сетевые периметры», — пишут аналитики Black Lotus Labs.

Кража данных

Для трафика приватных IP-адресов, DNS-запросы перенаправляются на указанный DNS-сервер, а HTTP-запросы перенаправляются в контролируемую хакерами инфраструктуру (с помощью ошибки HTTP 302).

«Мы предполагаем, что эта возможность позволяет Cuttlefish перехватывать внутренний трафик (так называемый east-west), проходящий через маршрутизатор, или трафик между сайтами, когда между маршрутизаторами установлено VPN-соединение, — объясняют исследователи. — Дополнительная функциональность открывает доступ к защищенным ресурсам, которые недоступны через публичный интернет».

Хотя исследователи заметили частичные совпадения кода Cuttlefish с кодом малвари HiatusRat (этот вредонос ранее был замечен в кампаниях, связанных с китайскими хакерами), конкретных связей между ними нет, и установить точное авторство Cuttlefish не удалось.

Исследователи полагают, что малварь активна как минимум с июля 2023 года. В настоящее время она сосредоточена на территории Турции, а несколько заражений, обнаруженные в других странах, в основном связаны с провайдерами спутниковой связи и центрами обработки данных.

Для защиты от Cuttlefish эксперты Black Lotus Labs советуют администраторам корпоративных сетей отказаться от слабых учетных данных, следить за подозрительными входами с резидентных IP-адресов, защищать трафик с помощью TLS/SSL, проверять устройства на наличие странных iptables и других аномальных файлов, а также регулярно перезагружать маршрутизаторы.