✔Китайские хакеры Mustang Panda взламывают роутеры TP-Link - «Новости»

С января 2023 года китайская хак-группа Mustang Panda (она же Camaro Dragon, BASIN, Bronze President, Earth Preta, HoneyMyte, RedDelta и Red Lich) проводит череду целенаправленных атак на европейские внешнеполитические ведомства. Изучая эти атаки, эксперты Check Point обнаружили специальный имплант, разработанный специально для прошивок маршрутизаторов TP-Link.

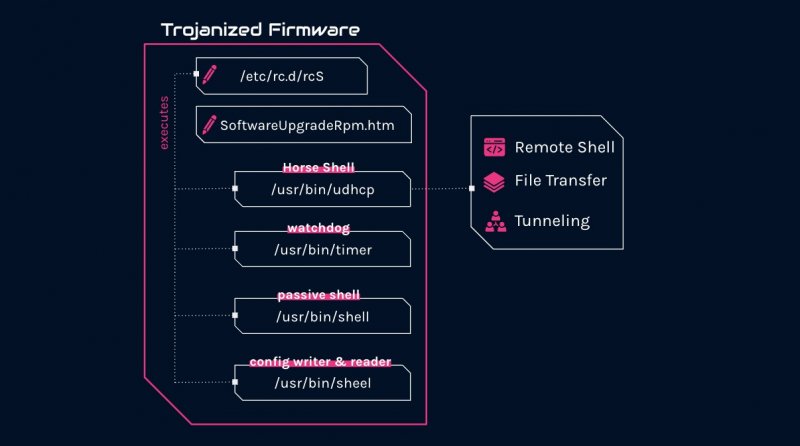

«Имплантат содержит несколько вредоносных компонентов, в числе которых специальный бэкдор под названием Horse Shell, позволяющий злоумышленникам поддерживать постоянный доступ, создавать анонимную инфраструктуру и обеспечивать себе возможность бокового перемещения в скомпрометированных сетях, — рассказывают специалисты. — Благодаря своей конструкции, компоненты имплантата могут быть интегрированы в различные прошивки разных поставщиков».

Точный метод, используемый хакерами для развертывания вредоносных прошивок на зараженных маршрутизаторах, в настоящее время неизвестен. Эксперты полагают, что первоначальный доступ мог быть получен через использование известных уязвимостей или путем перебора стандартных и легко угадываемых паролей.

Общая схема атаки

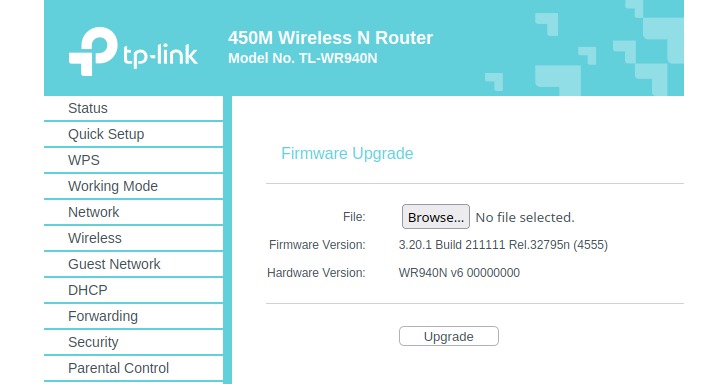

Horse Shell основан на C++ и предоставляет злоумышленникам полный доступ к устройству: возможность выполнять произвольные шелл-команды, загружать файлы на маршрутизатор и с него, а также передавать данные между двумя различными клиентами. Кроме того, измененная прошивка скрывает от пользователя опцию изменения прошивки через веб-интерфейс роутера.

В ходе расследования были обнаружены два образца троянизированных прошивок для маршрутизаторов TP-Link, и оба содержали обширные модификации и дополнения. Аналитики Check Point сравнили вредоносную прошивку с легитимной версией и обнаружили, что разделы ядра и uBoot совпадают. Однако вредоносная прошивка использовала кастомную файловую систему SquashFS, содержавшую дополнительные вредоносные файловые компоненты, являющиеся частью Horse Shell.

Интересно, что бэкдор, похоже, нацелен на случайные устройства в обычных домашних сетях, и скомпрометированные маршрутизаторы могут объединяться в mesh-сеть для создания «цепочки промежуточных узлов между основными зараженными [целями] и реальными управляющими серверами».

При передаче сообщений между зараженными маршрутизаторами используется туннель SOCKS, чтобы создать дополнительный уровень анонимности и скрыть конечный сервер, поскольку каждый узел в цепочке содержит информацию только о предыдущих и последующих узлах. Иными словами, это позволяет скрывать происхождение и назначение трафика по аналогии с Tor, что значительно усложняет обнаружение масштабов атак и борьбу с ними.

«Если один узел в цепочке скомпрометирован или отключен, злоумышленники по-прежнему могут поддерживать связь с C&C-сервером, направляя трафик через другой узел в цепочке», — рассказывают эксперты.