✔Через репозитории на GitHub распространяется малварь Keyzetsu - «Новости»

Эксперты компании Checkmarx обнаружили, что злоумышленники злоупотребляют функциями поиска на GitHub, чтобы обманом заставлять пользователей, которые ищут популярные репозитории, загружать подделки, содержащие вредоносное ПО. Распространяемая так малварь Keyzetsu перехватывает содержимое буфера обмена и ворует криптовалюту.

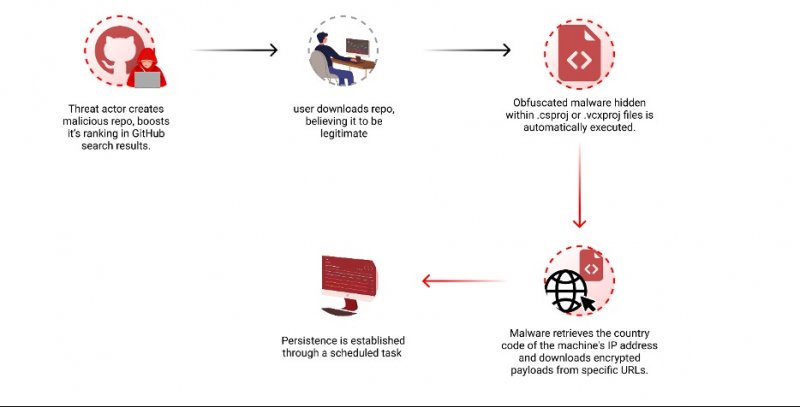

Общая схема атаки

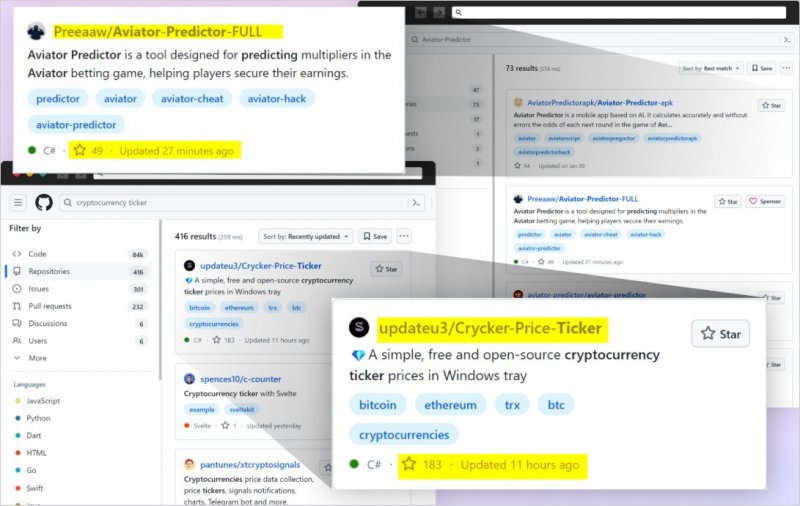

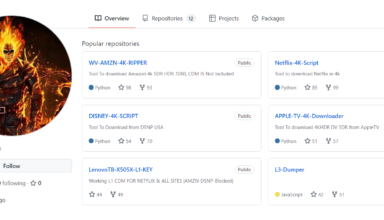

По данным исследователей, хакеры создают на GitHub репозитории с именами, которые имеют больше шансов занять высокие позиции в результатах поиска, а также используют различные методы для искусственного повышения их популярности и видимости на платформе.

Фейковые репозитории

Пользователи, которые не замечают подмены и загружают файлы из таких репозиториев, становятся жертвами малвари Keyzetsu, которая скрывается в файлах проектов Visual Studio и незаметно выполняется во время сборки проекта.

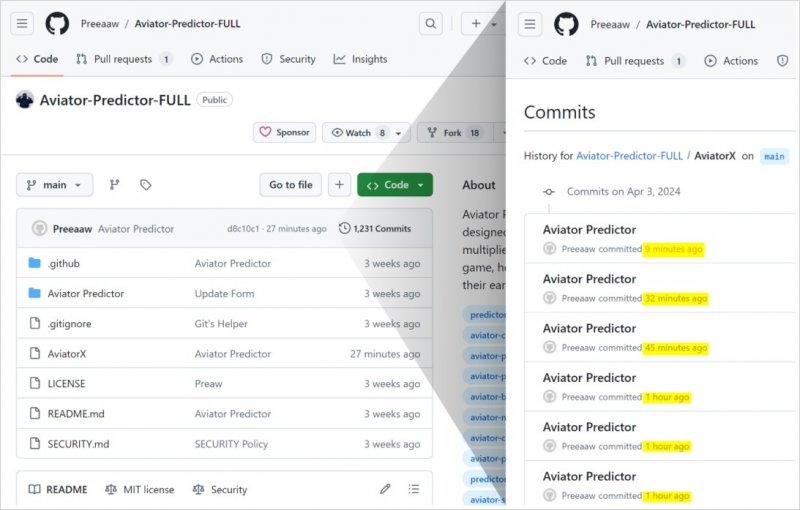

Для автоматизации обновления своих репозиториев злоумышленники использовали GitHub Actions, часто изменяя файл журнала мелкими случайными правками. Это помогает вредоносным репозиториям занимать высокие позиции в результатах поиска, если результаты отсортированы по последнему обновлению.

Серия коммитов

Также хакеры автоматизировали процесс создания мошеннических аккаунтов на GitHub, которые добавляют звезды вредоносным репозиториям, чтобы создать ложное ощущение популярности и надежности этих проектов.

Сам вредоносный скрипт, выполняемый в итоге время сборки таких проектов, состоит из batch-скрипта и закодированного в base64 скрипта PowerShell, которые выполняются последовательно и производят следующие действия:

- стирание временных файлов;

- получение IP-адреса и определение, не относится ли он к российскому региону;

- загрузка зашифрованных файлов с указанного URL-адреса в зависимости от страны;

- расшифровка, извлечение и выполнение загруженных файлов.

Checkmarx отмечает, что начиная с 3 апреля 2024 года, злоумышленники перешли на использование зашифрованной полезной нагрузки /7z, содержащей исполняемый файл размером 750 МБ под названием feedbackAPI.exe.

Столь большой размер файла достигается за счет добавления множества нулей, в результате чего тот становится слишком большим, чтобы его могли сканировать такие защитные инструменты, как VirusTotal.

Во всех случаях конечная полезная нагрузка представляет собой вариант уже упомянутой малвари Keyzetsu, которая подменяет содержимое буфера обмена в Windows данными злоумышленников.