✔Qrator Labs: 36,88% всех DDoS-атак в 2023 году пришлось на финансовый сектор - «Новости»

Специалисты Qrator Labs подвели итоги 2023 года. Выяснилось, что 36,88% всех DDoS-атак пришлось на сферу финансов, а Россия стала лидером по количеству геоблокировок в конце года, так как в стране было заблокировано 22,3 миллиона адресов.

Исследователи пишут, что 2023 год был богат на события в области сетевой безопасности: появился новый термин «белый шум», развитие ИИ повлекло увеличение активности ботов, появились признаки снова набирающего популярность коммерческого DDoS’а, а внедрение технологий «удаленного офиса» привело к расширению каналов связи и, как следствие, повышению интенсивности атак.

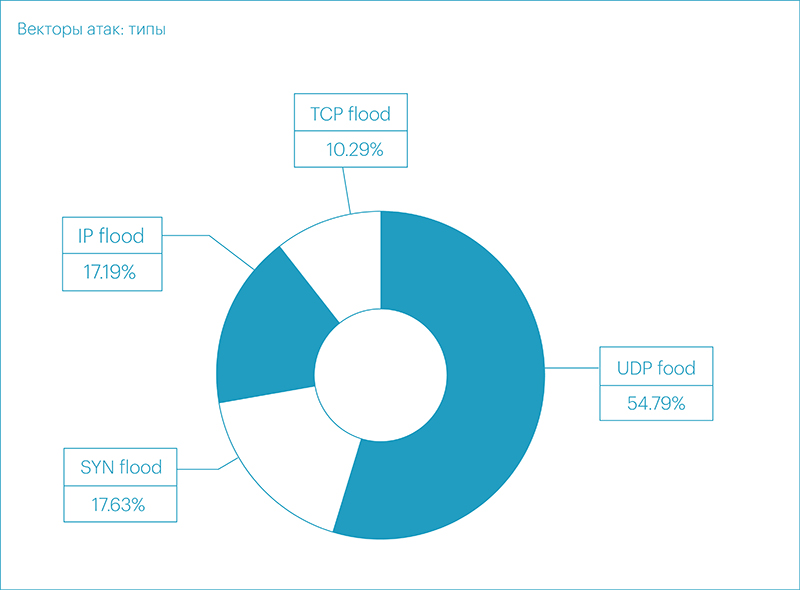

На протяжение всего 2023 в Qrator Labs фиксировали тренд на стабильный рост числа атак типа UDP-флуд. Исследователи называют три основных причины этого роста:

- изменение инфраструктуры большинства бизнесов и переход на UDP с протоколом DTLS в целях повышения производительности и масштабируемости;

- расширение интернет-каналов на фоне развивающегося формата удаленных офисов и внедрения дополнительных средств коммуникаций;

- изменение паттерна поведения злоумышленников, которые стали чаще использовать UDP как более дешевый и легкий в организации способ атак.

В итоге показатели векторов атак распределились следующим образом:

- UDP flood — 54,99%

- SYN flood — 13,89%

- Мультивекторные атаки — 13,53%

- IP flood — 10,31%

- TCP flood — 7,28%

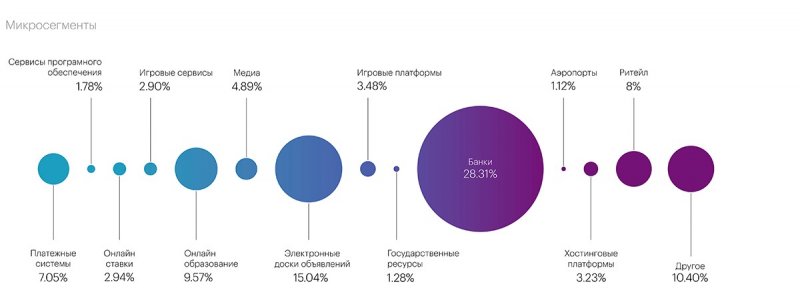

Чаще всего в прошлом году злоумышленники атаковали сектор финансовых технологий, на который в итоге пришлось 36,88% от всех DDoS-атак. На втором месте расположился сегмент электронной коммерции с долей 24,95%. Также в топ-5 самых атакуемых вошли сегменты образовательных технологий, онлайн-гейминга, ИТ и Телеком.

Самой продолжительной непрерывной атакой по итогам 2023 года стал инцидент в третьем квартале — атака затронула сегмент аэропортов. Эта мультивекторная атака (UDP+SYN+TCP-флуд) длилась почти три дня (71,58 часа), с 24 по 27 августа 2023 года.

Вторую строчку по непрерывной продолжительности заняла атака, зафиксированная в первом квартале года, направленная на сегмент банков. Общая продолжительность инцидента составила более 42 часов. Замыкает тройку лидеров атака на онлайн-магазины в сегменте электронной коммерции, которая произошла в четвертом квартале и продлилась почти 30 часов. Средняя продолжительность атак по итогам года составила 1,3 часа.

«2023 год стал знаковым с точки зрения атак на уровне приложений. Атаки стали более точечными и хорошо подготовленными. И не всегда их единственной целью является только отказ в обслуживании ресурсов жертвы. Например, злоумышленники с помощью L7-атак могут заставлять ресурсы жертвы горизонтально масштабироваться. Часто такие атаки организуются на компании, арендующие серверы в облаке. При проведении атаки, по формальным признакам ресурс жертвы не деградирует, поскольку при возрастании объемов трафика сервер начинает моментально масштабироваться и не допускает отказа в обслуживании. Однако по итогам периода заказчику это может грозить существенными финансовыми убытками, так как плата за утилизацию ресурсов облака может увеличиться в десятки раз», — рассказывает Дмитрий Ткачев, генеральный директор Qrator Labs.

Что касается распределения атак по географическим источникам, четвертый квартал 2023 года в очередной раз свидетельствует о том, что злоумышленники научились успешно обходить блокировки по GeoIP, и существенная часть трафика теперь генерируется локальными источниками, максимально близкими к региону жертв.

При этом общее количество заблокированных IP-адресов увеличилось на 32,15% по сравнению с предыдущим кварталом (с 40,15 до 53,06 миллионов), и достигло максимального показателя за весь 2023 год.

Как и раньше, в четвертом квартале лидером стала Россия, где было заблокировано 22,3 миллиона адресов (42,03% от общего числа). В первую тройку также вошли США и Китай с 6,23 (11,76%) и 2,65 (5%) миллиона блокировок соответственно.

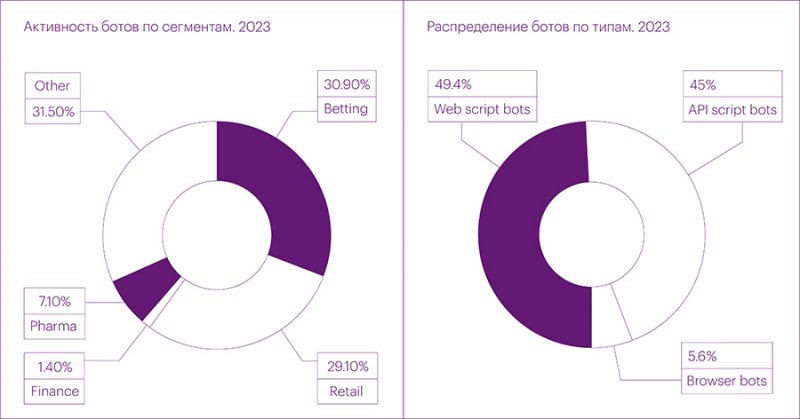

Также в отчете отмечается, что четвертый квартал прошлого года стал пиковым периодом по уровню активности ботов. Его показатели почти в два раза превысили количество атак ботов в первом квартале, увеличившись с 3 027 064 142 до 5 028 223 169 запросов. В сравнении с третьим кварталом, число атак ботов возросло на 32%.

При этом весь год росла доля онлайн-ритейла в общем количестве бот-активности, в итоге увеличившись с 16% до почти 30%. Аналитики связывают это с ростом интереса ботоводов к данной сфере и повышением общего фона бот-активности. Кроме того, в компании подчеркивают, что ИИ-боты активнее всего «перебирают» именно сферу ритейла, поскольку больше всего интересного контента для них сосредоточено именно там.