✔Уязвимые Docker-хосты используются для майнинга и мошенничества с трафиком - «Новости»

Новая вредоносная кампания, нацеленная на уязвимые сервисы Docker, устанавливает на взломанные хосты майнер XMRig и приложение 9hits. В итоге злоумышленники монетизируют взломанные системы не только при помощи майнинга, но и генерируя трафик.

Эксперты Cado Security, обнаружившие эти атаки, рассказывают, что 9hits — это платформа для обмена трафиком, где участники могут генерировать трафик для сайтов друг друга. Трафик генерируется приложением 9hits, которое установлено на устройствах одних участников и использует headless-версию Chrome для посещения сайтов, которые запрашивают другие участники. Таким образом пользователи зарабатывают кредиты, которые затем можно использовать для оплаты трафика для собственных сайтов.

Злоумышленники устанавливают приложение 9hits на взломанные хосты Docker, чтобы генерировать кредиты для себя, эксплуатируя ресурсы этих систем для получения трафика в рамках системы 9hits.

«Это первый задокументированный случай, когда вредоносное ПО развертывает приложение 9hits в качестве полезной нагрузки», — отмечают в Cado Security.

Хотя неясно, каким образом злоумышленники находят системы для взлома, специалисты считают, что они, скорее всего, используют сервисы для сканирования сети (например, Shodan), чтобы обнаруживать уязвимые серверы, компрометировать их, а затем развертывать вредоносные контейнеры через API Docker.

При этом контейнеры используют образы, полученные с Dockerhub, чтобы снизить подозрения. Изученный экспертами скрипт использует CLI Docker для установки DOCKER_HOST и обычные вызовы API для получения и запуска контейнеров.

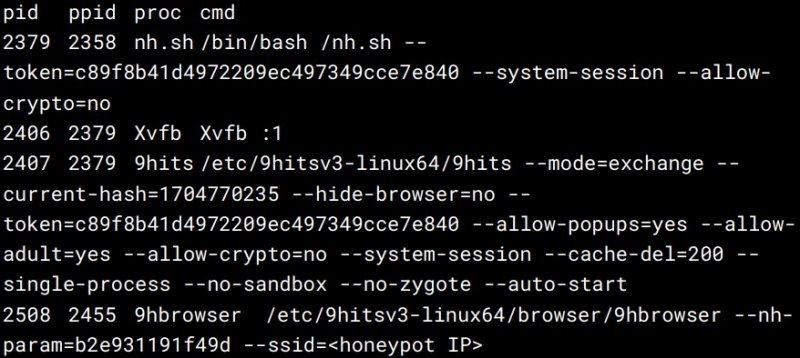

В итоге контейнер 9hits запускает скрипт (nh.sh) с токеном сессии, позволяющим ему проходить аутентификацию и генерировать кредиты для злоумышленников (путем посещения сайтов из заданного списка). При этом система токенов сессий предназначена для работы даже в недоверенных средах, что позволяет злоумышленникам получать прибыль без риска быть забаненными.

Отмечается, что хакеры задали определенные параметры для приложения 9hits, например, разрешили всплывающие окна или посещение сайтов для взрослых, но запретили сайты, связанные с криптовалютой.

Процессы, запущенные контейнером 9hits

Тем временим, в другом контейнере запускается майнер XMRig, который добывает для хакеров криптовалюту Monero, используя облачные ресурсы. Майнер подключается к приватному пулу, так что невозможно отследить масштабы и доходы хакеров от этой кампании .

«Главным негативным эффектом от этой кампании на зараженных хостах является истощение ресурсов, так как майнер XMRig использует почти все доступные ресурсы процессора, а 9hits — большую часть полосы пропускания, памяти и то немногое, что осталось от ресурсов процессора, — гласит отчет Cado Security. — В результате легитимные задачи на зараженных серверах не могут работать должным образом».